Report CERT 12 – 18 Ottobre 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

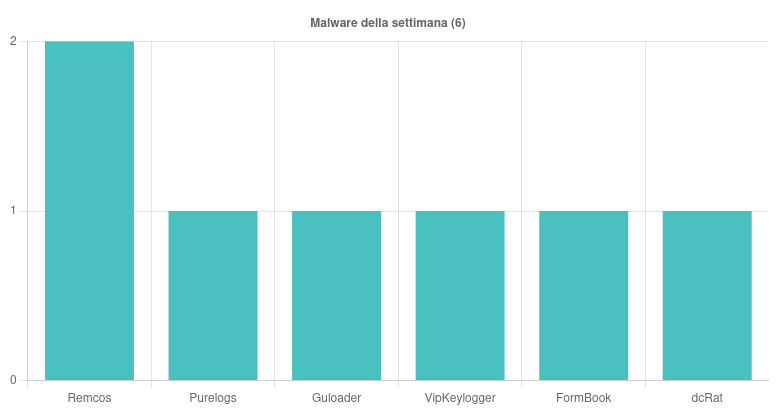

I malware della settimana 12 – 18 Ottobre 2024

Nella settimana 12 – 18 Ottobre 2024 il CERT-AGID ha individuato 24 campagne dannose. Tra queste, 13 con obiettivi italiani e 12 generiche, che però hanno coinvolto anche utenti italiani.

Il Report del CERT 12 – 18 Ottobre 2024 riporta che gli esperti hanno osservato 6 famiglie di malware in diffusione. Nello specifico si parla di:

- Remcos: osservate due campagne veicolate via email attraverso allegati ISO, GZ, VBS a tema Preventivo e Delivery e una campagna generica a tema Pagamenti diffusa via email con allegato VBS. Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT.

- PureLogs Stealer: individuata una campagna diffusa via posta elettronica e contenente allegato ISO. Si è trattato di una campagna italiana a tema Ordine.

- Guloader: rilevata una campagna diffusa via email con allegato GZ, italiana e a tema Ordine.

- VIPKeylogger: il Report CERT ha scoperto una campagna veicolata via email con allegato VBS a tema Ordine. Per approfondire > Snake Keylogger: anatomia dello spyware diffuso in Italia.

- FormBook: osservata una campagna a tema Ordine fatta circolare via posta elettronica e contenente allegati RAR. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia.

- dcRAT: individuata una campagna italiana diffusa via email con allegato ZIP a tema Fattura.

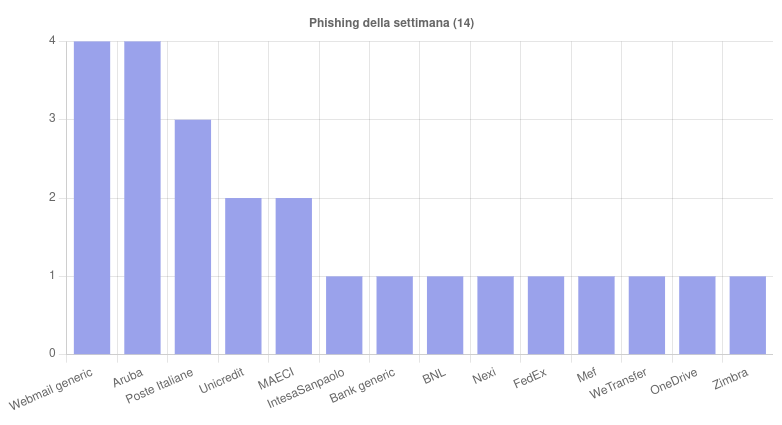

Le campagne di phishing e i temi della settimana 12 – 18 Ottobre 2024

Secondo il Report CERT, le campagne di phishing della settimana 12 – 18 Ottobre hanno coinvolto 14 diversi brand. Ad attirare maggiormente l’attenzione, per quantità, sono state le campagne a tema Aruba, Poste Italiane e le webmail generiche.

Il CERT-AGID ha pubblicato anche un alert su Telegram in merito alla campagna verso Poste Italiane, avvertendo che sfrutta la consegna di un presunto pacco per sottrarre informazioni sensibili alle vittime. Tra queste, l’indirizzo di residenza e i dettagli delle carte di credito.

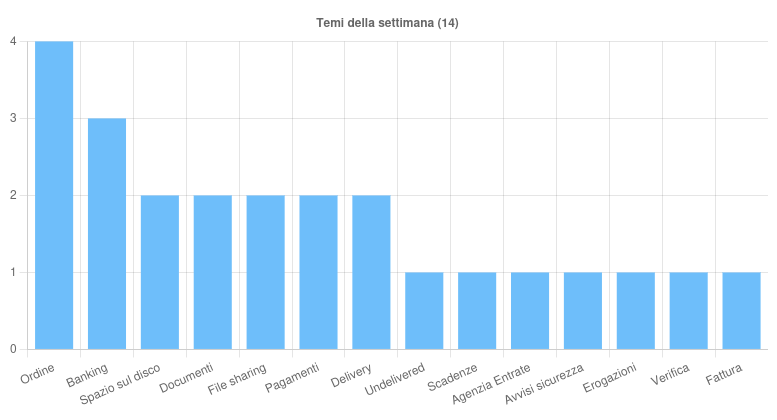

I temi più sfruttati per veicolare le campagne dannose durante la scorsa settimana sono stati 14. Tra questi troviamo:

- Ordine: tema sfruttato per quattro campagne malware rivolte a vittime italiane. I malware che sono stati diffusi sono: PureLogs Stealer, VipKeylogger, FormBok e Guloader.

- Banking: argomento che torna spesso nelle campagne generiche di phishing rivolte ai clienti di istituti bancari come American Express e Credit Agricole.

- Spazio sul disco: oggetto usato per due campagne italiane di phihsing Webmail generiche.

- File Sharing: tema usato per diffondere due campagne generiche di phishing WeTransfer e Webmail.

- Delivery: argomento usato per una campagna di phishing verso Poste italiane e per diffondere una campagna del malware Remcos verso gli italiani.

Tra gli eventi di particolare interesse il CERT-AGID menziona la campagna di phishing ai danni di Poste Italiane, che abbiamo già citato in precedenza e la rivendicazione da parte di LulzSec di un attacco informatico che ha causato una violazione di dati ai danni di un’organizzazione italiana.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano?

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- eXtended Detection and Response (XDR): rileva più velocemente le minacce e accorcia i tempi di risposta