Le vulnerabilità 0-day sono il 70% di quelle individuate nel 2023: parola di Google. La capacità degli attaccanti di individuare vulnerabilità sconosciute è sempre maggiore

I dati di Google Mandiant sulle vulnerabilità 0-day

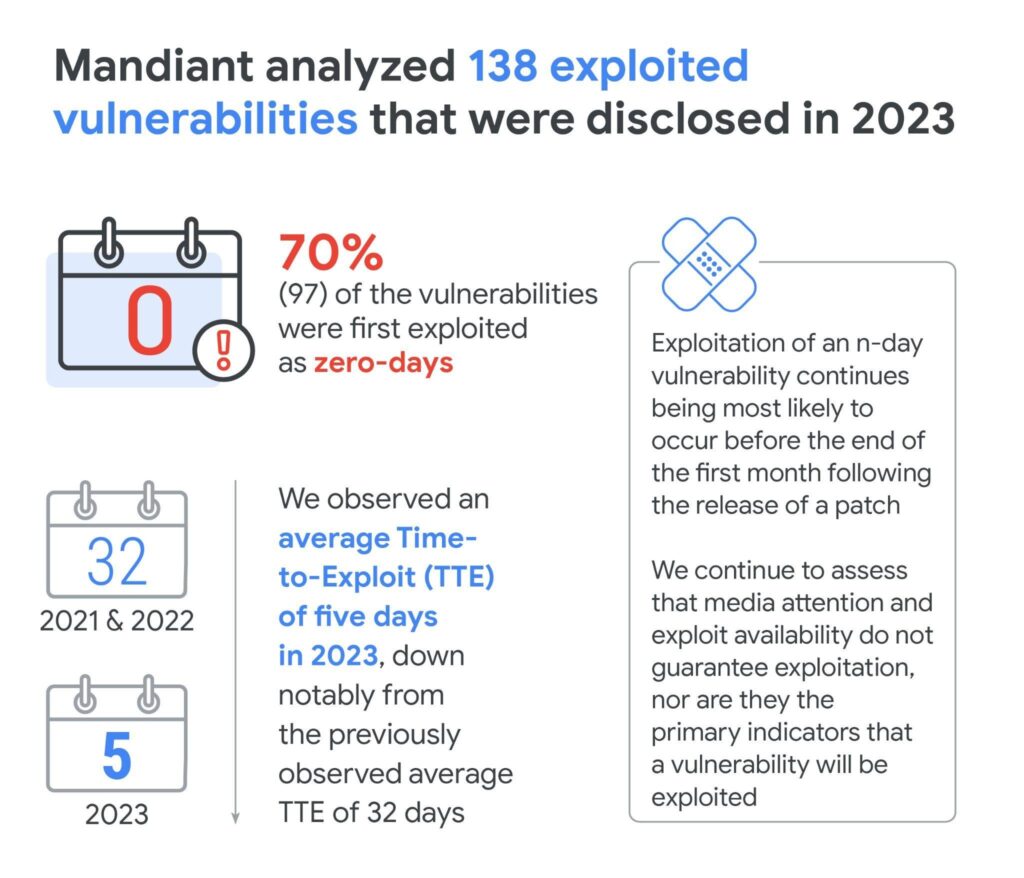

Gli analisti di sicurezza di Google Mandiant hanno pubblicato uno studio che lancia un allarme sulle capacità, sempre maggiori, dei cyber criminali di individuare vulnerabilità sconosciute nei software. In particolare, spiegano gli esperi, 97 vulnerabilità sulle 138 individuate nel corso del 2023 erano 0-day.

Le vulnerabilità 0-day in breve

Le vulnerabilità 0-day sono una minaccia mortale per la sicurezza informatica. Il termine “0-day” si riferisce a un bug o una vulnerabilità che non è ancora noto al pubblico, ma che può essere sfruttato immediatamente dagli hacker. Questo significa che le aziende e gli utenti non hanno ancora la possibilità di scoprire e patchare la vulnerabilità, lasciando le loro infrastrutture e i loro dati esposti a un rischio significativo.

Le vulnerabilità 0-day sono particolarmente pericolose perché possono essere sfruttate da attaccanti avanzati prima che le aziende abbiano la possibilità di reagire, causando danni significativi e compromettendo la sicurezza dei dati sensibili. Inoltre, le vulnerabilità 0-day possono essere utilizzate per creare malware e attacchi di tipo zero-day, che possono essere molto difficili da rilevare e rimuovere.

Diamo i numeri

Andando in dettaglio, Mandiant ha analizzato 138 vulnerabilità individuate nel corso del 2023 e che sono state utilizzate “in the wild”, cioè per attacchi reali. La maggior parte di queste, 97 appunto, erano di tipo 0-day.

C’è anche un dato preoccupante e che ricorda, nuovamente, quando sia fondamentale per le aziende impostare una strategia di gestione delle patch. Sono ben 41 le vulnerabilità sfruttate per attacchi reali dopo che le patch erano già state rese disponibili.

Resta il punto principale: le vulnerabilità 0-day sono in crescita, così come il loro utilizzo in attacchi reali e mirati. Indice, questo, delle sempre maggiori capacità tecniche degli attaccanti che si dimostrano sempre più capaci di individuare vulnerabilità molto insidiose in software popolari e molto utilzzati. Capacità ribadite anche da un altro dato molto interessante:

- nel 2021 gli attacchi 0-day hanno colpito i prodotti di 48 diversi vendor;

- nel 2022 i vendor colpiti sono stati 44;

- nel 2023 il numero di vendor colpiti ammonta a 56.

Vulnerabilità 0-day: si accorciano i tempi di risposta

Un altro dato molto negativo è quello legato al tempo che gli attaccanti impiegano per sfruttare una vulnerabilità appena divulgata. Ora questo lasso di è ridotto a soli 5 giorni.

Per dare un riferimento, nel biennio 2018-2019, il TTE (time to exploit) era di 63 giorni. Nel 2021 – 2022 già c’era stata una drastica riduzione, con il TTE passato a 32 giorni. Fino insomma a poco meno di 3 anni fa gli amministratori di sistema avevano a disposizione, ancora, un lasso di tempo piuttosto ampio per pianificare l’applicazione delle patch e implementare ulteriori mitigazioni.

Con un TTE che scende a 5 giorni, diventano assolutamente necessarie strategie di segmentazione della rete così come l’implementazione di soluzioni di rilevam,ento in tempo reale. D’altra parte una strategia di gestione delle patch diviene non solo urgente, ma prioritaria.

Correlazione tra la divulgazione degli exploit e il tempo di risposta

Un fatto che Google non coglie è la correlazione tra la divulgazione degli exploit per sfruttare determinate vulnerabilità e il TTE.

Google Mandiant spiega che, di tutte le vulnerabilità analizzate, il 30% (41) sono state sfruttate per la prima volta dopo la loro divulgazione pubblica. I dati però non mostrano correlazione, come sarebbe invece logico pensare, tra la divulgazione delle vulnerabilità e i tempi di risposta.

In particolare gli esperti di Google hanno calcolato:

- una mediana di 7 giorni dalla data di divulgazione della vulnerabilità alla pubblicazione del PoC (proof of concept) di exploit;

- una mediana di 30 giorni dalla data di pubblicazione del PoC al primo utilizzo in corso di un attacco reale;

- un tempo mediano tra divulgazione della vulnerabilità allo sfruttamento della stessa di 43 giorni circa.

C’è invece un tempo mediano di 15 giorni che separa, dicono i dati, lo sfruttamento di vulnerabilità usate in attacchi reali prima della pubblicazione dei PoC e la divulgazione del PoC di exploit.

Tuttie statistiche che

” sono coerenti con le nostre analisi passate, che hanno espresso esiti non deterministici riguardo all’influenza della presenza di exploit su attacchi reali che sfruttano la vulnerabilità in oggetto. Continuiamo a ritenere valida questa analisi…”

si legge esplicitamente nel report.

Un esempio concreto: la vulnerabilità CVE-2023-28121 di WooCommerce per WordPress

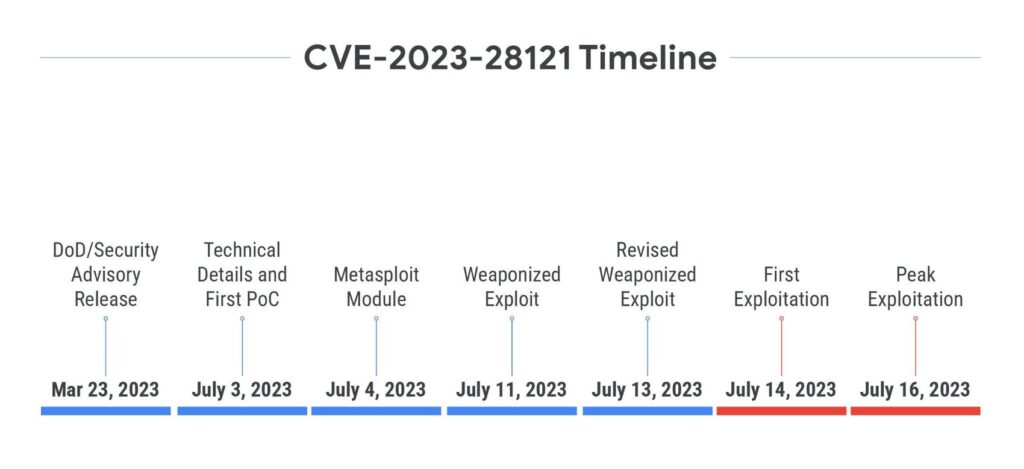

Il report di Google riporta anche un esempio concreto. In particolare parla della CVE-2023-28121 (autenticazione impropria) del plugin per WordPress WooCommerce Payments.

Questa vulnerabilità è stata scoperta nel Marzo 2023. Il primo PoC risale al 3 Luglio 2023: illustrava come creare un user amministratore senza necessità di autenticarsi. Il 4 Luglio viene subito pubblicato un modulo Metasploit capace di scansioni per ricercare la vulnerabilità, sfruttarla quindi creare il nuovo Admin.

Alla pubblicazione del modulo Metasploit non è seguita, però, alcuna attività di sfruttamento. Questa attività è iniziata solo il 14 Luglio, quando è stato reso disponibile un exploit “rivisto e corretto” pensato per attaccare un numero arbitrario di siti web vulnerabili. I dati di Wordfence (società specializzata nella sicurezza di WordPress) sono allarmanti. L’attività di exploit iniziata il 14 Luglio ha toccato il suo picco il 16 Luglio, giorno in cui sono stati registrati oltre 1.3 milioni di attacchi.

Insomma, qui lo sfruttamento della vulnerabilità è iniziato ben 3 mesi dopo la divulgazione della stessa e 10 giorni dopo la pubblicazione del primo PoC. In un altro caso reale (la CVE-2023-27997 di Fortinet FortiOS), l’exploit kit era stato pubblicato quasi immediatamente ma il primo tentativo di sfruttamento è arrivato oltre 4 mesi dopo.

Gestire le patch: qualche consiglio

Per gestire le vulnerabilità e implementare una strategia di patch management efficace, è importante definire una strategia chiara e coerente che tenga conto delle esigenze specifiche della tua organizzazione.

Per farlo è importante creare un piano di gestione delle vulnerabilità che abbia una modalità di gestione proattiva e non reattiva. È anche importante utilizzare strumenti di monitoraggio e di automatizzazione per aiutare a identificare e a risolvere le vulnerabilità in modo efficiente e efficace.

Alcune aziende esternalizzano questo processo affidandolo a provider di servizi gestiti (MSP). Altre aziende preferiscono la gestione interna: in questo caso ci sono specifici software di gestione delle patch, ma anche soluzioni EDR con funzionalità di Patch Management. Indipendentemente da quali soluzioni si scelgano, è fondamentale che queste consentano la gestione centralizzata, così da poter “spingere” la patch in tutta la rete aziendale da una sola postazione.

Cerchi una soluzione di sicurezza che possa gestire le patch e minimizzare i rischi da attacchi 0-day? Noi ti consigliamo Seqrite XDR, che ha ricevuto recentemente la certificazione “Approved Advanced EDR Certification” di AV Test. Ecco perché