Report CERT 1 – 7 Giugno 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

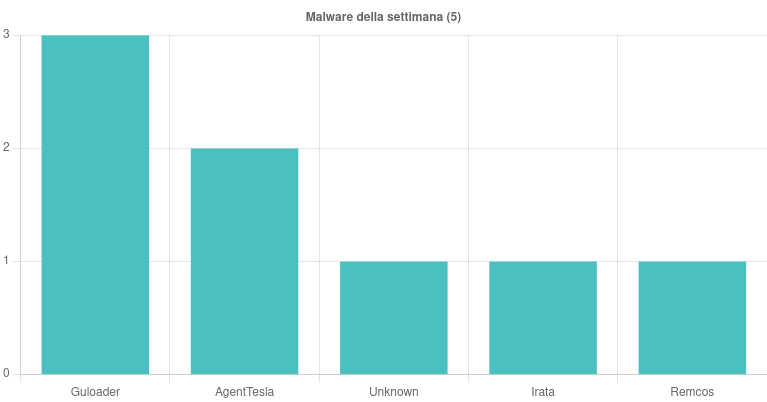

I malware della settimana 1– 7 Giugno 2024

Durante la settimana 1 – 7 Giugno 2024, il CERT-AGID ha individuato, nello scenario italiano di suo riferimento, ben 31 campagne dannose. Tra queste, 18 con obiettivi italiani e 13 generiche, che hanno interessato anche l’Italia.

Il Report riporta che le famiglie malware in diffusione sono state 5. Nello specifico:

- Guloader: sono state osservate tre campagne diffuse per email con allegati IMG, PDF e ZIP che contenevano script VBS. Due di queste campagne erano italiane.

- AgentTesla: Il CERT ha individuato due campagne, una italiana e una generica a tema Contratti e Acquisti, veicolate per email con allegati IMG e GZ. Per approfondire > Anatomia di Agent Tesla, lo spyware più diffuso in Italia nel 2023.

- Adwind/jRAT: è stata rilevata una campagna che diffondeva il malware, inizialmente non identificato. Il malware è stato veicolato tramite email con allegato ZIP. Al suo interno è presente un archivio JAR che si spaccia per IMG. Per approfondire > CERT-AGID: crescono in Italia le campagne che diffondono il malware Adwind/jRAT.

- Irata: individuata una campagna di phishing via SMS (smishing) che diffonde un file APK via link. Per approfondire > Anatomia di Irata: il malware Android distribuito in Italia.

- Remcos: il CERT ha individuato una campagna veicolata attraverso email che contenevano allegati RAR. Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT.

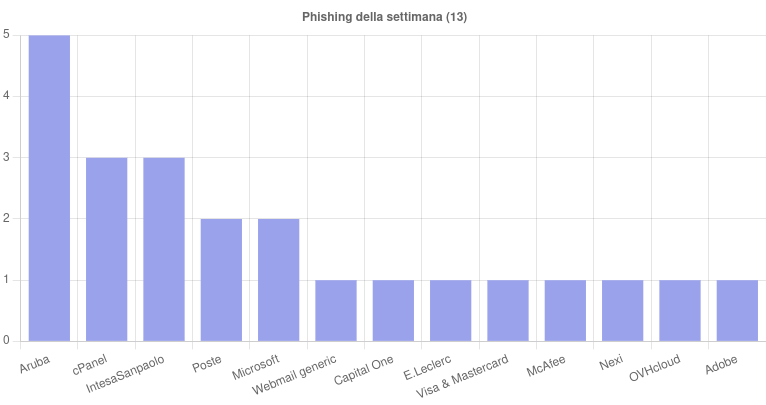

Le campagne di phishing e i temi della settimana 1 – 7 Giugno 2024

Nel Report CERT-AGID della settimana 1 – 7 Giugno 2024 le campagne di phishing e smishing hanno coinvolto 13 diversi brand. Di rilievo questa settimana sono le varie campagne di Aruba e Intesa San Paolo, che si concentrano soprattutto sul mancato rinnovo dei domini e sulla necessità di effettuare transazioni bancarie. Inoltre, è emersa una campagna di phishing che utilizza email PEC ottenute fraudolentemente e una campagna di smishing mirata al settore bancario, con l’obiettivo di diffondere il ransomware Irata.

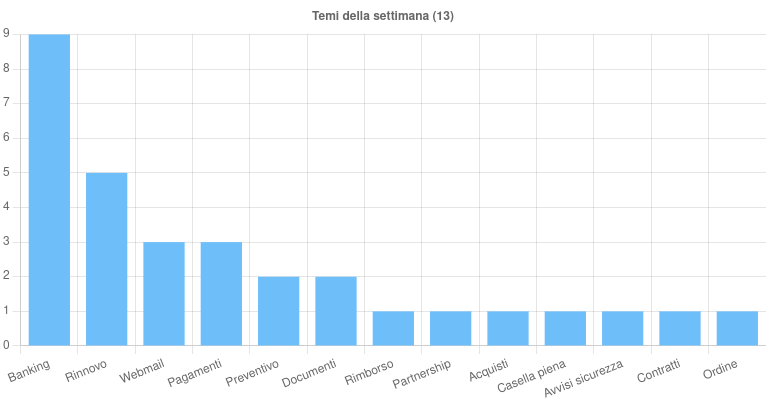

Veniamo ai temi sfruttati durante la settimana 1- 7 Giugno per veicolare campagne dannose: in totale sono stati 13. I principali sono stati:

- Banking: argomento costante nelle campagne di phishing destinate a clienti di banche italiane, poste e carte di credito e prepagate. È stato usato anche per diffondere il malware Irata con un campagna di smishing.

- Rinnovo: tema usato per le campagne Aruba e OVHcloud, che ingannano le vittime sfruttando il mancato rinnovo del dominio.

- Webmail: argomento sfruttato per diffondere campagne phishing ad utenti cPanel.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come