Subire un attacco ransomware non esime dalle responsabilità di protezione dati: il Garante ha emesso tre sanzioni nei confronti di regione Lazio, LAZIOcrea e ASL 3 Roma per l’attacco ransomware subito nell’Agosto 2021

Attacco ransomware contro la Regione Lazio: ricordate?

Agosto 2021: i servizi informatici della regione Lazio vanno in blocco. Da oltre 40 ore la regione è sotto attacco. Irraggiungibili il sito web della Regione ma, soprattutto, la piattaforma online per la prenotazione dei vaccini e dei tamponi Covid (il portale Salute Lazio). In generale finiscono in down tutti i servizi online connessi alla sanità regionale.

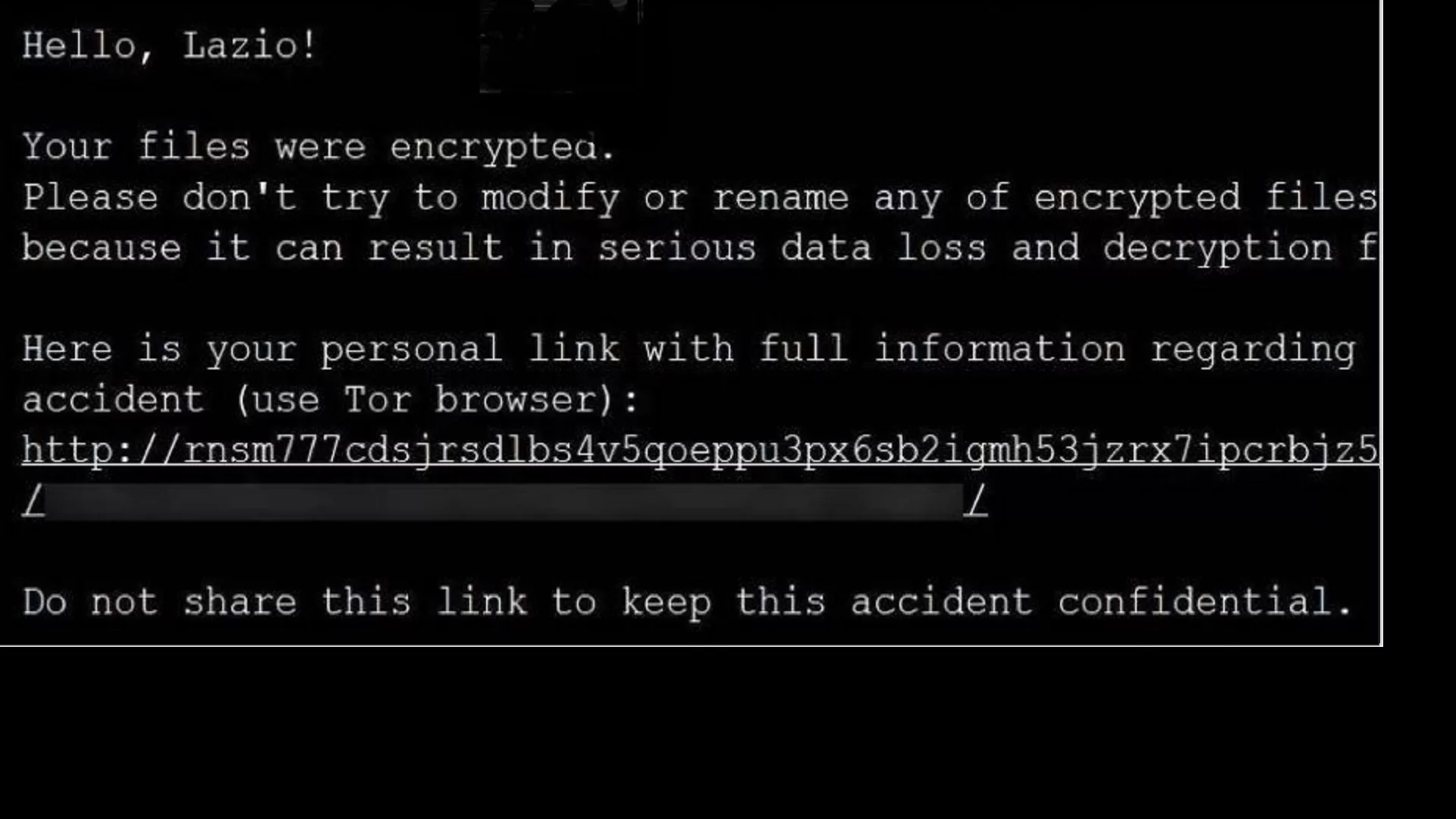

In poche ore arriva una richiesta di riscatto in Bitcoin che “certifica” l’attacco ransomware contro i sistemi di LazioCrea, l’azienda che gestisce i sistemici informatici regionali. Ransowmare che è stato distribuito nei sistemi regionali attraverso un portatile in uso ad un dipendente della Regione Lazio.

L’attacco ransomware in sé e la decisione di LazioCrea di spegnere tutti i sistemi per evitare l’ulteriore diffusione del ransomware portano offline oltre 180 server.

Ovviamente un attacco ransomware è anche un databreach: gli attaccanti hanno infatti violato i dati di milioni di cittadini (si parla della presenza di dati personali, sui sistemi attaccati, di circa 7.4 milioni di persone).

Il down si protrae dalle 48 ore ad alcuni mesi, anche per colpa del fatto che il ransomware ha colpito anche alcuni backup.

Per saperne di più > Attacco ransomware contro la Regione Lazio: un primo aggiornamento su questa intricata vicenda

Per saperne di più > Attacco ransomware contro la Regione Lazio: bloccati i servizi collegati alla Sanità (e non solo)

Il Garante Privacy apre l’Istruttoria: subire un attacco ransomware non mette al riparo da sanzioni

Il Garante, ovviamente, si attivò subito sul caso sia per quanto appreso dalla stampa, sia per la segnalazione di data breach ricevuta (correttamente) dalla Regione Lazio. Nella segnalazione ricevuta, la Regione Lazio dichiarava di:

“aver subìto un attacco informatico che ha compromesso la funzionalità dei servizi offerti dal CED regionale; è in corso in queste ore una verifica tecnica di quanto accaduto, al momento non si è in grado di determinare se ci sia stata perdita dati, le categorie e il numero approssimativo di registrazioni dei dati personali in questione e le eventuali conseguenze della violazione dei dati personali”.

Per saperne di più > Attacchi ransomware: quando vanno informati gli interessati: come non subire sanzioni

L’ufficio del Garante ha quindi ritenuto necessario attivarsi, anche alla luce dell’elevatissimo numero di interessati coinvolti, ma anche della natura delle informazioni esposte. D’altronde il Garante Privacy ha già avuto modo di ribadire in passato che subire un attacco ransomware non esime dal subire sanzioni.

Per approfondire > Un attacco Ransomware è da considerarsi anche un data breach: l’esempio dell’attacco a Luxottica

Regione Lazio colpita da Ransomware: le sanzioni del Garante Privacy

Dalle verifiche è emerso, come si legge nel sito del Garante sulla vicenda, che:

“LAZIOcrea e Regione Lazio, pur con differenti ruoli e livelli di responsabilità, sono incorse in numerose e gravi violazioni della normativa privacy, dovute in prevalenza all’adozione di sistemi non aggiornati e alla mancata adozione di misure di sicurezza adeguate a rilevare tempestivamente le violazioni di dati personali e a garantire la sicurezza delle reti informatiche.

L’inadeguata sicurezza dei sistemi ha determinato, nel corso dell’attacco informatico, l’impossibilità per le strutture sanitarie regionali di accedere al sistema ed erogare alcuni servizi sanitari ai loro assistiti. In particolare, l’indisponibilità dei dati è stata determinata dall’attacco informatico, che ha reso inaccessibili circa 180 server virtuali, nonché dalla scelta di LAZIOcrea di spegnere tutti i sistemi, non essendo in grado di determinare quali fossero quelli compromessi, né di evitare un’ulteriore propagazione del malware. Inoltre, LAZIOcrea non ha posto in essere le azioni necessarie per una gestione corretta del data breach e delle sue conseguenze, in particolare nei confronti dei soggetti per i quali svolge compiti da responsabile del trattamento (a partire dalle numerose strutture sanitarie coinvolte).”

Anche la Regione Lazio ha delle responsabilità nella vicenda, ha concluso il Garante per la Protezione dei dati personali. Infatti la Regione, in qualità di titolare del trattamento dati, avrebbe dovuto vigilare in maniera più attenta su LAZIOcrea e il suo operato verificando il livello di sicurezza posto a protezione dei dati personali. Ricordiamo che i dati sanitari sono classificati dal GDPR come dati estremamente sensibili: non a caso il GDPR prevede un divieto generale di trattamento di tali dati (tranne poche eccezioni) e obbliga ad un maggior livello di tutela a loro difesa.

Il Garante ha quindi ritenuto di comminare tre diverse sanzioni amministrative in conseguenza dell’attacco. Rispettivamente ha sanzionato la Regione Lazio per 120.000 euro, LAZIOcrea per 271.000 euro e ASL 3 Roma per 10.000 euro.

Proteggersi dai ransomware: step basilari

Premettendo che la sicurezza informatica al 100% non esiste e che gli strumenti, le soluzioni e la postura difensiva variano da azienda ad azienda, da rete a rete, i punti sottostanti sono il minimo indispensabile per raggiungere un livello accettabile di sicurezza informatica.

- Predisponi un piano di backup:

è fondamentale dotarsi di soluzioni di backup e di organizzarsi per eseguire backup di tutti i dati a cadenza regolare. I backup stessi andranno testati regolarmente, per verificare che i dati siano integri. Disporre di backup integri e il più recenti possibile consente di minimizzare la perdita dei dati e accelerare i processi di rispristino. E’ fondamentale isolare dalla rete i backup critici per evitare che, in caso di attacco ransomware, finiscano criptati anche i backup. A tale scopo, ti consigliamo di valutare la nostra soluzione Strongbox Cloud PRO, appositamente pensata per le PMI. - Mantieni sempre aggiornato il sistema operativo, i software e gli applicativi in uso:

le vulnerabilità sono le porte di accesso che consentono agli attaccanti di accedere alle reti. Verifica che questi software siano sempre aggiornati all’ultima versione disponibile ed installa le patch consigliate dal vendor. La suite di soluzioni di sicurezza aziehttps://seqrite.it/ndali Seqrite ha funzionalità specifiche a tale scopo: dalla gestione centralizzata delle patch alla scansione delle vulnerabilità. - Scegli una solida soluzione antivirus e mantienila sempre aggiornata:

sempre più soluzioni antivirus si sono dotate di strumenti specifici per il contrasto agli attacchi ransomware. Scopri di più sulla funzionalità antiransomware di Quick Heal / Seqrite, tecnologia brevettata negli Stati Uniti. - Adotta l’approccio zero trust:

applica il principio del “privilegio minimo” per tutti gli utenti: imposta cioè, utente per utente, solo le permissioni che gli sono effettivamente necessarie per svolgere le proprie mansioni. Fai si che ogni utente possa accedere soltanto alle informazioni che gli sono indispensabili.

Per approfondire > Approccio di cybersecurity Zero Trust: perchè, come e quanto è importante per le aziende con forza lavoro remota - Evita di scaricare file o cliccare su link contenuti nelle email:

spesso l’accesso alle reti da parte degli attaccanti non avviene tramite sofisticate tecniche di attacco, ma anzi l’attaccante fa breccia nel punto più debole della catena della cyber sicurezza: l’utente. E’ fondamentale non fare click su link né scaricare allegati contenuti in email inaspettate, sospette, improvvise. Infine non abilitare mai le macro contenute nei documenti circolanti via email, a meno che non ci sia l’assoluta certezza della legittimità della comunicazione.

Per Approfondire > Attacchi basati sulle macro di Office: come funzionano? Breve vademecum - Forma i dipendenti, i collaboratori e chiunque acceda alla rete:

come detto, l’anello debole della catena di cyber sicurezza e sicurezza dei dati è l’utente. Forma dipendenti e collaboratori, rendili partecipi dei protocolli di sicurezza e consapevoli e sensibili rispetto ai rischi, almeno quelli più diffusi. Stabilisci un protocollo di reazione in caso di incidente informatico, così che tutti sappiano cosa fare in caso dovesse verificarsi un attacco ransomware. - Non esporre mai direttamente in internet le connessioni Remote Desktop Protocol. Se proprio hai necessità di usare l’RDP, fallo sempre tramite una VPN.

- Implementa un modello di sicurezza stratificato (multi livello)

nella scelta di un approccio stratificato alla sicurezza, consigliamo di valutare attentamente:

> sicurezza delle reti e dei server;

> gestione degli endpoint;

> gestione dei dispositivi mobile.

Per approfondire > Implementa un modello di sicurezza stratificato con Seqrite! - Implementa sistemi di protezione preventiva:

come l’Intrusion Prevention Sistem (IPS) e il Web Application Firewall. Saranno utili protezioni perimetrali, se posti a difesa dei servizi esposti su Internet. - Adotta un SOC – Security Operation Center:

un SOC è un vero e proprio centro operativo dedicato alla sicurezza informatica il cui scopo, nel complesso, è monitorare costantemente la rete aziendale in cerca di attività anomale o sospette.

Per approfondire > SOC – Security Operation Center: che cosa, perché, come