OneNote per veicolare malware: una tecnica molto usata dai cyber attaccanti si afferma anche in Italia. Il CERT vi dedica un apposito alert.

Office per veicolare malware: Microsoft scende in campo

A fine Febbraio Microsoft ha pubblicato questo articolo dove spiega il rischio costituito dalle macro. Le macro sono il metodo più comune usati dagli attaccanti per ottenere l’accesso e distribuire ransomware e malware. Un problema così dilagante da spingere Microsoft a scegliere di modificare il comportamento delle applicazioni Office affinché blocchino le macro in quei file provenienti da Internet.

In pratica, quando un utente apre un allegato email contenente una macro, visualizza questo avviso

Non solo: hanno deciso anche di introdurre un ulteriore strumento di difesa, chiamato Mark Of The Web (MotW). In pratica Windows utilizza il MotW per segnalare quei file provienenti da Internet, così da indicare a Microsoft defender SmartScreen di eseguire verifiche sul contenuto del file ulteriori e approfondite. Mostra anche agli utenti una serie di prompt aggiuntivi quando l’utente apre file con estensioni ad alto rischio.

Se su Office il gioco si fa duro… il cyber crime “punta” su OneNote

Ormai da qualche anno i cyber attaccanti hanno iniziato a sfruttare documenti OneNote. Ora, OneNote fa parte della suite Office: consente di scrivere note, prendere appunti, creare liste e metterli in condivisione sui dispositivi, mobile e desktop, nei quali l’app è installata. Solitamente gli attaccanti usano documenti redatti usando Excel o Word, ma i documenti OneNote portano per gli attaccanti il vantaggio di poter incorporare ulteriori file e di avere un solo “contenitore” da inviare via email per diffondere malware.

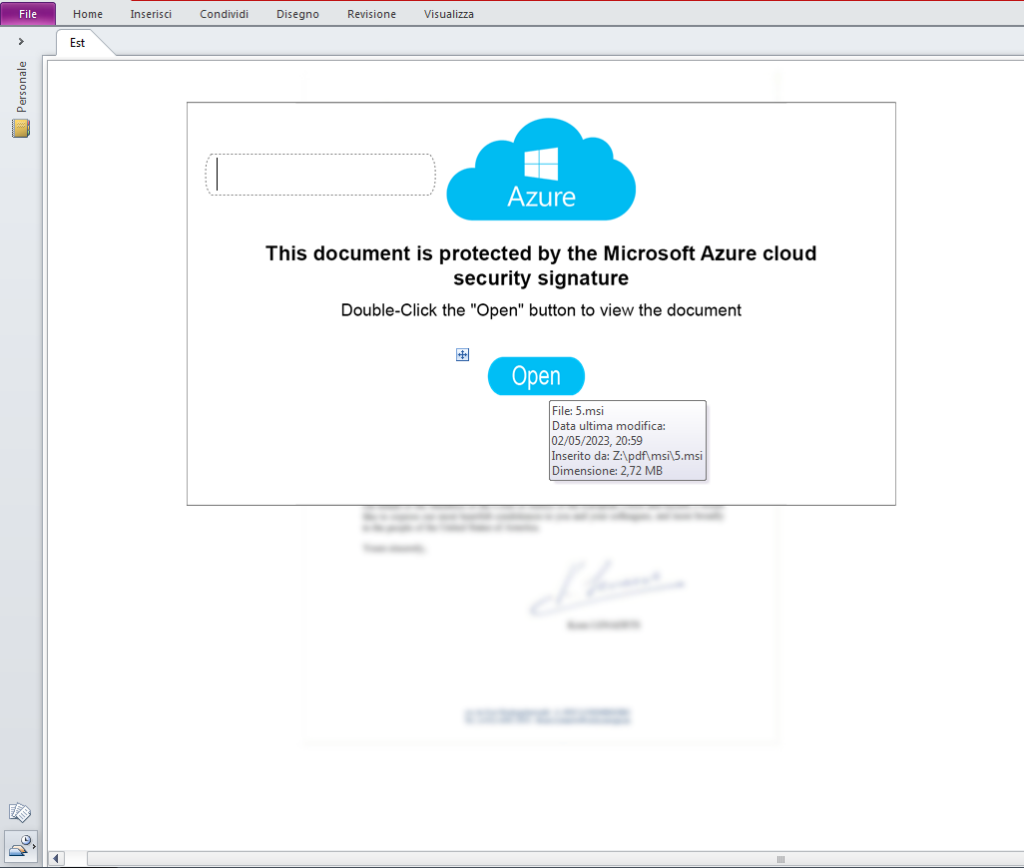

Quindi sempre più spesso di vedono circolare allegati OneNote veicolati da campagne di spam in modo del tutto analogo a quanto già accade nel caso delle campagne di phishing. Infatti, come nelle campagne di phishing, gli attaccanti cercano di spingere l’utente a compiere azioni: in questo caso lo scopo è convincere la vittima a visionare il documento OneNote quindi aprirlo. A questo punto l’utente visualizza un’anteprima poco chiara, con un pulsante che la invita ad aprire il documento con un doppio click. D’altronde, con questa tecnica di attacco, i cyber criminali non hanno molte possibilità: l’azione dell’utente è necessaria, ma inducibile tramite le tecniche di ingegneria sociale.

Malware che hanno usato documenti OneNote contro utenti italiani

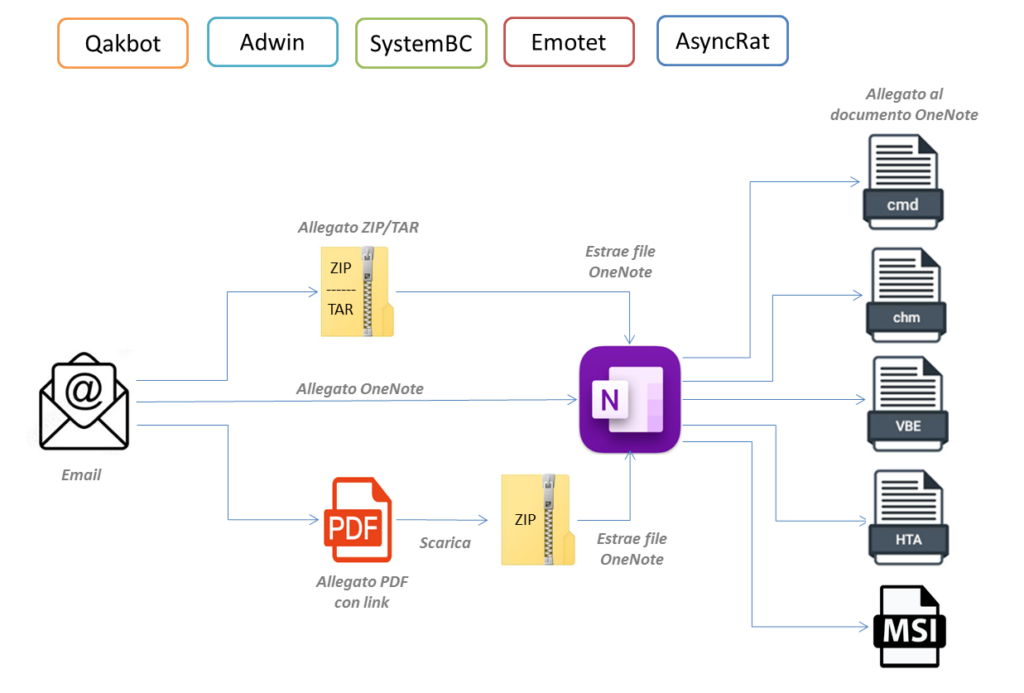

Il CERT ha monitorato il fenomeno dell’uso di One Note per veicolare malware nello spazio italiano. In 5 mesi hanno individuato 10 campagne di questo tipo, con l’uso di documenti OneNote come vettore di attacco iniziale. Il malware che più spesso sfrutta questa tecnica è Qakbot, ma non è affatto l’unica famiglia malware diffusa così.

Per ora il CERT ha individuato 5 altre famiglie malware diffuse tramite documenti OneNote. La prima risale al 27 Dicembre 2022 e diffondeva AsyncRat. A seguire

- Qakbot: diffuso con 4 campagne tra Gennaio e Febbraio 2023;

- SystemBC e Emotet: diffusi con diverse campagne nel Marzo 2023;

- Adwin / jRAT: nel mese di Aprile 2023 Adwin è stato diffuso tramite archivi TAR contenenti, a loro volta, il documento OneNote vettore.

- Qakbot è stato di nuovo in diffusione ad Aprile 2023, con altre due campagne che hanno sfruttato allegati PDF contenenti un link puntato su file .one.

Il report completo del CERT è disponibile qui > Anche in Italia cresce l’utilizzo di documenti OneNote per veicolare malware

Adwin in breve:

Adwind è un malware multi funzione distribuito nella forma del malware-as-a-service. Tecnicamente è un RAT con capacità di keylogging, furto password e dati dai web form, trasferimento file, raccolta di suoni dal microfono, furto dati dei wallet di criptovalute, furto dei certificati VPN, intercettazione e gestione SMS (solo su sistemi Android), raccolta screenshot.

La catena di infezione

Le campagne hanno mostrato tratti diversi, ma il CERT ha potuto ricostruire una catena di infezione “standard”. Tutto inizia con una email di spam, solitamente a tema Documenti, Pagamenti o Spedizioni. Email di spam che, ovviamente, contiene il documento OneNote in allegato oppure lo “nasconde” dietro alcuni passaggi. Ad esempio, vi sono casi in cui il documento OneNote si trova dentro un archivio compresso (ZIP, TAR ecc…) oppure c’è un link entro un PDF allegato alla mail che punta al download del documento compromesso OneNote.

Fatta eccezione per la più recente campagna Qakbot, gli esperti del CERT spiegano che il documento OneNote solitamente contiene file script cmd, chm, vbe o hta necessari per eseguire il payload del malware in background. L’ultima campagna Qakbot allegava, nel documento OneNote, un file MSI.

Di nuovo interviene Microsoft, ma è necessario prestare molta attenzione!

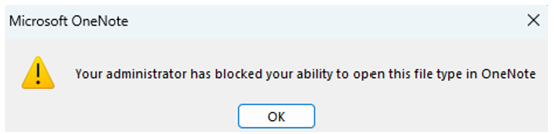

Microsoft ha deciso di bloccare i file allegati ai documenti OneNote. In dettaglio, OneNote bloccherà quei file embedded che presentano estensioni solitamente pericolose.

Questa modifica è entrata in funzione ad Aprile 2023, con la versione 2304.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come