TicketMaster Data breach: è in corso una campagna estorsiva contro la nota società di vendita e distribuzione di biglietti per eventi. Pubblicati i biglietti di oltre 150 concerti ed esporti i dati di 560 milioni di persone.

Ticket Master ha subito un data breach, l’estorsione è in corso: pubblicati 39.000 biglietti

Il cyber attaccante noto come Sp1derHunters ha pubblicato, qualche giorno fa, circa 39.000 biglietti per 150 diversi eventi e concerti tra i quali Pearl Jam, Phish e Foo Fighters. Questi biglietti, essendo cartacei, non sono protetti da tecnologie digitali antifrode. Sp1derHunters ha dichiarato che quei dati provengono dai database Snowflake, azienda statunitense di cloud computing partner di Ticketmaster.

Questo, però, è solo l’ultimo data leak: già in Aprile un attore di minacce aveva iniziato a scaricare i database di Snowflake, accedendo ai dati di circa 165 diverse aziende grazie all’uso di credenziali rubate tramite malware per il furto dati.

Per saperne di più > Initial Access Broker: il mercato degli accessi abusivi nel dark web

Ticketmaster è sotto scacco dopo i data breach?

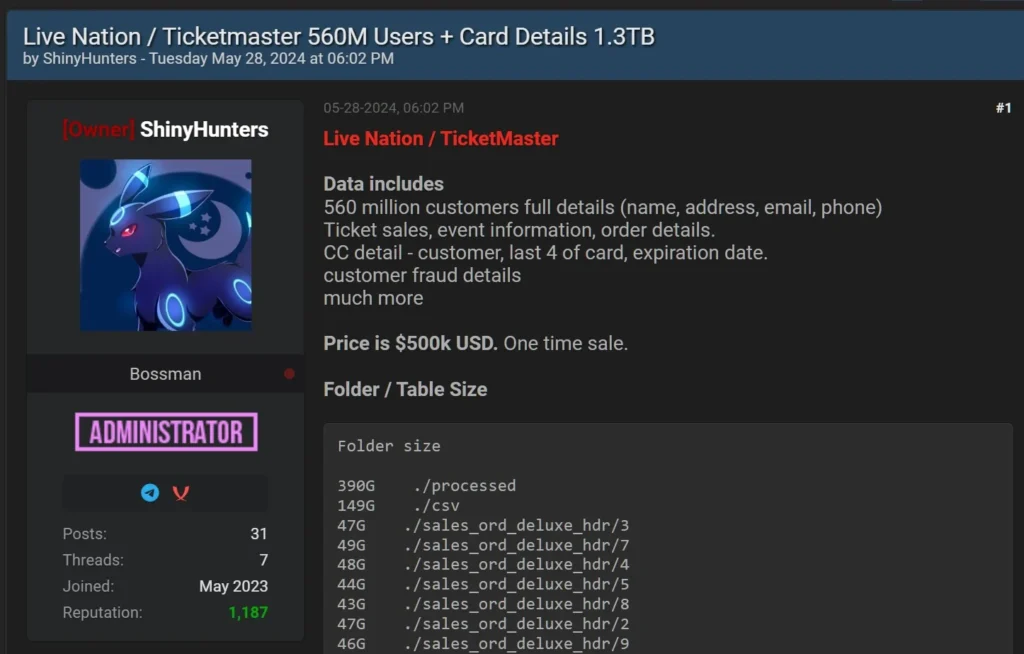

Non finisce qui: Maggio 2024. Un altro attaccante, ShinyHunters, ha iniziato a rivendere i dati di oltre 560 milioni di clienti Ticketmaster. Anche in questo caso l’attaccante ha dichiarato di aver sottratto i dati da Snowflake. Li ha quindi messi in vendita su BreachForums per 500.000 dollari.

Il database completo pesava 1.3 TB di dati e conteneva dati come nome e cognome, indirizzo fisico e, numero di telefono, ordini, acquisti e altre informazioni. Ma, ancora più grave, in alcuni casi erano disponibili anche dettagli finanziari: l’hash dei numeri della carta di credito, gli ultimi 4 caratteri, il tipo di autenticazione, la data di scadenza e le transazioni collegate dal 2012 al 2024.

Ticketmaster ha poi confermato il data breach, specificando che i dati provenivano dall’account Snowflake.

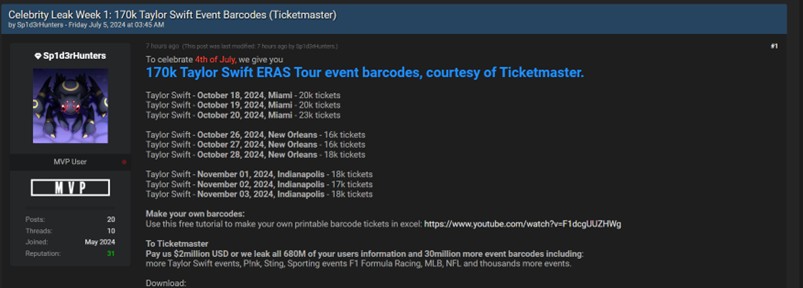

Due settimane fa ecco il nuovo colpo: lo stesso attaccante ha pubblicato 166.000 codici a barre afferenti ad altrettanti biglietti per i concerti di Taylor Swift. Il riscatto richiesto? 2 milioni di dollari.

Ticketmaster, in questo caso, non ha pagato alcun riscatto: la loro protezione antifrode prevede la rotazione dei codici a barre:

“La tecnologia SafeTix di Ticketmaster” ha dichiarato a Bleeping Computer un portavoce dell’azienda “protegge i biglietti rigenerando automaticamente un nuovo e unico barcode ogni pochi secondi rendendo impossibile così rubarlo o copiarlo”.

Sp1derHunters rilancia: non è vero che tutti i barcode possono essere sostituiti

Dopo le dichiarazioni di TicketMaster Sp1derHunters ha deciso di rilanciare. Ha dichiarato che la falla che ha utilizzato consente di stampare biglietti fisici che, a differenza di quelli elettronici, non possono essere aggiornati automaticamente. Fatto, questo, che rende impossibile la sostituzione dei codici a barre.

Non solo: Sp1derHunters ha anche reso disponibile il tutorial gratuito per produrre in autonomia i propri biglietti fisici. D’altronde, ha spiegato, al momento di acquistare un biglietto tramite TicketMaster, l’utente può richiedere l’invio tramite TicketFast. Questo metodo di distribuzione prevede l’invio via email del biglietto in formato PDF. Una volta scaricato e stampato, questo biglietto non è più modificabile.

Gli attacchi supply chain: quando l’anello debole è il partner

Gli attacchi supply chain sono un tipo di attacco informatico in cui un attaccante si rivolge a un fornitore o vendor terzo per ottenere accesso a un’organizzazione più grande e sicura. Ciò viene spesso fatto sfruttando vulnerabilità nel software o nei sistemi del fornitore, che vengono quindi utilizzati per compromettere l’organizzazione più grande. L’attaccante potrebbe iniettare malware o backdoor nel prodotto o servizio del fornitore, che vengono quindi distribuiti all’organizzazione bersaglio, consentendo all’attaccante di ottenere accesso non autorizzato. Questo tipo di attacco può essere particolarmente devastante, poiché consente all’attaccante di bypassare le misure di sicurezza tradizionali e ottenere accesso a dati o sistemi sensibili.

Per approfondire > La gestione della catena esterna della Data Protection

Ad esempio, nel 2020, la società di software SolarWinds è stata vittima di un attacco alla catena di approvvigionamento, in cui gli hacker hanno iniettato malware in un aggiornamento del suo software di monitoraggio della rete Orion. Questo malware è stato quindi distribuito ai clienti di SolarWinds, tra cui agenzie governative e grandi aziende, consentendo agli attaccanti di ottenere accesso a dati sensibili e sistemi. L’attacco è stato attribuito a un gruppo di hacker sostenuto dalla Russia e è stato considerato uno degli attacchi supply chain più sofisticati e diffusi della storia.