Le tecniche di estorsione dei Ransomware sono passate dalla singola richiesta di riscatto a modalità doppie, triple e perfino quadruple. Nell’articolo analizziamo le nuove metodologie utilizzate dai cybercriminali e le strategie per proteggere la tua azienda.

Una minaccia sempre più pericolosa

I ransomware continuano a essere tra gli attacchi informatici più temuti a livello globale. Si tratta di minacce che possono infettare i dispositivi digitali, bloccando l’accesso ai dati. L’unico modo per riottenerli è possedere la chiave di decriptazione, per la quale gli aggressori richiedono un riscatto (in inglese “ransom”). Questa caratteristica rende i ransomware particolarmente pericolosi, poiché, nonostante si tratti di un malware, a differenza degli altri, non lasciano aperte altre possibilità di recupero dei dati.

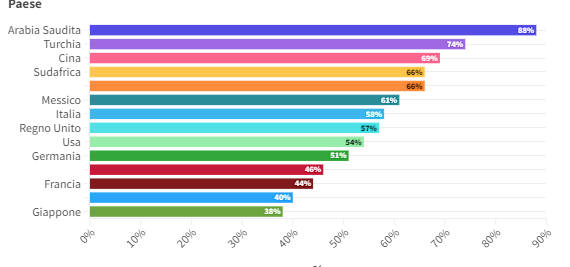

Inoltre, la percezione del pericolo rappresentato dai ransomware è spesso sottostimata. Tra il 2017 e il 2021, i danni causati a livello globale sono aumentati drasticamente, passando da 5 a 20 miliardi di dollari. In Italia, la situazione è allarmante, con il 58% delle aziende colpite, equivalenti a una su sei.

Già nel 2020, l’FBI segnalava un significativo incremento non solo nella frequenza degli attacchi ransomware, ma anche nella loro precisione, accuratezza e metodologia.

Ma come è riuscito il ransomware a trasformarsi da una minaccia “trascurabile” a un incubo per le aziende? E quali strategie possono adottare le imprese per difendersi da attacchi futuri?

Le prime forme di Ransomware

Il fenomeno del ricatto informatico non è un’innovazione del XXI secolo. La prima comparsa del ransomware risale al 1989, con “Trojan AIDS”. In quell’occasione, data la forte preoccupazione dell’AIDS, il biologo Joseph Popp inviò 20.000 floppy disk che contenevano informazioni sulla malattia a pazienti, ospedali e privati in 90 Stati diversi. I dischetti però non contenevano solo informazioni sull’AIDS, ma nascondevano anche un ransomware che criptava i file del dispositivo infetto. Per avere la chiave di decriptazione le vittime dovettero pagare un riscatto di 189 dollari.

In questi anni però il punto debole era il fatto di poter rintracciare facilmente il colpevole attraverso le informazioni di pagamento. Il ransomware ha visto un’evoluzione quasi 15 anni dopo, grazie alle valute digitale e alle criptovalute, che hanno permesso pagamenti più anonimi.

Uno degli attacchi ransomware più gravi e di grosse dimensioni è stato il famoso WannaCry, che si è verificato nella primavera del 2017. Ad aver colpito particolarmente erano state l’aggressività della falla sfruttata e la scala dell’attacco stesso. L’attacco, infatti, aveva raggiunto quasi 200.000 vittime in circa 150 paesi diversi, finendo sui media di tutto il mondo.

Tecniche di estorsione dei Ransomware: gli esordi

Al principio, la maggior parte degli attacchi ransomware erano campagne condotte in serie. Ciò significa che si trattava di campagne di massa, rivolte al maggior numero di potenziali vittime possibile. Se questo tipo di attacchi, a singola estorsione, riusciva a colpire grandi aziende, gli attaccanti potevano aspettarsi grandi ricavi. Per difendersi, le aziende hanno implementato tecniche di sicurezza informatica. In particolare il backup, vitale per ripristinare la situazione in seguito a un attacco. Negli anni, però, i gruppi criminali si sono evoluti e sono cresciuti e, di conseguenza, hanno escogitato nuove tattiche. Inoltre, hanno cominciato ad eseguire attacchi maggiormente mirati verso aziende che avrebbero potuto garantire un maggior guadagno.

Il Ransomware Maze e la nascita della doppia estorsione

L’attacco del ransomware Maze contro Allied Universal nel 2019 segnò un punto di svolta nella strategia dei cybercriminali. Oltre a chiedere il riscatto per decriptare i dati, i criminali hanno cominciato a minacciare di pubblicare i file rubati online se non fosse stato pagato un secondo riscatto.

Anche se minacce simili erano già state fatte in passato, fu la prima volta che queste vennero effettivamente realizzate. In seguito alla minaccia e al rifiuto da parte dell’azienda, venne infatti pubblicato un campione di dati sensibili relativi all’azienda. La notizia è stata così inaspettata da aver coinvolto anche varie testate giornalistiche. Il Ransomware Maze aveva poi affermato che era parte del suo lavoro esfiltrare e rubare i dati delle vittime, per potrer avere ulteriori strumenti di ricatto.

La tattica usata dal ransomware Maze rese il ransomware ancora più pericoloso e costrinse le vittime a scegliere tra il meno peggio. Meglio pagare il riscatto o subire le conseguenze della diffusione di informazioni riservate? Tra queste, ad esempio, la possibile perdita di affidabilità, il danno d’immagine, la perdita di clienti, l’insoddisfazione degli investitori ecc. Senza parlare poi del fatto che il furto di dati di un’azienda può favorire la concorrenza e può essere sanzionato dal Garante Privacy con multe molto salate.

Per approfondire > Subire un attacco ransomware non esime dalle responsabilità di protezione dati: il Garante Privacy sanziona la regione Lazio

Tecniche di estorsione dei Ransomware: la doppia estorsione come modus operandi

Dal primo trimestre del 2020, questa tecnica è diventata un vero e proprio modus operandi, dando vita alla doppia estorsione. Altri gruppi di criminali informatici, infatti, oltre a chiedere di pagare un riscatto per la chiave di criptazione, hanno cominciato a chiederne un secondo, affinché le informazioni private non venissero pubblicate online. Il gruppo criminale REvil, conosciuto anche come Sofinokibi, è stato uno dei primi ad imitare Maze. Il gruppo è ricordato soprattutto per l’attacco contro la National Eating Disorders Association americana. Gli attaccanti dietro a questo ransomware hanno pubblicato i dettagli degli attacchi contro diversi bersagli, oltre a varie informazioni aziendali.

Anche il Ransomware Lockbit è stato uno di questi: proprio a settembre 2020 ha lanciato il proprio sito di data leak in cui carica e fa trapelare i documenti delle aziende vittima. Solitamente pubblica un campione di dati rubati e un countdown che indica il tempo rimanente per pagare il riscatto prima che i dati vengano pubblicati.

Va poi ricordato che molto spesso però, i dati sensibili rubati finiscono anche in vendita nel dark web.

Inoltre, con la doppia estorsione, un attacco ransomware di successo è nei fatti anche un data breach, essendo un furto di dati sensibili. Il miglior approccio per le aziende è quindi quello di segnalarlo all’Authority di protezione nazionale dei dati.

Per approfondire > Ransomware e data breach: cosa succede quando un attacco informatico “buca” un’organizzazione

Non c’è due senza tre…gli attacchi a tripla estorsione

Gli attacchi ransomware a tripla estorsione sono un’ulteriore evoluzione delle tecniche di estorsione dei ransomware. Oltre a rubare e criptare i dati, i cybercriminali contattano direttamente clienti o partner dell’azienda colpita, dicendo di avere le loro informazioni riservate. In questo modo, incentivano queste persone ad insistere affinché si adoperino per chiedere all’azienda vittima dell’attacco di pagare il riscatto.

Gli attacchi a doppia estorsione sono al momento i più diffusi, ma prendono piede anche quelli più sofisticati, tant’è che si comincia a parlare anche di attacchi ransomware a quadrupla estorsione. In cosa consistono? Sono attacchi a tripla estorsione che aggiungono un ulteriore passaggio: oltre a rubare, criptare e contattare i clienti o partner dell’azienda colpita, sferrano attacchi DDoS (distributed denial of service). Ciò significa che tempestano i server dell’azienda di richieste fino a metterla ko. Questo serve per aggiungere ulteriore pressione all’azienda e convincerla a pagare il riscatto.

Proteggersi dalle tecniche di estorsione dei ransomware: step basilari

Premettendo che la sicurezza informatica al 100% non esiste e che gli strumenti, le soluzioni e la postura difensiva variano da azienda ad azienda, da rete a rete, i punti sottostanti sono il minimo indispensabile per raggiungere un livello accettabile di sicurezza informatica.

- Predisponi un piano di backup. E’ fondamentale dotarsi di soluzioni di backup e di organizzarsi per eseguire backup di tutti i dati a cadenza regolare. I backup stessi andranno testati regolarmente, per verificare che i dati siano integri. Disporre di backup integri e il più recenti possibile consente di minimizzare la perdita dei dati e accelerare i processi di rispristino. E’ fondamentale isolare dalla rete i backup critici per evitare che, in caso di attacco ransomware, finiscano criptati anche i backup. A tale scopo, ti consigliamo di valutare la nostra soluzione Strongbox Cloud PRO, appositamente pensata per le PMI.

- Mantieni sempre aggiornato il sistema operativo, i software e gli applicativi in uso: le vulnerabilità sono le porte di accesso che consentono agli attaccanti di accedere alle reti. Verifica che questi software siano sempre aggiornati all’ultima versione disponibile ed installa le patch consigliate dal vendor. La suite di soluzioni di sicurezza aziendali Seqrite ha funzionalità specifiche a tale scopo: dalla gestione centralizzata delle patch alla scansione delle vulnerabilità.

- Scegli una solida soluzione antivirus e mantienila sempre aggiornata: sempre più soluzioni antivirus si sono dotate di strumenti specifici per il contrasto agli attacchi ransomware. Scopri di più sulla funzionalità antiransomware di Quick Heal / Seqrite, tecnologia brevettata negli Stati Uniti.

- Adotta l’approccio zero trust: applica il principio del “privilegio minimo” per tutti gli utenti: imposta cioè, utente per utente, solo le permissioni che gli sono effettivamente necessarie per svolgere le proprie mansioni. Fai si che ogni utente possa accedere soltanto alle informazioni che gli sono indispensabili. Per approfondire > Approccio di cybersecurity Zero Trust: perchè, come e quanto è importante per le aziende con forza lavoro remota

- Evita di scaricare file o cliccare su link contenuti nelle email. Spesso l’accesso alle reti da parte degli attaccanti non avviene tramite sofisticate tecniche di attacco, anzi. L’attaccante fa breccia nel punto più debole della catena della cyber sicurezza: l’utente. E’ fondamentale non fare click su link né scaricare allegati contenuti in email inaspettate, sospette, improvvise. Infine, non abilitare mai le macro contenute nei documenti circolanti via email. A meno che non ci sia l’assoluta certezza della legittimità della comunicazione. Per Approfondire > Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Forma i dipendenti, i collaboratori e chiunque acceda alla rete. Come detto, l’anello debole della catena di cyber sicurezza e sicurezza dei dati è l’utente. Forma dipendenti e collaboratori, rendili partecipi dei protocolli di sicurezza e consapevoli e sensibili rispetto ai rischi, almeno quelli più diffusi. Stabilisci un protocollo di reazione in caso di incidente informatico, così che tutti sappiano cosa fare in caso dovesse verificarsi un attacco ransomware.

- Non esporre mai direttamente in internet le connessioni Remote Desktop Protocol. Se proprio hai necessità di usare l’RDP, fallo sempre tramite una VPN.

- Implementa un modello di sicurezza stratificato (multi livello). Nella scelta di un approccio stratificato alla sicurezza, consigliamo di valutare attentamente:

> sicurezza delle reti e dei server;

> gestione degli endpoint;

> gestione dei dispositivi mobile. Per approfondire > Implementa un modello di sicurezza stratificato con Seqrite! - Implementa sistemi di protezione preventiva: come l’Intrusion Prevention Sistem (IPS) e il Web Application Firewall. Saranno utili protezioni perimetrali, se posti a difesa dei servizi esposti su Internet.

- Adotta un SOC – Security Operation Center: un SOC è un vero e proprio centro operativo dedicato alla sicurezza informatica il cui scopo, nel complesso, è monitorare costantemente la rete aziendale in cerca di attività anomale o sospette. Per approfondire > SOC – Security Operation Center: che cosa, perché, come