Report CERT 15 – 21 Aprile 2023: quali malware girano nel panorama italiano? Quali campagne phishing? Nel report del CERT tutte le info utili

I malware della settimana 15-21 Aprile

Tornano le campagne contro utenti italiani: dopo una settimana di “relativa calma” , tra il 15 e il 21 Aprile 2023 il CERT ha individuato e analizzato ben 59 campagne dannose. La quasi totalità di queste erano mirate contro utenti italiani, soltanto una è stata generica ma veicolata anche nel cyber spazio italiano.

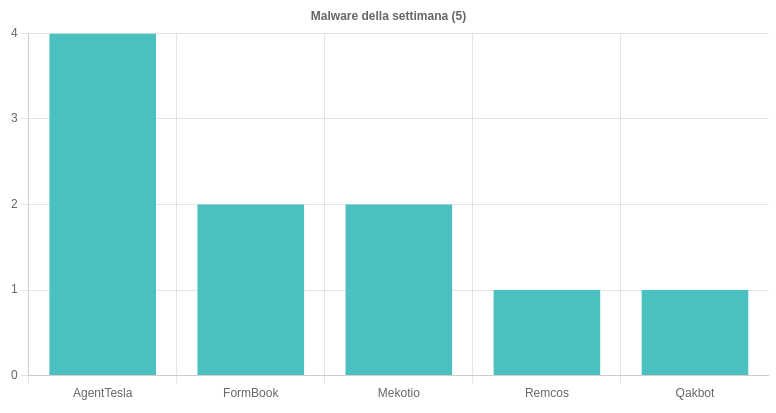

Il report del CERT 15-21 Aprile specifica che le famiglie malware distribuite sono state 5, in dettaglio:

- AgentTesla: il CERT ha individuato e contrastato ben 4 campagne di distribuzione di AgenTesla. Le email, a tema Pagamenti e Documenti, veicolavano allegati dannosi in formato RAR e ROO. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Formbook è stato diffuso con due campagne a tema Ordine. Le email veicolavano allegati in formato archivio RAR. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia

- Mekotio è stato diffuso con due campagne a tema Pagamenti. Le email veicolavano allegati archivio ZIP contenenti, a loro volta, file MSI.

- Remcos è stato distribuito con una campagna a tema delivery che ha sfruttato il brand del noto corriere GLS. Il CERT registra l’uso di Guloader come loader del malware per questa campagna.

- QakBot è in diffusione con una campagna a tema Documenti. Le email veicolavano allegati PDF contenenti link che puntavano al download di archivi ZIP con allegati ONE contenenti file CHM per l’esecuzione di script Powershell. La botnet usata è BB24. Per approfondire > Anatomia di Qakbot, il trojan bancario e infostealer che bersaglia l’Italia;

Remcos RAT in breve:

Remcos è un software commerciale molto usato, scritto in C++. E’ uno strumento legittimo, usato molto spesso per fornire supporto remoto o in corso di penetration testing. E’ molto usato dai cyber attaccanti a mò di RAT, remote access trojan.

Mekotio in breve:

Mekotio è un RAT che, come funzione primaria, ha quella di rubare informazioni finanziarie e/o bancarie. Gli esperti ritengono che questo malware sia “originario” del Brasile: in effetti per i primi anni di vita, iniziata nel 2015, ha colpito quasi esclusivamente utenti di istituti bancari sudamericani (Brasile, Cile, Messico ecc…). Dal 2020 ha iniziato a colpire anche in Europa, dapprima solo in Spagna poi con apparizioni, più o meno ricorrenti, anche in Italia.

Le campagne di phishing e i temi della settimana 15-21 Aprile

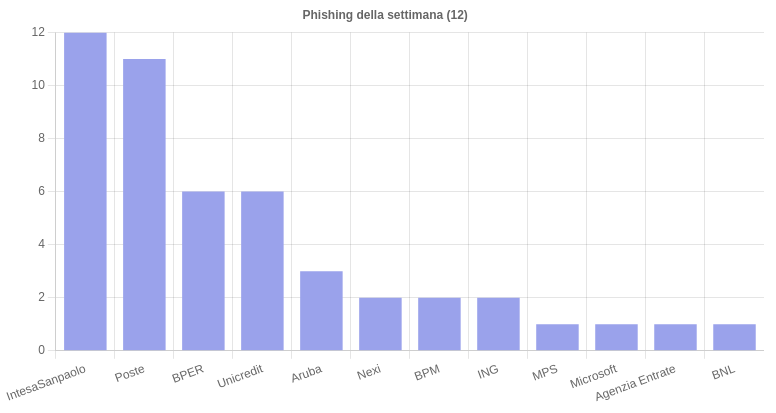

Le campagne phishing individuate e analizzate sono 48 e hanno coinvolto ben 1 diversi brand. I più sfruttati afferiscono, ovviamente, al settore bancario. Nuovamente si registra l’ennesima campagna di phishing a tema Agenzia delle Entrate. Tra i brand più sfruttati troviamo, sul podio, Intesa San Paolo, Poste e BPER. Il primo brand non afferente al settore bancario si trova al 5° posto dei brand più sfruttati: è Aruba.

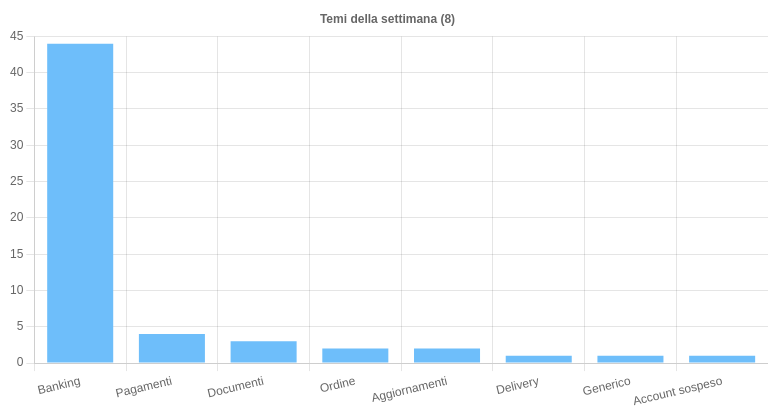

Venendo ai temi utilizzati per ingannare gli utenti, in tutto sono stati 8 diversi. I più usati sono:

- Banking: il tema è stato usato solo per le campagne di phishing contro utenti di istituti bancari italiani;

- Pagamenti è il tema usato nelle campagne di distribuzione dei malware AgentTesla e Mekotio e per il phishing contro utenti Agenzia delle Entrate;

- Documenti è il tema usato per veicolare il malware Qakbot.

Tipologia di file di attacco e vettore

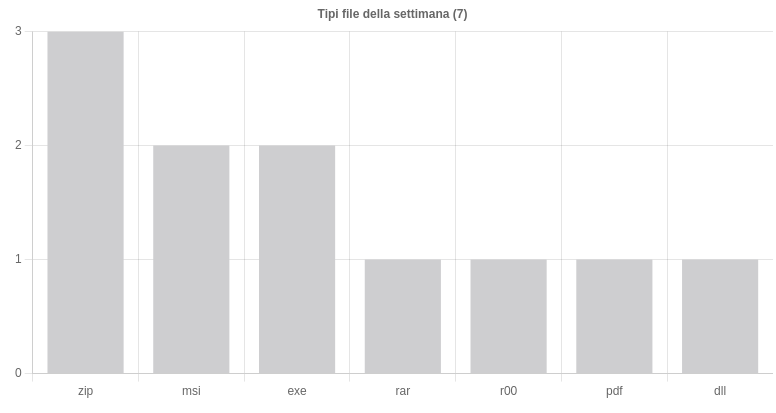

Tra i file vettore più utilizzati la scorsa settimana, al primo posto si colloca il formato archivio ZIP che però non è stato l’unico, date le campagne che hanno utilizzato il formato RAR. Il formato file MSI al secondo posto è piuttosto inaspettato, mentre il formato eseguibile EXE si piazza al terzo posto tra i formati più usati.

Sul proprio canale Telegram, il CERT sottolinea come Qakbot continui a sfruttare file con estensione ONE.