Le connessioni remote RDP sono uno strumento potentissimo ma anche una forte attrattiva per i cyber criminali. Ecco i dati di un interessante esperimento

I cyber criminali bersagliano l’RDP

I ricercatori di sicurezza di GoSecure hanno condotto un interessante esperimento del quale hanno reso pubblici i dati durante uno speech tenuto in occasione del NorthSec, una conferenza sulla cybersecurity tenuta annualmente a Montreal.

I ricercatori hanno esposto nel web pubblico un honeypot ad alto livello di interazioni con una connessione RDP. Così hanno potuto verificare come mediamente l’honeypot abbia subito circa 37.000 tentativi di brute-forcing al giorno da vari indirizzi IP. Durante la fase di brute-forcing gli attacchi sono stati automatizzati ma, una volta ottenute le credenziali, gli attaccanti hanno iniziato a verificare manualmente i dati in cerca di informazioni sensibili.

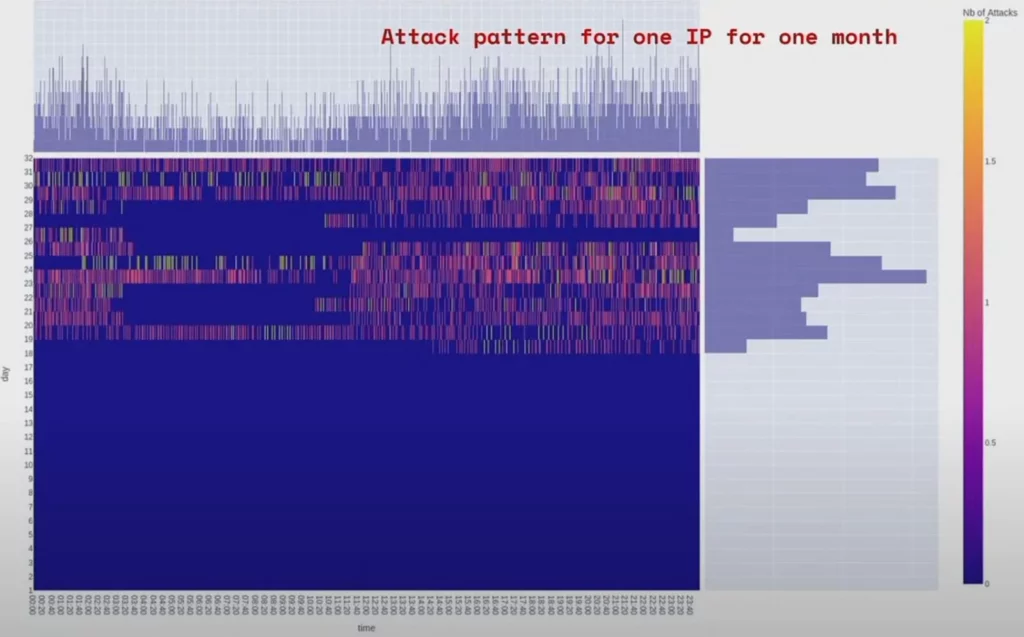

I dati parlano chiaro: gli attaccanti operano secondo programmi giornalieri prestabiliti ed “alta attività” del tutto simile all’orario e alle attività di un lavoro regolare d’ufficio.

L’honeypot, va detto, è online ed esposto da circa 3 anni a fasi alterne al fine di raccogliere dati: informazioni importanti raccolte allo scopo di studiare e comprende le strategie degli attaccanti al fine di sviluppare contromisure di sicurezza. Da circa un anno è in funzione continuativa, ma i dati esposti nel report riferiscono al periodo Luglio – Settembre 2022.

L’esperimento in dettaglio

Ecco, i dati degli ultimi tre mesi sono davvero allarmanti: i ricercatori hanno fatto sapere che il numero complessivo di tentativi di login sul sistema honyepot RDP è stato vicino ai 3.5 milioni.

In dettaglio l’honeypot è stato colpito per 3.427.611 volte da oltre 1500 indirizzi IP differenti. Il totale dei tentativi di login ha ormai raggiunto, nel corso del tempo, i 13 milioni. D’altronde i ricercatori hanno ben allestito la trappola: hanno riniminato il sistema honyepot in maniera tale da sembrare facente parte di una rete interna di un istituto bancario.

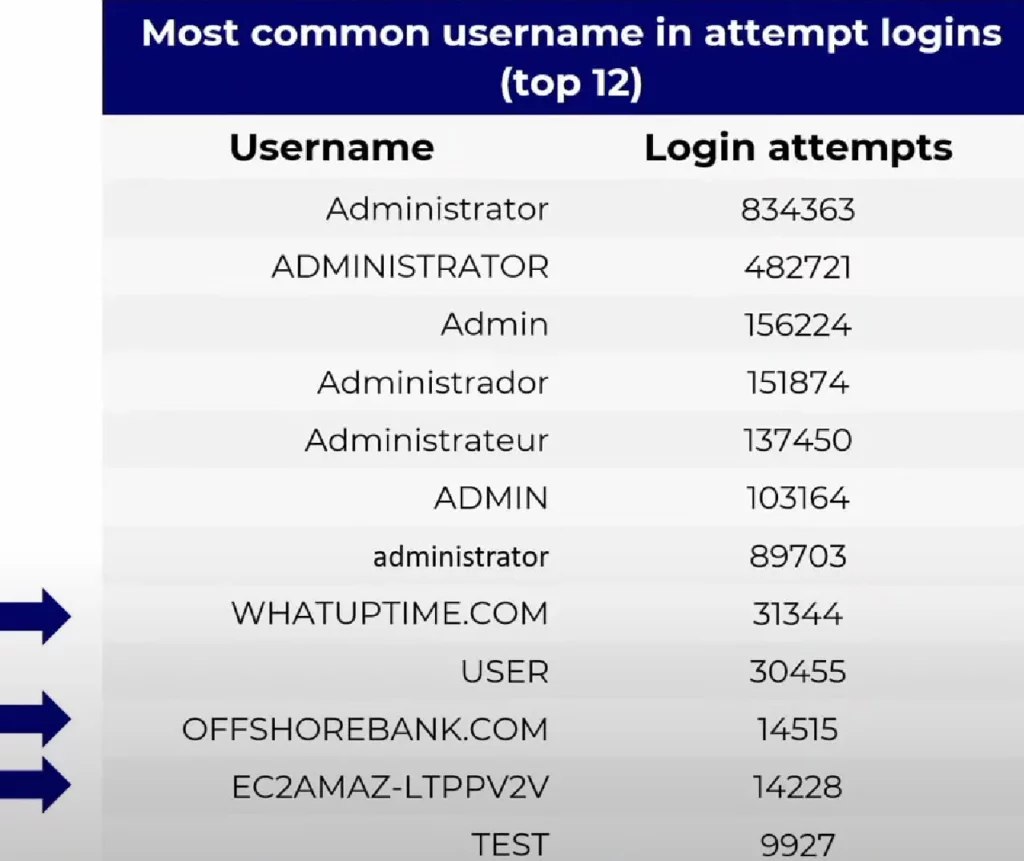

Gli attacchi sono stati praticamente tutti terntativi di brute-forcing delle credenziali di login basate su una grande quantità di dizionari diversi e sui più comuni username come “Administrator”, “Admin” e varianti….

Gli altri nomi utenti non derivanti dallo username Admin sono quelli scelti dai ricercatori per “attirare” i cyber attaccanti nella “rete bancaria” fake. Il dato è importante perchè testimonia come alcuni attaccanti non si siano limitati a testare “alla cieca” coppie di credenziali di accesso, ma abbiano svolto un lavoro informativo sulla vittima in precedenza dell’attacco.

Le strategie di attacco nei tentativi di login

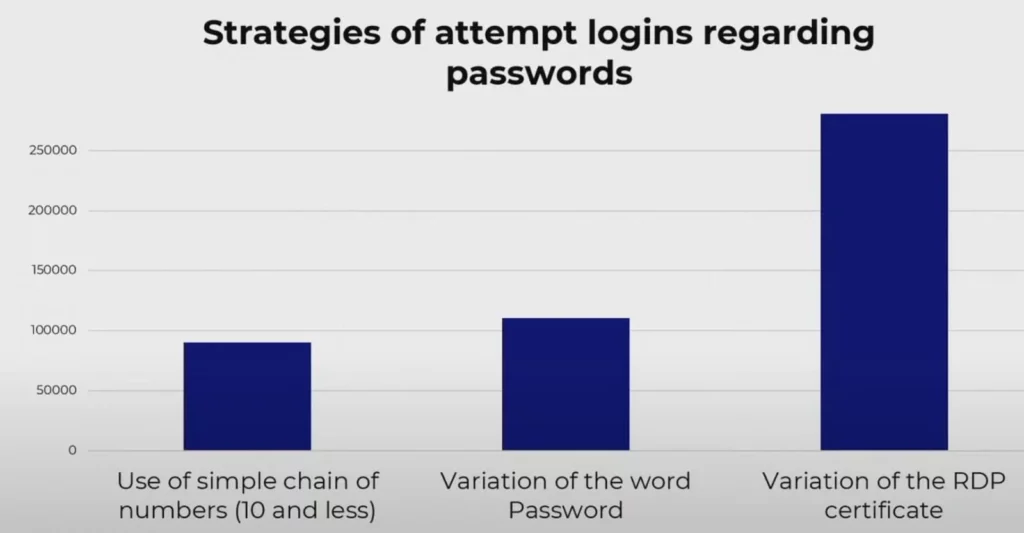

Il sistema honeypot RDP ha raccolto gli hash delle password tentate, così i ricercatori sono riusciti a portare in chiaro almeno quelle più deboli. I risultati hanno mostrato che la strategia più comune di attacco è consistita nell’utilizzare una variazione del certificato RDP. Quindi gli attaccanti hanno tentato varianti della parola password e, in terza battuta, semplici stringhe di massimo 10 caratteri.

Altro dato interessante, correlando le statistiche relative agli indirizzi IP di attacco, è che il nome del certificato RDP è usato esclusivamente in tentativi di login da IP in Cina o in Russia. Che non significa che tutti gli attaccanti provengono da quelle due nazioni, ma che hanno utilizzato infrastrutture cinesi e russe. Altro dato interessante è che il 15% degli attaccanti ha combinato migliaia di password con solo 5 diversi nomi utente.

Una normale giornata di lavoro

Il coinvolgimento umano negli attacchi si nota dopo la fase iniziale di brute force, quando l’attaccante riesce a penetrare nel sistema. Inizia quindi la ricerca di dati preziosi. Di nuovo, l’analisi degli indirizzi IP ha portato alla luce fatti interessanti. I ricercatori ne hanno ricavato una “heat map” e hanno visto “formarsi” sotto i loro occhi precisi pattern giornalieri. E’ così che hanno potuto registrare perfino le pause dovute alle pause reali effettuate dagli attaccanti nel corso del “loro lavoro”.

Le sessioni “di lavoro” per la maggior parte sono di 4 ore e si estendono fino ad 8, anche se in i ricercatori hanno registrato sessioni di attività che si sono prolungate fino a 13 ore. Insomma, per quanto gli attacchi siano automatizzati, l’intervento umano resta importante da una certa fase in poi. Intervento umano che si sviluppa seguendo una precisa tabella di marcia / programma.

Le pause dei tentativi di brute forcing nel fine settimana sembrano fornire ulteriore conferma di quanto gli attaccanti prendano seriamente il proprio “lavoro”. Hanno pause e “ferie”. Un lavoro regolare a tutti gli effetti.