RansomEXX torna a colpire in Italia: pubblicati 35 GB di dati rubati da uno studio di commercialisti. Cosa sappiamo di questo ransomware?

RansomEXX: colpita l’italiana Studio Bettuzzi e Partners. Online 35 GB di dati

Red Hot Cyber ha dato notizia della pubblicazione di circa 35 GB dati sottratti ad un’azienda italiana. La pubblicazione è avvenuta nel site leak del gruppo ransomware RansomEXX e i dati appartengono allo studio di commercialisti Bettuzzi & Partners.

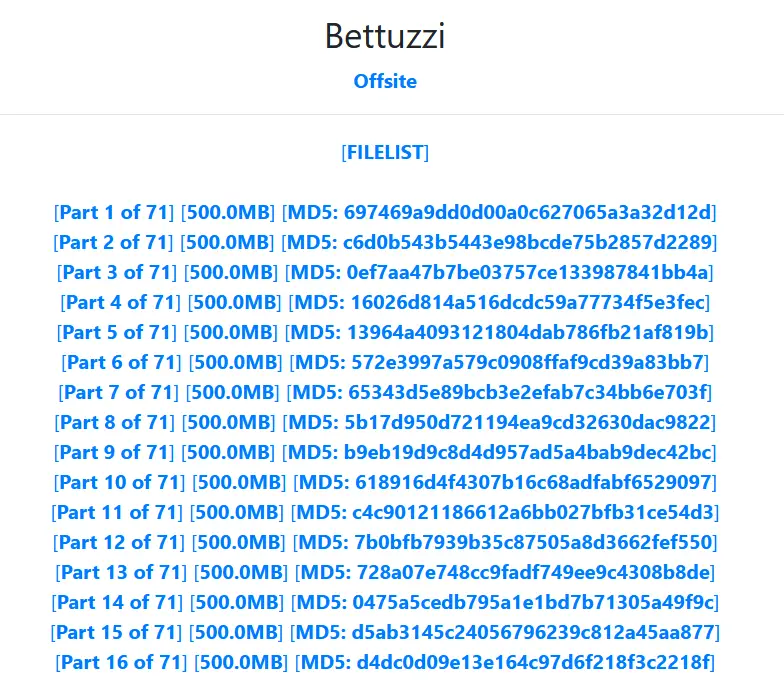

Analizzando l’archivio pubblicato, i redattori di Red Hot Cyber hanno scoperto che il complesso dei file è stato suddiviso in archivi da circa 500 MB circa, scaricabili liberamente dal leak site di RansomEXX.

Il sito web aziendale invece due giorni fa risultava offline, oggi invece si presenta così

RansomEXX comunque non è affatto nuovo in Italia: sicuramente è divenuto famoso nel nostro paese per l’attacco contro la Regione Lazio, ma ha colpito anche la Ferrari e altre aziende di minor peso.

Per approfondire > Attacco ransomware contro la Regione Lazio: un primo aggiornamento su questa intricata vicenda

Per approfondire > Il Ransomware RansomEXX colpisce ancora in Italia: dopo la regione Lazio, rubati i dati di 8 comuni del bolognese

RansomEXX: breve cronistoria

RansomEXX, conosciuto anche come RansomX o Defray 777, inizia ad operare nel 2018. Debutta come parte integrante in attacchi informatici a stadi diversi e mira, fin dai suoi esordi, ad aziende ed enti governativi di vari settori.

Tra il 2020 e il 2021 balza agli onori della cronaca per attacchi contro target di alto livello. Già abbiamo nominato la Regione Lazio, ma nel novero delle sue vittime ci sono anche Konica Minolta, il sistema di trasporto pubblico di Montreal, il Dipartimento dei Trasporti del Texas, la Corporacion Nacional de Telecomunicacion ecc…

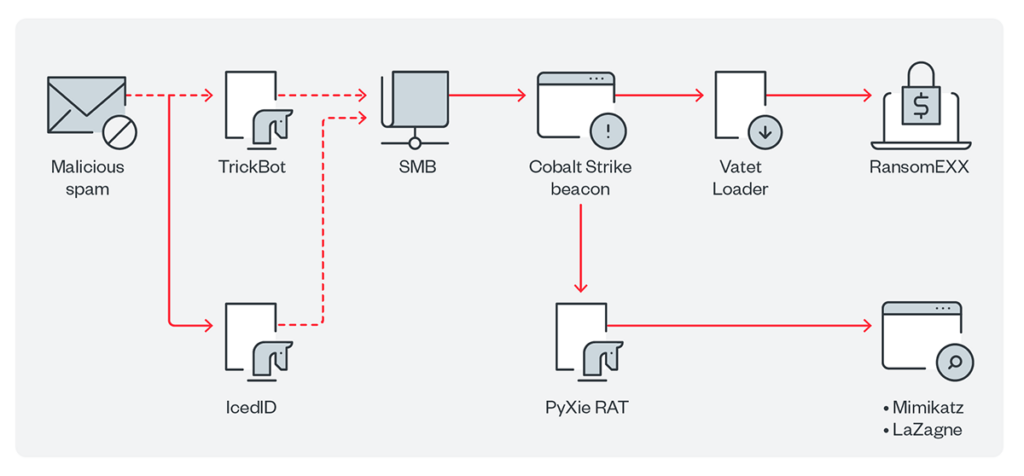

Il gruppo che detiene la gestione dell’operazione ransomware si chiama Sprite Spider ed è specializzato nella fase post intrusione. Talvolta si avvalgono di credenziali di accesso remoto rubate / acquistate nel dark web. Ma gli attacchi di RansomEXX, in alcuni casi, sono stati preceduti dalla distribuzione di malware come IceID e TrickBot. D’altronde non è una novità: dei legami tra trickBot e i ransomware abbiamo già parlato qui.

Nel 2020 un report di Kaspersky rivela come RansomEXX si sia dotato di una versione capace di criptare i sistemi Linux. Da quel momento il gruppo ha iniziato a prendere di mira anche i server Linux.

Qualche info tecnica

RansomEXX è a tutto e per tutto un RaaS (Ransomware as a service). Ha adottato questo modello fin dal suo debutto. Conta insomma su una rete di affiliati che, per quanto non paragonabile ad altri RaaS come Conti o LockBit, gli ha comunque permesso di restare tra i “top cyber threat”. Ha una particolarità: il gruppo che lo gestisce è noto per le capacità di evadere o eludere i controlli di sicurezza di endpoint e reti, anche i sistemi più avanzati.

Infatti capita assai spesso chye l’unico payload che risulta scritto sul disco del dispositivo infetto, sia Vatet, un loader capace di eseguire shellcode personalizzate. Talvolta però ha usato anche il noto Cobal Strike oppure PyXie per scaricare ed eseguire payload i 2° o 3° fase, per eseguire movimenti laterali, per ottenere la persistenza sui sistemi ecc… Non solo: gli attaccanti spesso fanno trascorrere tra uno e tre giorni per il rilascio del payload finale, rendendo ancora più complesso avere chiaro cosa succeda nella rete bersaglio.

Tendendialmente comunque, una volta ottenuto il primo accesso, mirano principalmente alla ricerca di credenziali privilegiate per ottenere l’accesso amministrativo sull’ Active Directory. L’esfiltrazione di credenziali riguarda anche quelle di sistemi partner o per l’accesso a servizi di terze parti.

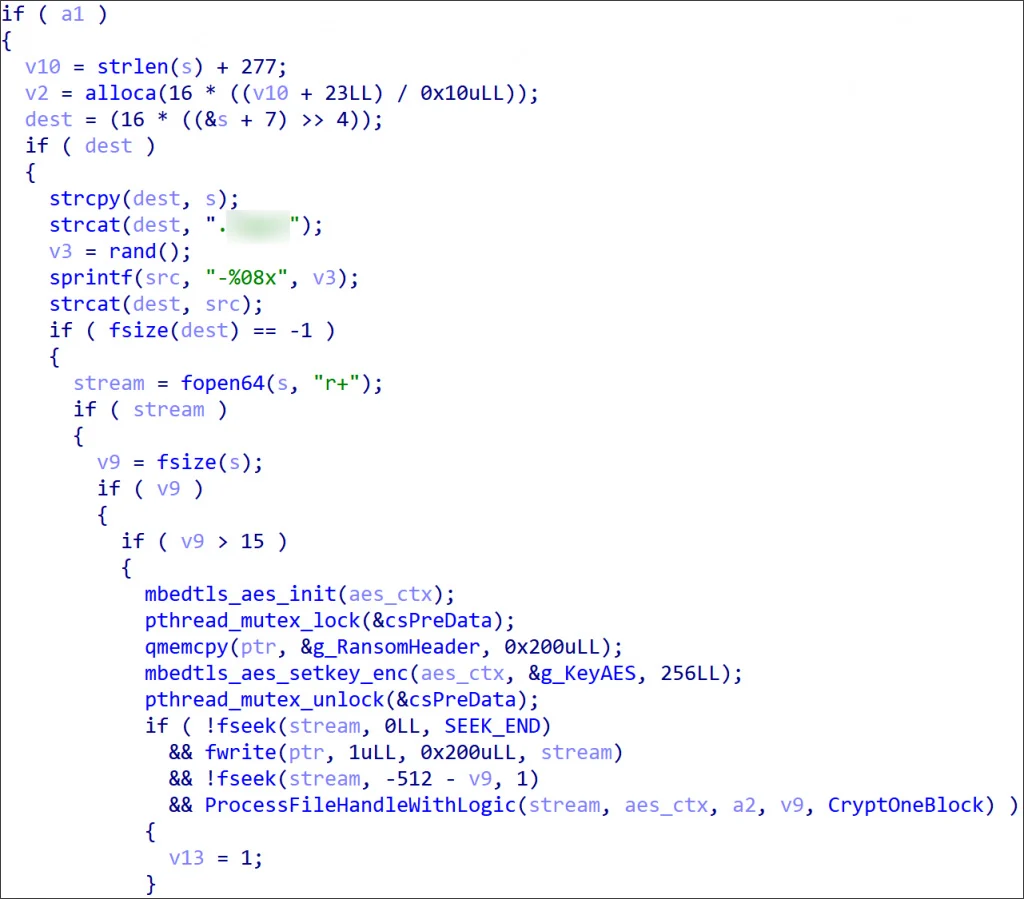

Il payload finale non è sempre lo stesso. Nella quasi totalità dei casi analizzati, il payload distribuito viene personalizzato ed è unico e specifico per ciascuna vittima. L’algoritmo di criptazione in uso è AES-256. La chiave AES viene poi criptata usando una chiave pubblica RSA-4096.

Può interrompere molti processi (ad esempio powershell.exe, rundll32.exe,explorer.exe ecc…) senza però impedire al sistema di funzionare. Esegue anche specifici comandi per interagire con l’infrastruttura bersaglio, in base a quali tecniche riducono al massimo la visibilità delle azioni dannose sul sistema. Ecco perché spesso i sistemi EDR notano l’infezione quando i file sono già stati criptati. Tra le altre cose, impedisce il ripristino del sistema e il ripristino dei file. Senza backup, insomma, non c’è scampo.

RansomEXX e la variante per Linux

Nel 2020 viene individuata la versione per Linux di RansomExx. In questo caso, gli attaccanti distribuiscono per prima cosa un eseguibile ELF, solitamente chiamato “svc_new”. Questo eseguibile è responsabile della criptazione del server.

Integrata in questo eseguibile troviamo la chiave pubblica RSA-4096, la nota di riscatto ecc…

Va detto che, a differenza della versione Windows, quella Linux è elementare. Non contiene codice utile a terminare processi, non fa il wipe dello spazio libero, non comunica neppure con un server di comando e controllo.

Proteggersi dai ransomware: step basilari

Premettendo che la sicurezza informatica al 100% non esiste e che gli strumenti, le soluzioni e la postura difensiva variano da azienda ad azienda, da rete a rete, i punti sottostanti sono il minimo indispensabile per raggiungere un livello accettabile di sicurezza informatica.

- Predisponi un piano di backup:

è fondamentale dotarsi di soluzioni di backup e di organizzarsi per eseguire backup di tutti i dati a cadenza regolare. I backup stessi andranno testati regolarmente, per verificare che i dati siano integri. Disporre di backup integri e il più recenti possibile consente di minimizzare la perdita dei dati e accelerare i processi di rispristino. E’ fondamentale isolare dalla rete i backup critici per evitare che, in caso di attacco ransomware, finiscano criptati anche i backup. A tale scopo, ti consigliamo di valutare la nostra soluzione Strongbox Cloud PRO, appositamente pensata per le PMI. - Mantieni sempre aggiornato il sistema operativo, i software e gli applicativi in uso:

le vulnerabilità sono le porte di accesso che consentono agli attaccanti di accedere alle reti. Verifica che questi software siano sempre aggiornati all’ultima versione disponibile ed installa le patch consigliate dal vendor. La suite di soluzioni di sicurezza aziendali Seqrite ha funzionalità specifiche a tale scopo: dalla gestione centralizzata delle patch alla scansione delle vulnerabilità. - Scegli una solida soluzione antivirus e mantienila sempre aggiornata:

sempre più soluzioni antivirus si sono dotate di strumenti specifici per il contrasto agli attacchi ransomware. Scopri di più sulla funzionalità antiransomware di Quick Heal / Seqrite, tecnologia brevettata negli Stati Uniti. - Adotta l’approccio zero trust:

applica il principio del “privilegio minimo” per tutti gli utenti: imposta cioè, utente per utente, solo le permissioni che gli sono effettivamente necessarie per svolgere le proprie mansioni. Fai si che ogni utente possa accedere soltanto alle informazioni che gli sono indispensabili.Per approfondire > Approccio di cybersecurity Zero Trust: perchè, come e quanto è importante per le aziende con forza lavoro remota - Evita di scaricare file o cliccare su link contenuti nelle email:

spesso l’accesso alle reti da parte degli attaccanti non avviene tramite sofisticate tecniche di attacco, ma anzi l’attaccante fa breccia nel punto più debole della catena della cyber sicurezza: l’utente. E’ fondamentale non fare click su link né scaricare allegati contenuti in email inaspettate, sospette, improvvise. Infine non abilitare mai le macro contenute nei documenti circolanti via email, a meno che non ci sia l’assoluta certezza della legittimità della comunicazione.Per Approfondire > Attacchi basati sulle macro di Office: come funzionano? Breve vademecum - Forma i dipendenti, i collaboratori e chiunque acceda alla rete:

come detto, l’anello debole della catena di cyber sicurezza e sicurezza dei dati è l’utente. Forma dipendenti e collaboratori, rendili partecipi dei protocolli di sicurezza e consapevoli e sensibili rispetto ai rischi, almeno quelli più diffusi. Stabilisci un protocollo di reazione in caso di incidente informatico, così che tutti sappiano cosa fare in caso dovesse verificarsi un attacco ransomware. - Non esporre mai direttamente in internet le connessioni Remote Desktop Protocol. Se proprio hai necessità di usare l’RDP, fallo sempre tramite una VPN.

- Implementa un modello di sicurezza stratificato (multi livello)

nella scelta di un approccio stratificato alla sicurezza, consigliamo di valutare attentamente:

> sicurezza delle reti e dei server;

> gestione degli endpoint;

> gestione dei dispositivi mobile.Per approfondire > Implementa un modello di sicurezza stratificato con Seqrite! - Implementa sistemi di protezione preventiva:

come l’Intrusion Prevention Sistem (IPS) e il Web Application Firewall. Saranno utili protezioni perimetrali, se posti a difesa dei servizi esposti su Internet.