Protocollo WiFi: individuata una falla nel protocollo Wifi IEEE 802.11 può consentire agli attaccanti di dirottare il traffico di rete.

Protocollo WiFi: frame e dati in chiaro

Mathy Vanhoef, ricercatore belga, ha individuato una falla piuttosto grave nella progettazione del protocollo WiFi IEEE 802.11. Va detto che Vanhoef aveva già individuato altre falle relative ai WiFi: in dettaglio ha individuato una falla, qualche anno fa, che rendeva insicuri i meccanismi di autenticazione WPA2 e WPA3. Fatto che ha costretto i vendor ad aggiornare i firmware dei dispositivi.

L’ultima vulnerabilità individuata consente agli aggressori di indurre gli access point WiFi a condividere frame di rete contenenti dati in chiaro. In dettaglio i frame sono contenitori di dati che hanno un header, un data payload e un trailer che include informazioni come la fonte e l’indirizzo MAC di destinazione ecc…

Insomma i frame sono composti da una serie di “campi” che contengono informazioni utili a capire origine, destinazione, lunghezza, tipologia dei dati trasmessi. I frame sono di vari tipi: alcuni sono di gestione, altri di controllo, altri sono prettamente data frame. Nelle normali trasmissioni questi frame sono incodati e trasmessi in modo controllato e ordinato. Lo scopo è evitare collissioni e massimizzare le performance dello scambio dati, monitorando lo stato libero / occupato dei riceventi.

Protocollo WiFi: la vulnerabilità che mette in chiaro i dati dei frame

I ricercatori hanno scoperto che i frame incodati / bufferizzati non sono protetti a sufficienza da attaccanti che possono, quindi:

- manipolare la trasmissione dei dati;

- spoofare il client (insomma, spacciarsi per un dispositivo diverso da quello reale);

- reindirizzare i frame.

“Questa scoperta ha un impatto vasto, dato che affligge vari dispositivi e sistemi operativi (Linux, FreeBSD, iOS, e Android). Questi attacchi possono condurre a dirottare le connessioni TCP o intercettare client e traffico web”

si legge nel report (il paper completo di Vanhoef, Schepers e Ranganathan può essere consultato qui)

La vulnerabilità CVE-2022-47522

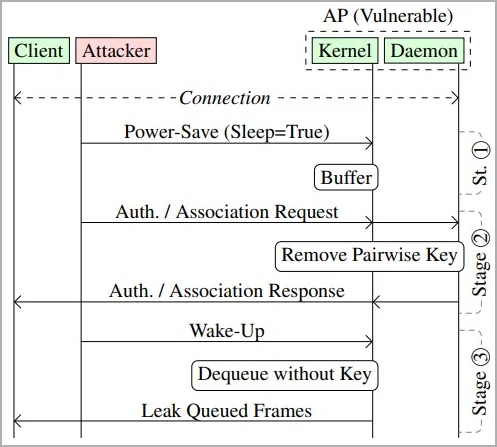

Andando più in dettaglio, lo standard IEEE 802.11 include una serie di meccanismi di risparmio energetico che consentono ai dispositivi Wi-Fi di risparmiare energia proprio tramite il buffering o l’incodamento dei frame destinati a dispositivi che risultano inattivi. Quando un client ricevente diventa inattivo, invia un frame all’access point con un header che contiene il bit di risparmio energetico: tutti i frame a esso destinati vengono quindi accodati.

Qui sta il problema. Lo standard IEEE 802.11 non fornisce indicazioni esplicite su come gestire la sicurezza di questi frame incodati. Non imposta neppure limitazioni su come e per quanto tempo questi frame possono rimanere incodati. Una volta che il client torna attivo, l’access point rimuove dalla coda i frame incodati, li cripta e li trasmette alla destinazione. Ecco che l’attaccante può fare lo spoofing dell’indirizzo MAC di un dispositivo sulla rete e inviare frame di risparmio energetico all’access point, forzandolo a incodare i frame destinati al target. Quindi, l’attaccante trasmette il frame “di risveglio” per recuperare la coda di frame.

I frame trasmessi sono di solito criptati usando la chiave di criptazione condivisa tra tutti i dispositivi nella rete Wi-Fi oppure con una chiave “pairwise”, che è unica per ciascun dispositivo e usata per criptare gli scambi tra i due dispositivi.

Un attaccante può però modificare il contesto di sicurezza dei frame. Ad esempio può inviare frame di autenticazione e associazione all’access point, costringendolo così a trasmettere i frame criptandoli con la chiave fornita dall’aggressore stesso, oppure, ancora peggio, a trasmetterli direttamente in chiaro.

Protocollo WiFi: il rischio non è teoria!

Le fasi di attacco sopra descritte non sono un esercizio accademico. Tutt’altro: Vanhoef e colleghi hanno approntato uno strumento ad hoc che consente di condurre questi attacchi contro il protocollo IEEE 802.11, chiamato MacStealer, che consente di testare le reti WiFi, scavalcare l’isolamento dei client e intercettare il traffico destinato ad altri client sfruttando proprio il MAC address.

Non finisce qui: i ricercatori sottolineano come una topologia simile di attacco possa essere usata anche per l’injection di contenuti dannosi, ad esempio JavaScript nei pacchetti TCP.

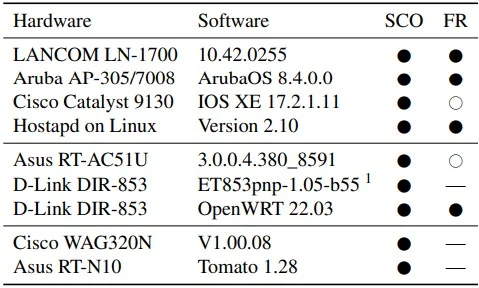

In generale, i ricercatori segnalano che i modelli di dispositivi di rete dei vendor Lancom, Aruba, Cisco, Asus e D-Link sono vulnerabili a questo tipo di attacchi.

Per correttezza sottolineiamo come, ad ora, non risultino attacchi reali che hanno sfruttato questa falla.