I ricercatori di sicurezza di Citizen Lab e Cisco hanno reso pubblica una dettagliata analisi tecnica di un nuovo spyware commerciale, chiamato Predator, e del suo loader Alien. Il report riporta una panoramica delle capacità di furto dati dello spyware Predator e una serie di dettagli operativi.

Predator spyware in breve

Predator è uno spyware commerciale per le piattaforme mobile iOS e Android sviluppato dall’azienda israeliana Intellexa. La famiglia malware alla quale appartiene Predator è collegata a una serie di operazioni di sorveglianza che ha preso di mira giornalisti, politici europei di alto profilo e perfino l’executive di Meta.

Le funzionalità principali sono

- registrazione delle chiamata;

- raccolta di dati delle app di messaggistica;

- nascondere applicazioni o impedirne l’esecuzione su dispositivi Android;

- ecc…

Uno sguardo più a fondo: il loader Alien

Nel Maggio 2022 Google TAG ha reso pubbliche 5 vulnerabilità 0-day del sistema Android. Queste sono sfruttate da Predator per eseguire shellcode e installare il suo loader, Alien, sul dispositivo bersaglio.

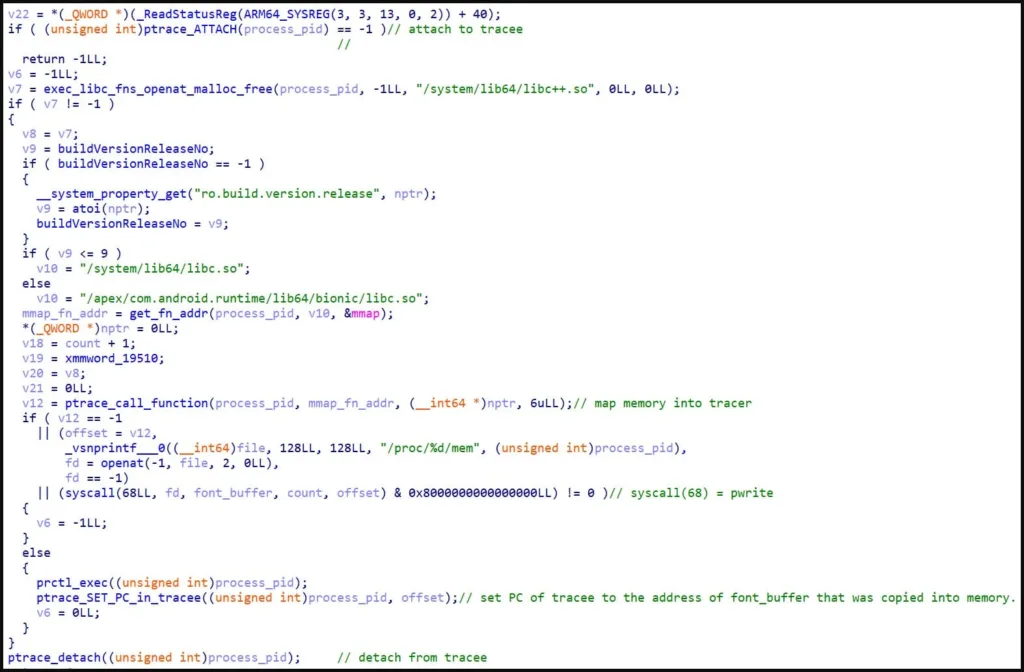

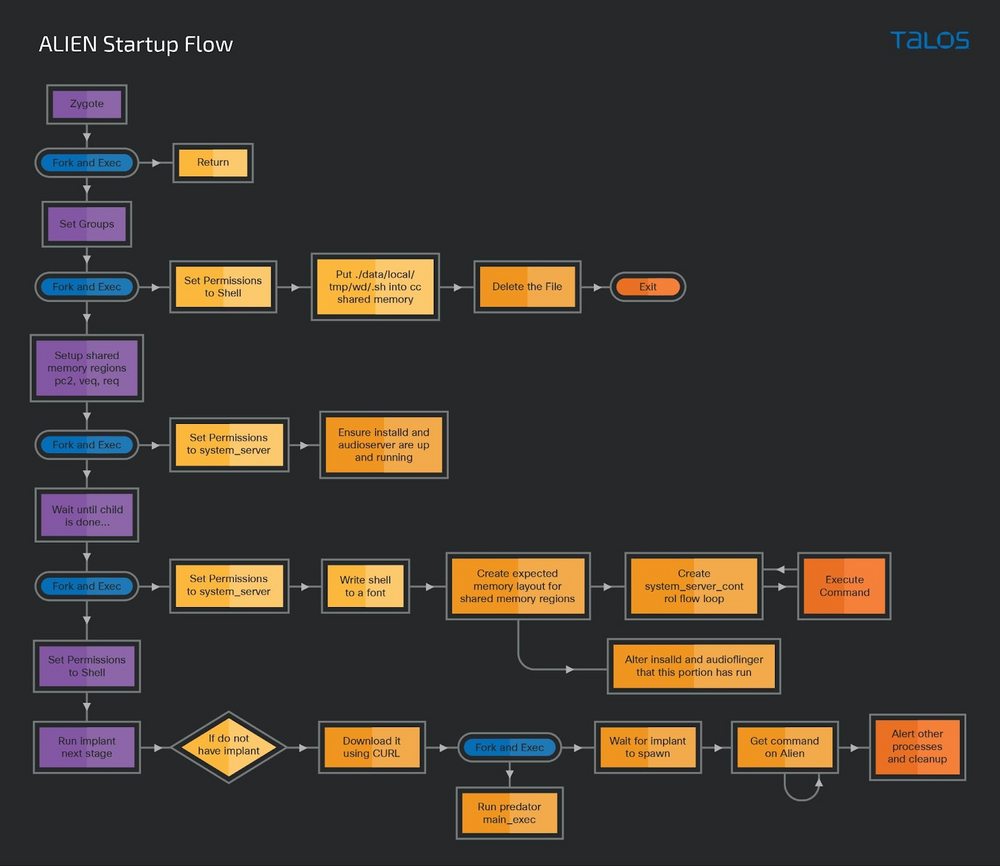

Il loader di Alien si inietta nel processo principale di Android, chiamato “zygote64”. A questo punto scarica e attiva componenti spyware addizionali seguendo la configurazione integrata. Alien quindi recupera Predator da un indirizzo esterno, quindi lo avvia sul dispositivo oppure aggiorna il payload con una versione più recente, se disponibile.

Il lavoro di Alien non finisce qui: continua infatti ad operare sul dispositivo facilitando le comunicazioni sicure tra i componenti dello spyware “semplicemente” nascondendole entro i processi legittimi di sistema. Riceve anche comandi da Predator, da eseguire bypassando la sicurezza Android (SELinux). E’ proprio questa capacità di bypassare SELinux che fa di Predator uno spyware top di gamma ben superiori agli stealer e ai trojan venduti via Telegram.

Cisco spiega che Alien può fare questo abusando dei contesti SELinux, che determinano quali utenti e con quale livello di informazioni è permesso su ogni processo e oggetto nel sistema. Può così rimuovere le restrizioni esistenti. Inoltre Alien ascolta i comandi per “ioctl” per la comunicazione interna tra i vari componenti spyware, che SELinux non verifica.

Infine Alien salva i dati e le registrazioni su uno spazio di memoria condiviso, quindi lo sposta sullo storage estraendoli, infine, tramite Predator. Questo processo non provoca alcuna violazione di accesso e passa inosservato a SELInux.

Predator spyware: funzionalità

Ora a Predator, il modulo principale dello spyware. Arriva sul dispositivo in formato ELF, quindi configura un ambiente di runtime Python per facilitare il funzionamento delle varie funzionalità di spionaggio.

Tra queste funzionalità facilitate dal modulo Python di Predator ci sono:

- esecuzione di codice arbitrario;

- registrazioni audio;

- sostituzione dei certificati (per condurre attacchi man-in-the-middle e spiare le comunicazioni di rete criptate con TLS);

- blocco dell’esecuzione di app dopo il reboot;

- enumerazione delle directory.

Predator può anche nascondere app.

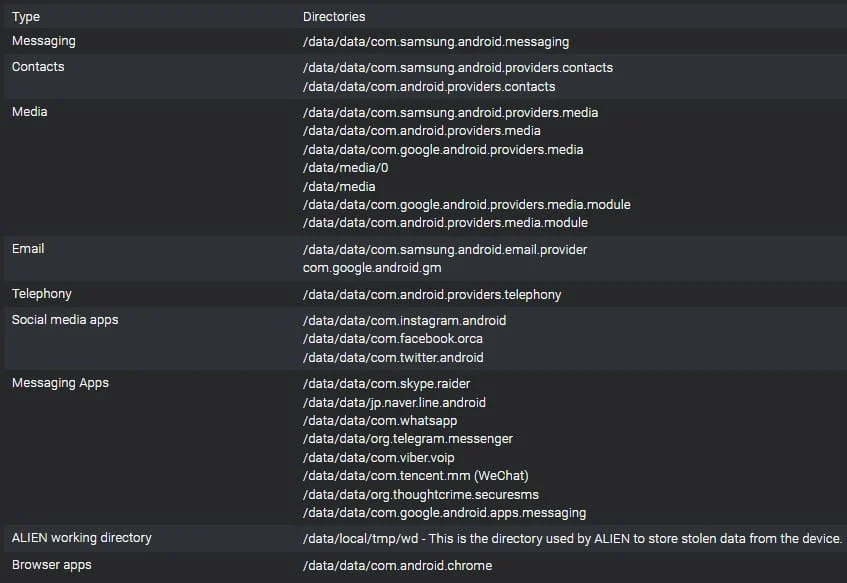

Alien verifica anche il tipo di dispositivo nel quale è in esecuzione, verificando se sia un Samsung, Huawei, Oppo o Xiaomi. Se trova una corrispondenza inizia ed elencare ricorsivamente i contenuti delle directory che memorizzano i dati degli utenti dai social, dalla posta elettronica, dalle app di messaggistica instantanea ecc… Predator “pesca” anche l’elenco dei contatti della vittima, e elenca i file privati nelle cartelle di media dell’uitente: audio, video, immagini ecc…

I moduli mancanti

I ricercatori specificano che non sono riusciti a ricostruire i dettagli di due moduli, entrambi caricati nel runtime Python: sono “tcore” e “kmen”.

“Siamo piuttosto sicuri che lo spyware abbia due componmenti aggiuntivi – tcore (il componente principale) e kmen (per l’escalation dei privilegi) – ma non siamo stati in grado di ottenere e analizzare questi moduli”

spiegano i ricercatori di Cisco.

Il sospetto è che, almeno tcore, sia in grado di geolocalizzare il target, scattare immagini dalla fotocamera o simulare lo spegnimento del dispositivo. Kmen parrebbe invece fornire accesso arbitratio in scrittura e lettura nel kernel. Le difficoltà di analisi sono legate al fatto che i moduli di Predator non possono essere estratti dai dispositivi infetti.

In sunto non è ancora possibile determinare tutte le funzionalità e le componenti di Predator.

Vuoi sapere se il tuo dispositivo è intercettato o infettato da spyware?

Tutto da remoto e senza muoverti da casa?