Pagamenti ransomware: come funzionano? Quali caratteristiche differenziano i vari gruppi le loro modalità di estorsione? Una ricostruzione con la lente della Data Science.

Applicare la data science al mondo dei ransomware

Trendmicro ha pubblicato un report molto interessante che tratta la questione ransomware da un punto di vista piuttosto originale. In una ricerca congiunta con Waratah Analytics, intitolata “What Decision-Makers Need to Know About Ransomware Risk“, gli esperti di Trend Micro hanno applicato la data science allo studio delle modalità e del fenomeno di pagamento dei ransomware.

Il punto, spiegano i ricercatori, è che i costi operativi e i modelli tramite cui i gruppi monetizzano gli attacchi ransomware possono rivelare molti dettagli. Analizzando dati di questo tipo infatti è possibile ricostruire tecniche di attacco, procedure, i metodi di persistenza ma anche le qualifiche dei vari membri. Inutile dire quanto un simile modello di analisi riesca a produrre (almeno potenzialmente) una serie di informazioni estremamente utili per difendersi. E se le risultanze di tali analisi finiscono integrate direttamente nelle strategie di difesa, diviene possibile (ripetiamo, almeno potenzialmente) difendersi anche da minacce sempre più sofisticate come i ransomware.

L’altro lato della medaglia > La nuova frontiera del crimine informatico: OSINT

I gruppi ransomware profilano le vittime e calcolano l’ammontare del riscatto

Nel report gli scienziati tratteggiano, per cominciare, le modalità con cui viene calcolato il potenziale riscatto da richiedere alle vittime. Va detto che sono molteplici i fattori tenuti in considerazione per stabilire l’ammontare del riscatto da richiedere in fase iniziale e quanto richiedere invece in corso di negoziazione, fino a stabilire un minimo sotto il quale la negoziazione viene fatta saltare. Un dato è piuttosto ovvio: il fatturato.

I leak delle chat interne del gruppo ransomware Conti hanno permesso di ricostruire che il gruppo profilava le vittime e manteneva aggiornato il loro stato finanziario utilizzando le informazioni commerciali pubblicamente disponibili online. Non a caso il gruppo Conti aveva il suo dipartimento OSINT interno, un team deputato solo alla raccolta dati, alla profilazione e all’aggiornamento dello stato delle vittime.

La profilazione viene poi aggiornata in seguito all’attacco. Come si sa ormai, i gruppi ransomware precedono la fase di criptazione dei dati con quella dell’esfiltrazione. I dati vengono prima trasferiti verso altri storage controllati dagli attaccanti mentre le copie che restano sui sistemi colpiti vengono criptate. Questi dati sono una miniera di informazioni per gli attaccanti. Nel report di Trendmicro, ad esempio, è riportato come tali dati influiscano direttamente sulla trattativa tra vittima e attaccanti. Pensate ad un’azienda che, sotto ricatto, dichiara di non avere modo di pagare quanto richiesto dagli attaccanti. Immaginate ora che gli attaccanti abbiano nella propria disponibilità informazioni sufficienti sulla liquidità dell’azienda, sui contratti e altri dati finanziari rubati dalle vittime stesse, per poter stabilire se l’azienda stia mentendo o meno. E’ facile immaginare che gli aggressori decidano di vendicarsi pubblicando i dati della vittima o aumentando l’ammontare del riscatto.

Il modello di business scelto determina i costi operativi del ransomware

Ovviamente i gruppi ransomware hanno dei costi operativi da coprire, se vogliono ottenere un profitto e rendere effettivo il proprio modello di business. Alcuni gruppi richiedono un riscatto di ammontare fisso, uguale per tutte le vittime. Altri invece differenziano l’ammontare secondo il profilo dettagliato della vittima. Sapere come operano gli attaccanti e l’entità del riscatto può aiutare i team di sicurezza a distinguere le campagne ransomware mirate da quelle non mirate su uno specifico obiettivo. Distinzione assai importante dal momento che per evitare attacchi mirati saranno richieste specifiche strategie di difesa.

I costi operativi comunque, osservano i ricercatori, dipendono in larga parte dal modello di business scelto dagli attaccanti stessi. Se l’entità del riscatto è negoziabile, è probabile pensare che i costi sostenuti dagli attaccanti per progettare un attacco mirato saranno usati per stabilire una fascia minima, una cifra minima sotto il quale non si potrà scendere a patti.

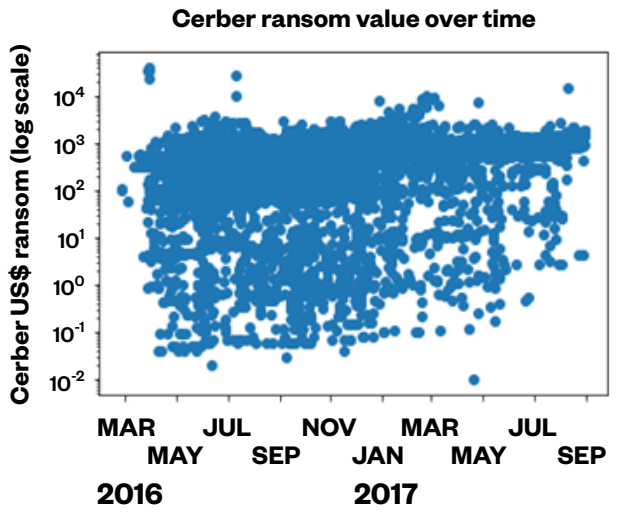

Per i gruppi ransomware che adattano il riscatto alla dimensione della vittima, i ricercatori hanno osservato che il riscatto richiesto varia molto. A titolo esemplificativo citano il Ransomware as a Service Cerber

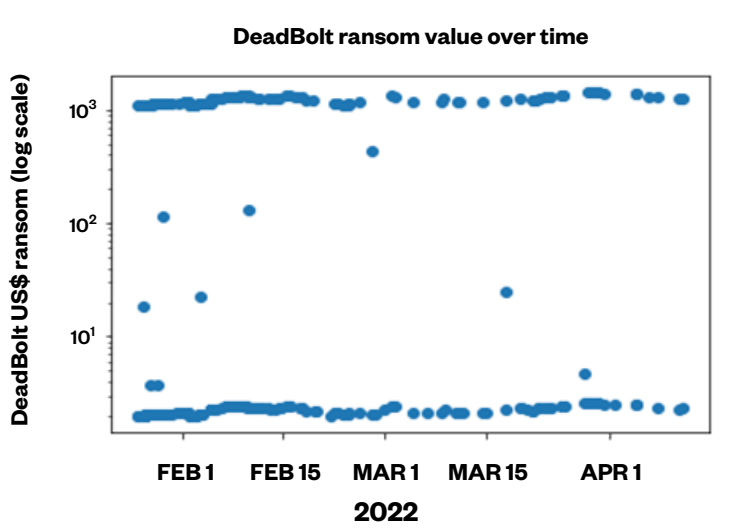

Dall’altro lato c’è DeadBolt, un gruppo ransomware che si concentra più sul numero di attacchi che su attacchi mirati. L’entità del riscatto, in questo caso, mostra poche variazioni

Gruppi come Cerber, insomma, impostano l’ammontare iniziale del riscatto e la soglia minima da imporre durante la trattativa basandola sulla singola vittima. Questo dipende dal fatto che un attacco mirato può richiedere personale e infrastrutture aggiuntivi, aumentano i costi da sostenere.

Pagamenti Ransomware: chi paga, paga molto velocemente

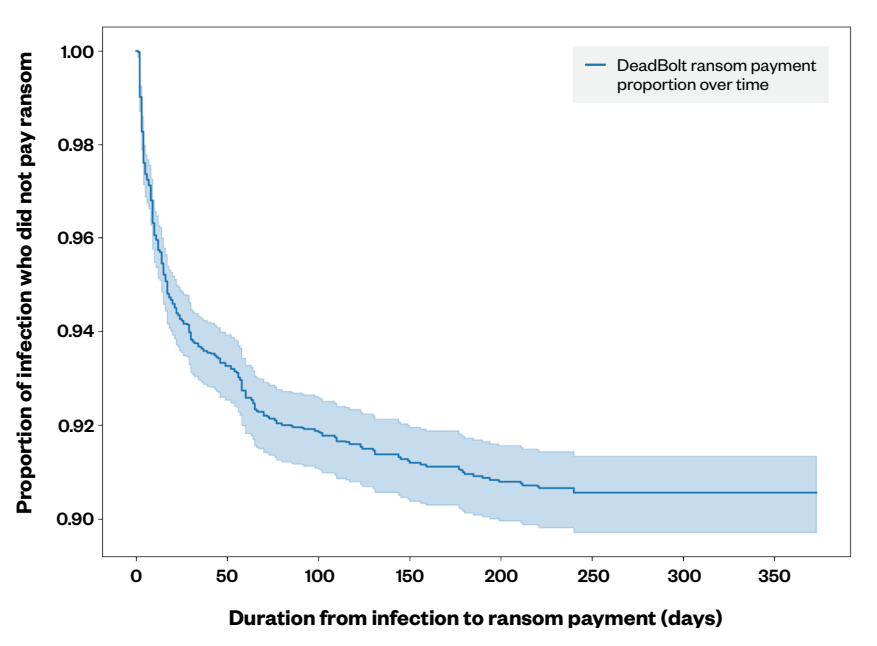

Uno dei casi studio presi in esame in questa ricerca ha mostrato un dettaglio molto importante. Più della metà delle vittime del ransomware DeadBolt ha ceduto alle richieste degli attaccanti entro 20 giorni, il 75% entro 40 giorni.

Anche il tempo di ripristino è quindi un fattore importante per le vittime, soprattutto di livello aziendale. E’ importante notare che è praticamente quasi scontato che il riscatto sarà pagato celermente in quei casi in cui vengono compromessi sistemi critici. Soprattutto se da questi sistemi dipendono direttamente gli introiti aziendali.

“Dando uno sguardo alla velocità con cui sono pagati i riscatti nei casi ransomware, la nostra ricerca dimostra che la criptazione dei dati in un cyber attacco avviene non molto tempo prima che queste transazioni siano rilevate nella blockchain. Questo tipo di dati può rivelarsi utile per i difensori quando correlano il pagamento del riscatto ai sample del ransomware o ai data breach”

si legge nel report.

Per concludere: l’importanza della Data Science e dell’analisi di varie fonti di dati

Insomma, analizzare varie fonti di dati, sfruttare i vantaggi della Data Science può fruttare importanti informazioni molto utili ai professionisti della sicurezza informatica. Ad esempio permette di ricostruire come opera un determinato gruppo e quale modello di business ha adottato.

“I nostri suggeriscono che i gruppi ransomware la cui strategia di monetizzazione prevede l’organizzazione di attacchi mirati hanno competenze, approcci, skill e capacità di attacco molto simili a quelli osservati per i gruppi APT (Advanced Persistent Threat). Per i team di sicurezza, il contrasto a questa tipologia di gruppi ransomware richiede risorse paragonabili a quelle di cui avrebbero bisogno in caso di attacchi portati da gruppo state-sponsored oppure in caso di un penetration test di portata essenzialmente illimitata”

concludono i ricercatori.