Nokoyama ransomware torna di nuovo a colpire in Italia: breve cronistoria e anatomia della versione 2.0, attualmente in distribuzione

Nokoyama in breve

L’operazione ransomware Nokoyama viene individuata in diffusione nel febbraio del 2022. Al tempo i ricercatori incapparono nella versione pensata per i sistemi Windows a 64-bit in attacchi organizzati secondo il meccanismo della doppia estorsione (che, ricordiamo, consiste nella richiesta di due riscatti da parte degli attaccanti: uno per riportare in chiaro i file, l’altro per assicurarsi che i dati rubati non vengano resi pubblici).

La versione originale del ransomware era scritta in C e faceva ricorso alla criptazione asimmetrica con ECC (Elliptic Curve Cryptography). La nuova versione, creata nel Settembre 2022, è stata riscritta in Rust: usa Salsa20 per la criptazione simmetrica, ma la curva ellittica è stata sostituita con Curve25519.

Nokoyama, prima delle riscrittura in Rust, condivideva intere porzioni di codice con i ransomware JSWorm, Karma e Nemty: in pratica la prima versione di Nokoyama era semplicemente un “rebranding” di altre operazioni ransomware.

Come si diffonde:

Nokoyama ha mostrato, nel tempo, diverse tecniche di diffusione. Quelle note è più sfruttate, al momento sono:

- exploit di vulnerabilità 0-day:

nell’Aprile 2023 i ricercatori di Kaspersky hanno segnalato a Microsoft una vulnerabilità 0-day, la CVE-2023-28252 presente nel Common Log File System (CLFS). Questa vulnerabilità è stata scoperta perché gli attaccanti l’hanno utilizzata, pare almeno a partire dal Giugno 2022, per diffondere Nokoyama ransomware.

NB: Microsoft ha risolto la vulnerabilità CVE-2023-28252 col Patch Tuesday mensile di Aprile 2023.

- uso del malware IceID:

nel Marzo 2023 invece i ricercatori di DFIR hanno pubblicato un report nel quale dettagliano come Nokoyama abbia fatto uso non solo exploit kit, ma anche di altri malware. Ad esempio nell’ultimo trimestre del 2022 un’azienda italiana ha subìto un attacco dal ransomware, distribuito sulla rete bersaglio grazie all’uso della backdoor aperta da una precedente infezione ad opera del malware IceID. IceID viene diffuso in Italia, tra l’altro piuttosto frequentemente anche se senza una cadenza specifica, principalmente tramite email di spam contenenti allegati con macro dannose.

🚨New #IcedID #Malware back targeting #Italy 🇮🇹 after few months!

— reecDeep (@reecdeep) October 6, 2022

➡️hxxps://simipimi.com/

infection comes via #malspam, using same TTPs as #Gozi #Ursnif

subject: Ricevuta di pagamento

🔥c2: kicknocisd[.]comhttps://t.co/EcpwRmyd2p#CyberSec #infosec #cybercrime #infosecurity pic.twitter.com/823svfZStJ

Analisi tecnica

Ottenuto l’accesso al sistema in varie maniere, gli attaccanti effettuano il dump della chiave di registro HKEY_LOCAL_MACHINE\SAM quindi fanno ricorso all’immancabile beacon di Cobal Strike. Il payload finale è appunto il ransomware Nokoyawa.

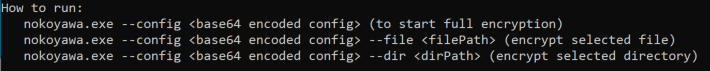

Tralasciando la prima versione di Nokoyawa, la versione 2.0 attualmente in distribuzione non può essere eseguita senza una serie di argomenti dalla linea di comando. Quando si tenta l’esecuzione senza argomenti, il ransomware mostra queste istruzioni

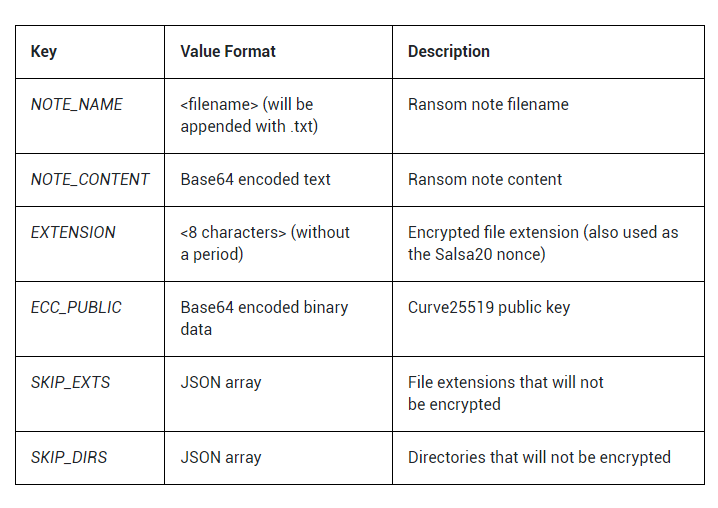

Come si vede, il ransomware fornisce la possibilità di criptare un singolo file (–file) o una singola cartella (–dir): questi due argomenti sono identici alla vecchia versione. La nuova versione però richiede anche un file di configurazione per eseguire il ransomware tramite il comando –config. Il parametro di configurazione è un oggetto JSON in Base64 con le seguenti chiavi:

Estensione di criptazione, nota di riscatto, portale di pagamento

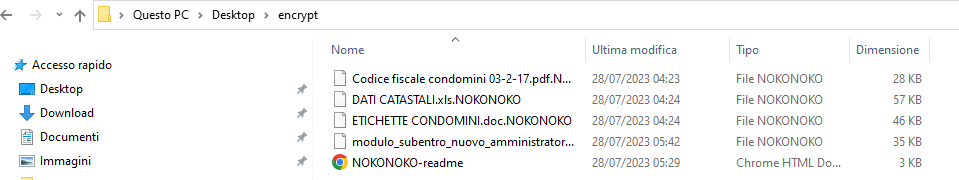

Una volta criptati, i file subiscono la modifica dell’estensione in .NOKONOKO

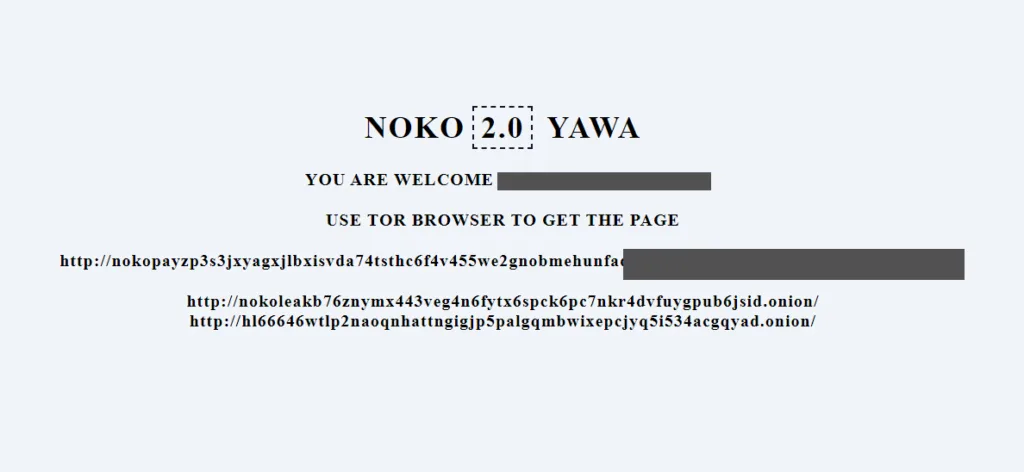

La nota di riscatto contiene invece poche informazioni: Il “brand”, il nome della vittima e tre indirizzi TOR:

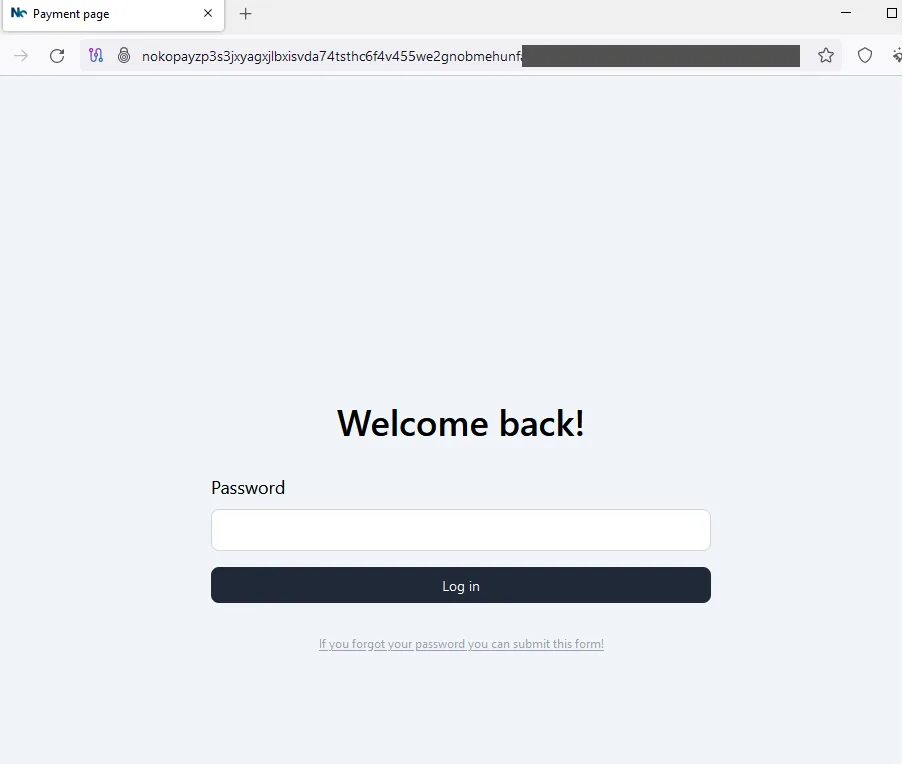

- il primo conduce alla pagina di pagamento del riscatto e richiede una password;

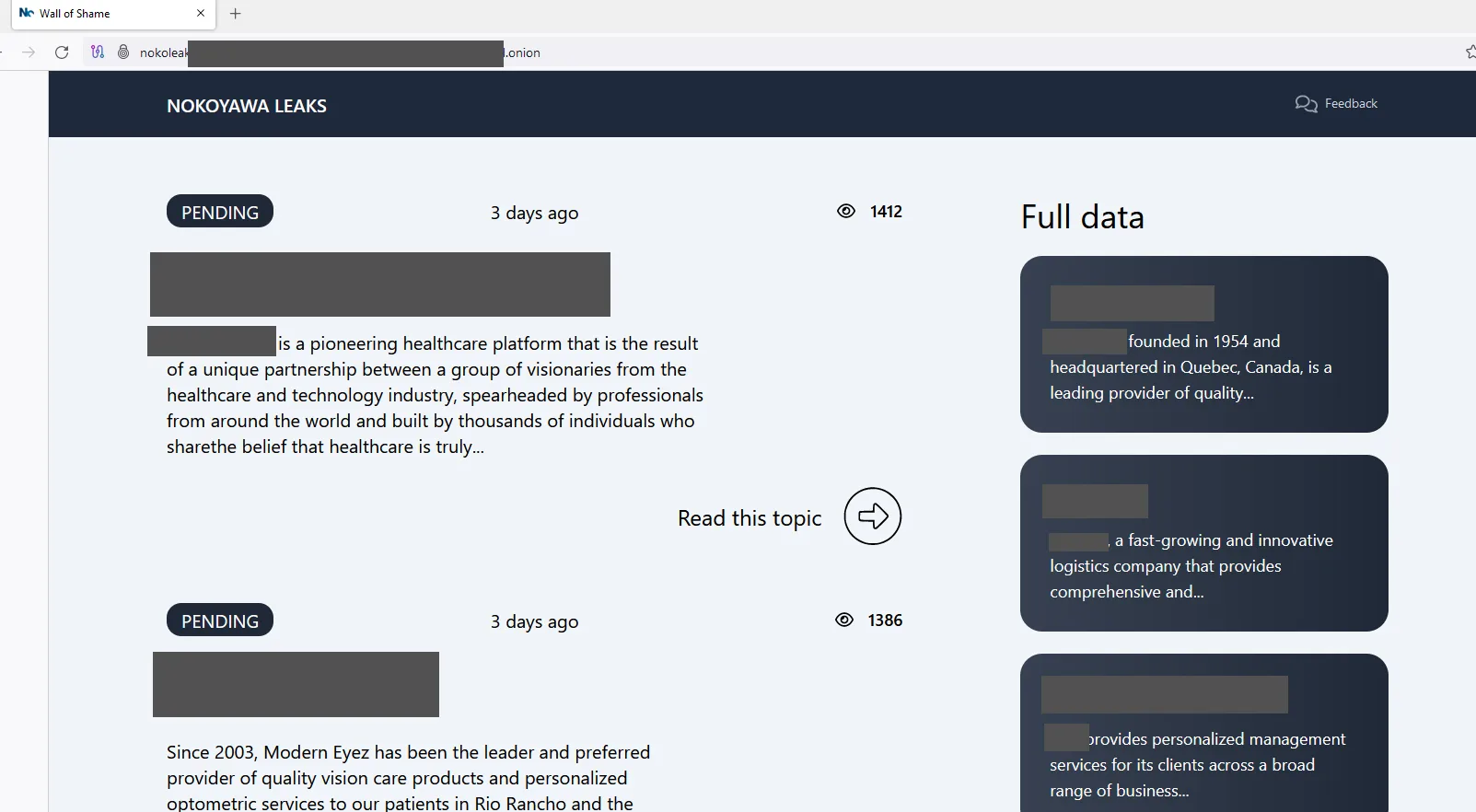

- il secondo conduce alla “Wall of Shame” dove sono elencate le aziende / enti colpiti i cui dati sono già pubblici;

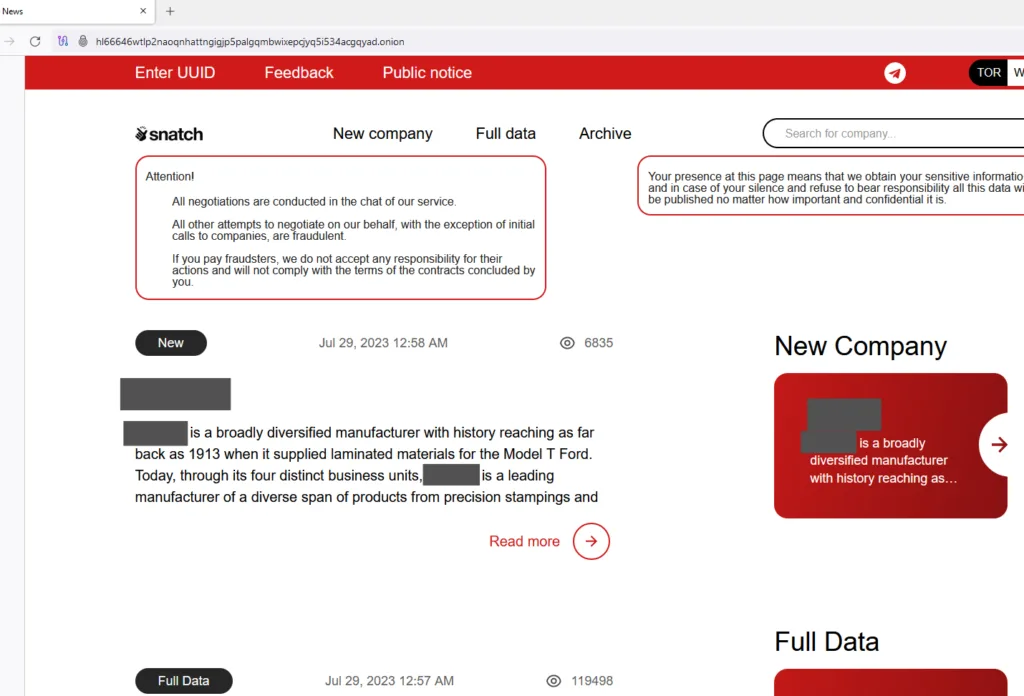

- il terzo invece rimanda ad una pagina di News che annuncia le nuove vittime.

Al momento non c’è una soluzione nota per Nokoyama Ransomware.

Proteggersi dai ransomware: step basilari

Premettendo che la sicurezza informatica al 100% non esiste e che gli strumenti, le soluzioni e la postura difensiva variano da azienda ad azienda, da rete a rete, i punti sottostanti sono il minimo indispensabile per raggiungere un livello accettabile di sicurezza informatica.

- Predisponi un piano di backup:

è fondamentale dotarsi di soluzioni di backup e di organizzarsi per eseguire backup di tutti i dati a cadenza regolare. I backup stessi vanno testati regolarmente, per verificare che i dati siano integri. Disporre di backup integri e il più recenti possibile consente di minimizzare la perdita dei dati e accelerare i processi di rispristino. E’ fondamentale isolare dalla rete i backup critici per evitare che, in caso di attacco ransomware, finiscano criptati anche i backup. A tale scopo, ti consigliamo di valutare la nostra soluzione Strongbox Cloud PRO, appositamente pensata per le PMI. - Mantieni sempre aggiornato il sistema operativo, i software e gli applicativi in uso:

le vulnerabilità sono le porte di accesso che consentono agli attaccanti di accedere alle reti. Verifica che questi software siano sempre aggiornati all’ultima versione disponibile ed installa le patch consigliate dal vendor. La suite di soluzioni di sicurezza aziendali Seqrite ha funzionalità specifiche a tale scopo: dalla gestione centralizzata delle patch alla scansione delle vulnerabilità. - Evita di scaricare file o cliccare su link contenuti nelle email:

spesso l’accesso alle reti da parte degli attaccanti non avviene tramite sofisticate tecniche di attacco, ma anzi l’attaccante fa breccia nel punto più debole della catena della cyber sicurezza: l’utente. E’ fondamentale non fare click su link né scaricare allegati contenuti in email inaspettate, sospette, improvvise. Infine non abilitare mai le macro contenute nei documenti circolanti via email, a meno che non ci sia l’assoluta certezza della legittimità della comunicazione.

Per Approfondire > Attacchi basati sulle macro di Office: come funzionano? Breve vademecum - Forma i dipendenti, i collaboratori e chiunque acceda alla rete:

come detto, l’anello debole della catena di cyber sicurezza e sicurezza dei dati è l’utente. Forma dipendenti e collaboratori, rendili partecipi dei protocolli di sicurezza e consapevoli e sensibili rispetto ai rischi, almeno quelli più diffusi. Stabilisci un protocollo di reazione in caso di incidente informatico, così che tutti sappiano cosa fare in caso dovesse verificarsi un attacco ransomware. - Non esporre mai direttamente in internet le connessioni Remote Desktop Protocol. Se proprio hai necessità di usare l’RDP, fallo sempre tramite una VPN.

- Implementa sistemi di protezione preventiva:

come l’Intrusion Prevention Sistem (IPS) e il Web Application Firewall. Saranno utili protezioni perimetrali, se posti a difesa dei servizi esposti su Internet. - Adotta un SOC – Security Operation Center:

un SOC è un vero e proprio centro operativo dedicato alla sicurezza informatica il cui scopo, nel complesso, è monitorare costantemente la rete aziendale in cerca di attività anomale o sospette.

Per approfondire > SOC – Security Operation Center: che cosa, perché, come