EDR vs XDR: come spiegare le differenze ai tuoi clienti? Scopri le caratteristiche e i vantaggi di ciascuna soluzione per offrire la soluzione più adatta

Perché l’antivirus non basta più?

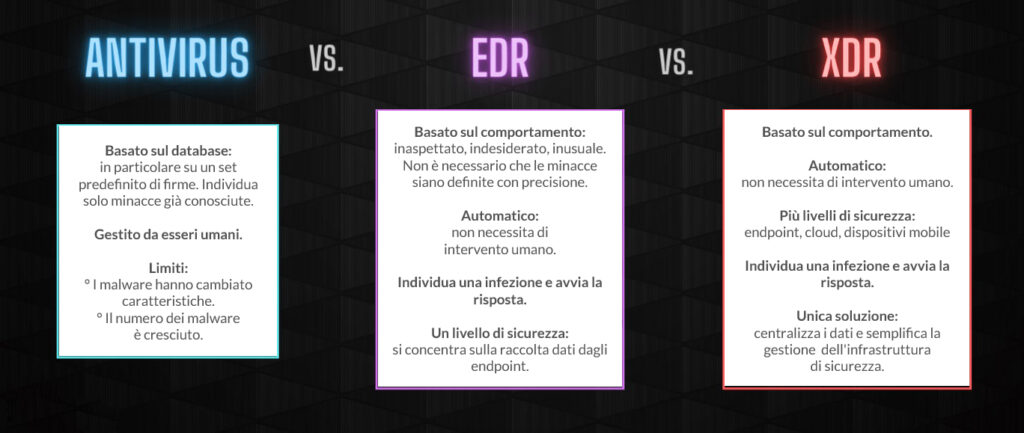

La crescente sofisticazione delle minacce informatiche ha reso evidente che le soluzioni antivirus tradizionali non sono più sufficienti a proteggere le aziende da attacchi sempre più complessi. I motivi sono diversi:

- Crescente complessità delle minacce:

le minacce informatiche sono diventate sempre più sofisticate e complesse, rendendo difficile per le soluzioni di sicurezza tradizionali tenere il passo con la crescente complessità delle minacce. Per approfondire > Come proteggersi dagli Advanced Persistent Threats (APT). - Limitazioni delle soluzioni antivirus tradizionali:

gli antivirus tradizionali sono progettati per rilevare e bloccare solo le minacce già note, ma non sono in grado di prevenire le minacce nuove e sconosciute. - Evoluzione delle minacce:

le minacce si sono evolute nel tempo, diventando più avanzate e sofisticate. - Nuove tecnologie e nuove minacce:

la crescente uso di nuove tecnologie, come il cloud e l’IoT, ha portato a nuove minacce che le soluzioni di sicurezza tradizionali non sono in grado di gestire adeguatamente.)

Ecco perché la sicurezza informatica moderna richiede un approccio proattivo, in grado di anticipare e prevenire le minacce, piuttosto che limitarsi a reagire dopo che sono state individuate.

È in questo contesto che sono nate soluzioni di sicurezza come EDR (Endpoint Detection and Response) e XDR (Extended Detection and Response), progettate per offrire una protezione più ampia e avanzata rispetto alle soluzioni antivirus tradizionali.

XDR e EDR superano i limiti delle soluzioni tradizionali

Sia XDR che EDR sono progettate per offrire una protezione avanzata contro le minacce, monitorando e analizzando in tempo reale le attività dei dispositivi e delle reti per identificare e bloccare le minacce in fase di attacco. Entrambe le soluzioni si basano sull’idea di rilevare e rispondere alle minacce in tempo reale, piuttosto che limitarsi a reagire dopo che le minacce sono state individuate.

La loro nascita risponde alla necessità di proteggere le aziende da attacchi sempre più sofisticati e avanzati, che richiedono una protezione più avanzata e proattiva. “Prevenire è meglio che curare” è un vecchio adagio che però vale in tutti i contesti.

EDR vs XDR: iniziamo con le definizioni

Se EDR e XDR nascono per superare gli stessi limiti, che cosa li differenzia? Iniziamo dalle definizioni e scendiamo nel dettaglio!

Endpoint detection and response (EDR)

Le soluzioni EDR si concentrano sulla sicurezza degli endpoint. Forniscono maggiore visibilità e controllo su desktop, laptop ma anche dispositivi mobile. Le soluzioni EDR monitorano l’attività sugli endpoint e il loro comportamento per individuare e rispondere celermente agli incidenti di sicurezza.

Forniscono informazioni dettagliate sui processi, le modifiche ai file, le connessioni di rete, gli eventi di sistema ecc…

Per approfondire > Endpoint Detection and Response (EDR) per combattere le minacce informatiche odierne

Extended detection and response (XDR)

Le soluzioni XDR adottano invece un approccio aziendale più ampio. Forniscono ai team di sicurezza una visione più completa della postura di sicurezza complessiva dell’azienda. L’XDR fornisce molte informazioni utili, semplificando la gestione degli incidenti di sicurezza perché consente di prendere decisioni rapide e pertinenti grazie al quadro complessivo sull’incidente in corso che riesce a mettere a disposizione del team di sicurezza IT.

Le soluzioni XDR integrano infatti i dati da più prodotti di sicurezza (EDR compreso).

I punti in comune tra EDR e XDR quindi, sono:

- approccio preventivo alle minacce informatiche;

- risposta rapida alle minacce;

- threat hunting per una sicurezza informatica proattiva;

- automazione.

Per approfondire > eXtended Detection and Response (XDR): rileva più velocemente le minacce e accorcia i tempi di risposta

EDR vs XDR: qual è la differenza?

Se l’esigenza da risolvere è comune, ovvero superare i limiti delle soluzioni di sicurezza informatica tradizionali, EDR e XDR hanno tra loro alcune differenze. In particolare:

- Protezione degli endpoint (EDR) VS visione olistica (XDR):

l’EDR si concentra sulla protezione degli endpoint mentre l’XDR ha una visione più ampia (integra la sicurezza di endpoint, cloud, email ecc…);

- Aggregazione e correlazione dei dati:

l’EDR è una soluzione di sicurezza per gli endpoint. L’XDR fornisce una visibilità completa perchè integra i dati provenienti da più soluzioni di sicurezza. Centralizza in un’unica soluzione i dati, così come la gestione delle minacce.

- Capacità di individuazione e risposta:

l’EDR utilizza tecniche di individuazione come l’individuazione basata sulle firme, l’analisi comportamentale, il machine learning per individuare le minacce a livello di endpoint. Può anche avviare una risposta appropriata, ma sempre a livello di endpoint (isolamento, arresto dei processi dannosi, quarantena dei file).

L’XDR estende la capacità di risposta di EDR raccogliendo e analizzando i dati da molte fonti (traffico di rete, autenticazioni e log degli accessi, servizi cloud ec…). Può così individuare anche minacce complesse a livello di rete (movimenti laterali, esfiltrazione dei dati ecc…). Di conseguenza può avviare una risposta appropriata alla minaccia che va ben oltre la mera gestione dell’endpoint.

Come ottenere una sicurezza completa?

Per proteggere efficacemente un’azienda dalle minacce informatiche, è necessario adottare un approccio di sicurezza completo e integrato.

Ciò significa che sia l’EDR (Endpoint Detection and Response) che la XDR (Extended Detection and Response) sono strumenti fondamentali per garantire la sicurezza dei dispositivi e delle reti. L’EDR fornisce una visibilità dettagliata sulle attività dei dispositivi endpoint, mentre la XDR offre una visione olistica della sicurezza dell’organizzazione, integrando dati da multiple fonti.

Utilizzando entrambi gli strumenti, le aziende possono identificare e rispondere alle minacce in modo rapido ed efficace, proteggendo la propria infrastruttura e i propri dati da attacchi sempre più sofisticati.