Il mondo in tilt per un file sbagliato: l’architettura fragile del web moderno

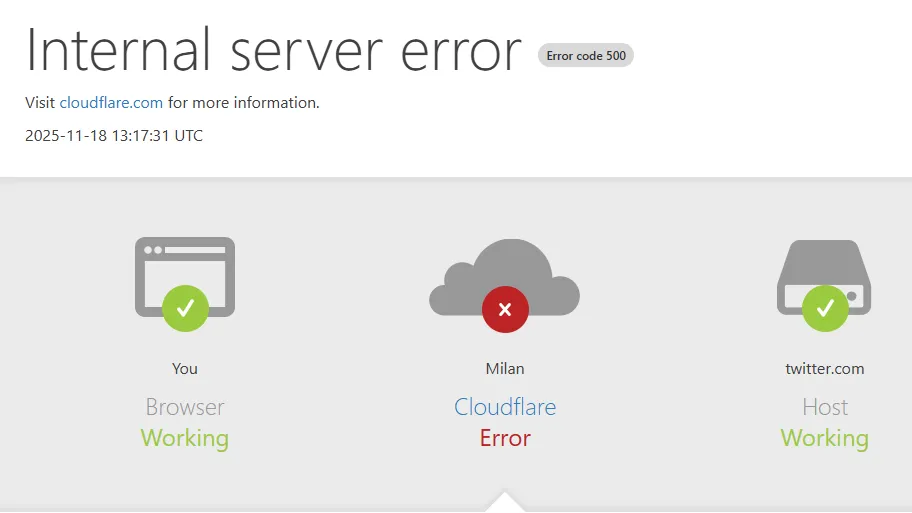

La mattinata del 18 novembre 2025 ha visto un blackout significativo. Molti dei servizi online più usati – tra cui X (ex Twitter), ChatGPT, Spotify, e Canva – sono risultati irraggiungibili. La causa? Un down di Cloudflare, il provider che gestisce circa il 20% del traffico Internet mondiale e circa 30 milioni di siti web nel mondo.

Questo incidente non è stato un attacco informatico o un errore. È stato un errore operativo di sistema, conseguente ad un errore operativo interno. Così il down di Cloudflare, solo l’ultimo di una serie di incidenti, solleva di nuovo una domanda centrale per i rivenditori IT: quanto è sicura l’infrastruttura del mio cliente se dipende da un oligopolio di pochi, grandi fornitori?

Down di Cloudflare: l’errore di configurazione interna

La rapidità e l’estensione del down del 18 novembre sono state impressionanti. Cloudflare ha confermato che l’origine del problema è stata una cascata di errori in fase di configurazione interna al loro sistema.

- La causa tecnica (configurazione errata): l’incidente è stato innescato da una modifica automatizzata o manuale alle autorizzazioni su un cluster di database (ClickHouse). Questa modifica ha scatenato una query SQL difettosa.

- L’effetto domino: la query ha causato l’espansione di un file di configurazione cruciale (gestione bot) oltre il limite massimo di memoria predefinito. Quando il software di routing di Cloudflare ha tentato di caricare il file troppo grande, è andato in crash, bloccando il traffico su larga scala.

Quindi, una singola configurazione errata in un componente critico ha paralizzato una parte consistente della rete globale.

Il precedente crowdStrike: la fragilità dei sistemi del web moderno

Il down di Cloudflare si inserisce in un contesto di crescente rischio sistemico, il cui precedente più devastante è stato l’outage di CrowdStrike del 19 luglio 2024.

- L’origine del problema: anche in quel caso, l’origine non fu un attacco, ma un aggiornamento difettoso (bug nel file di configurazione del Falcon Sensor) distribuito automaticamente.

- L’impatto critico: il bug generò il Blue Screen of Death (BSOD) su milioni di dispositivi Windows. L’interruzione paralizzò settori critici a livello globale: banche, compagnie aeree e servizi di emergenza.

Di conseguenza, il rischio non viene più solo dall’hacker esterno. I rivenditori IT devono proteggere i clienti anche dal rischio di un fallimento sistemico generato da un errore di configurazione o software interno di un fornitore critico.

La riflessione strategica del down di Cloudflare: trasformare il rischio in vantaggio per l’MSP

Gli incidenti come il Cloudflare down evidenziano in modo lampante il rischio dell’accentramento dell’infrastruttura IT nelle mani di pochi oligopoli. Il paradosso è che Internet è nato per essere distribuito, ma oggi la sicurezza aziendale e la delivery dipendono da pochi fornitori Cloud. Questa concentrazione, sebbene efficiente, amplifica il rischio di single point of failure (punto singolo di cedimento). I rivenditori IT non possono eliminare questi fornitori, ma hanno l’opportunità unica di offrire la Resilienza. Perciò, il tuo servizio deve spostare il focus dalla semplice “protezione” (difesa dagli hacker) alla “continuità operativa garantita”, indipendentemente dal fallimento del fornitore di terze parti.

La tua consulenza, quindi, deve focalizzarsi su:

- Ridondanza strategica: implementazione di DNS secondari o CDN alternative per i clienti che dipendono da un unico fornitore.

- Gestione del rischio terze parti: integrare scenari di disaster recovery che considerino il fallimento del vendor (come CrowdStrike o AWS) e non solo del proprio data center.

- Soluzioni flessibili: proporre soluzioni di sicurezza con architetture che permettano il roll-back rapido in caso di problemi di aggiornamento.