Il dark web non è più anonimo: ricercatore dimostra come risalire all’indirizzo IP di un server Tor legato al ransomware RagnarLocker

Un’indagine condotta tramite tool open source

Lo scopo di Tor è notorio: il software “cipolla” nasce allo scopo di garantire l’anonimato e offrire numerosi strumenti di privacy e anonimizzazione. Un articolo pubblicato su Medium (consultabile integralmente qui) mette però in dubbio proprio la capacità di Tor di garantire l’anonimato degli utenti.

“Questa indagine è stata condotta principalmente grazie a servizi di intelligence open-source pubblicamente disponibili come Shodan, così come tramite fonti della community underground. Il server a cui faccio riferimento è stato messo offline e la persona sospettata è stata incriminata, fatto che ha permesso la pubblicazione di questo report. Il metodo di de-anonimizzazione usando Etag è quasi sconosciuto al pubblico e io sono convinto che questo sia un contributo molto importante per la community”

scrive nell’introduzione al suo articolo il ricercatore Sh1ttyKids, secondo il quale il dark web non è più anonimo.

RagnarLocker Ransomware e l’attacco alla Capcom

Sh1ttyKids nell’articolo riferisce ad un caso reale, del quale ricostruisce tutti i passaggi che lo hanno portato a de-anonimizzare uno dei membri del gruppo ransomware RagnarLocker. L’articolo è stato quindi pubblicato pochi giorni fa (nonostante la prima versione risalga al Novembre 2020), una volta che gli Stati Uniti hanno formalizzato e reso pubblica l’incriminazione di un sospettato.

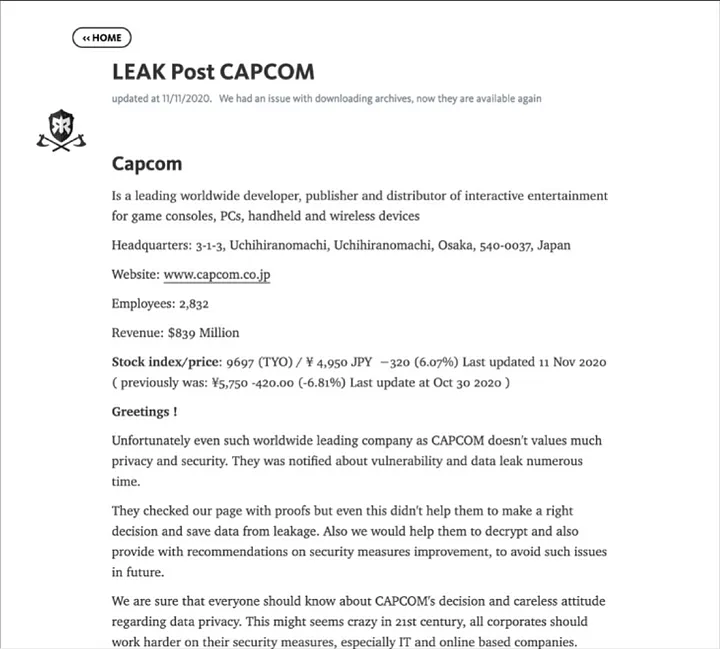

Sh1ttyKids parte dall’attacco che il gruppo ransomware RagnarLocker ha condotto contro la nota azienda di videogame Capcom nel 2020. Il gruppo dichiarò di aver sottratto circa un terabyte di dati dai server Capcom. Ne pubblicò quindi circa 68GB sul leak site dopo il rifiuto da parte di Capcom di pagare il riscatto.

La ricerca di Sh1ttyKids inizia da qui.

L’indirizzo Onion pubblicato sul leak site

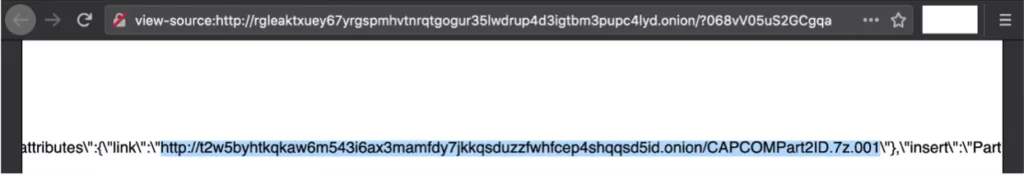

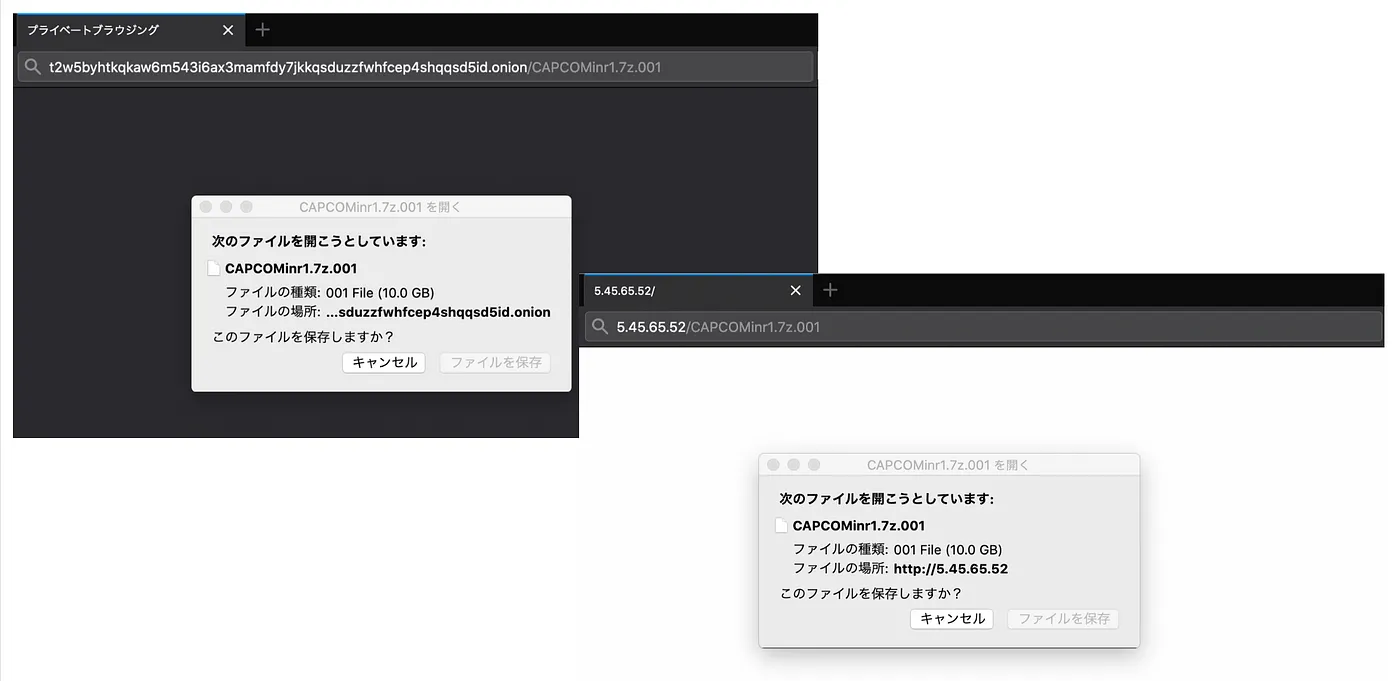

Sh1ttyKids verifica la presenza, nel leak site, non dei file da scaricare ma di un indirizzo .onion dedicato per ospitare i file rubati. I file stessi sono suddivisi in più file e resi disponibili su un indirizzo che inizia con t2w

L’accesso diretto all’indirizzo Tor portava ad una pagina vuota, così il ricercatore ha supposto che quell’indirizzo avesse l’unico scopo di ospitare i file Capcom da far trapelare online. Fatto poi confermato: non risultano nel tempo utilizzi diversi dello stesso indirizzo Tor, eccettuata la pubblicazione dei dati appartenenti a Capcom.

Generalmente, spiega Sh1ttyKids, quando si tenta di rintracciare l’indirizzo IP di origine di un sito web nel dark web, si procede a verificarne codice sorgente, certificato SLL, l’intestazione HTTP della risposta ecc… per ottenere stringhe di caratteri univoche e info sulle fingerprint. Per farlo si usano servizi come Shodan e Censys (ma non solo).

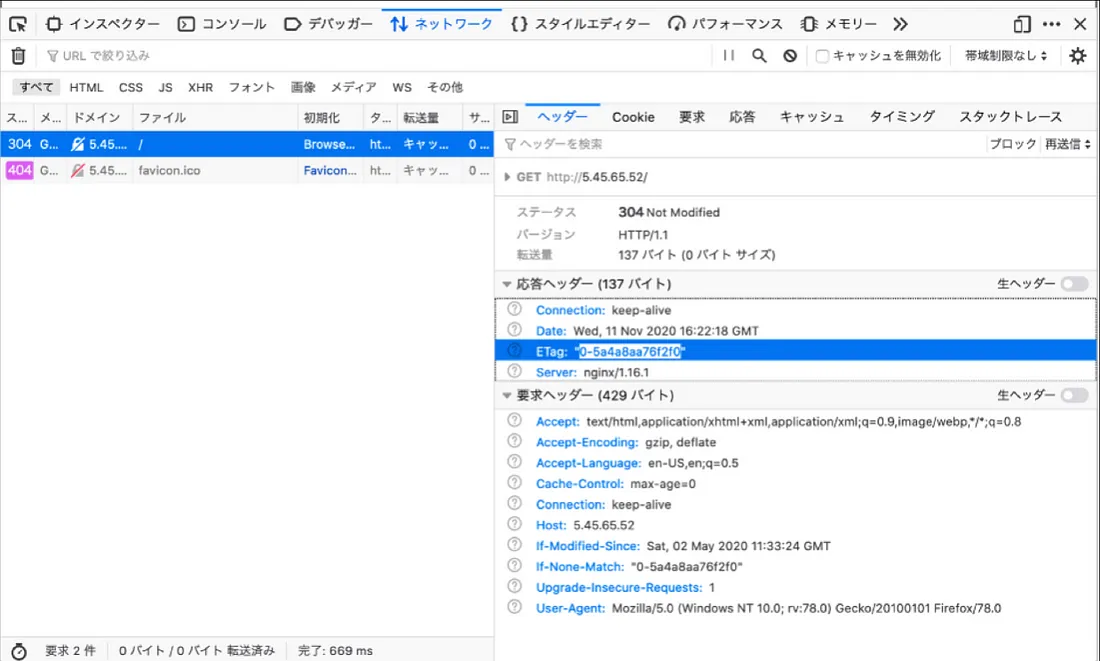

In questo caso però il ricercatore non è riuscito ad ottenere il codice sorgente del sito web. Ha verificato quindi l’intestazione HTTP della risposta. I servizi di cui sopra acquisiscono infatti anche queste intestazioni oltre al codice sorgente. Ecco i dati che ha ottenuto:

HTTP/1.1 304 Not Modified

Date: Wed, 11 Nov 2020 17:09:12 GMT

Server: Apache/2.4.6 (CentOS) mpm-itk/2.4.7–04 OpenSSL/1.0.2k-fips PHP/5.4.16 Connection: Keep-Alive

Keep-Alive: timeout=5, max=100

ETag: "0–5a4a8aa76f2f0"Il ricercatore ha provato vari approcci con scarsi risultati quindi ha concentrato l’attenzione sull’ETag.

Usare l’ETag per identificare l’indirizzo IP

L’ETag è un identificatore univoco che viene generato da un server quando un client lo interroga per richiede una risorsa. Serve a determinare se la versione della risorsa è aggiornata. Se l’ETag non varia, il client passa alla versione cache. Il punto è che l’ETag contiene informazioni sul server che lo genera.

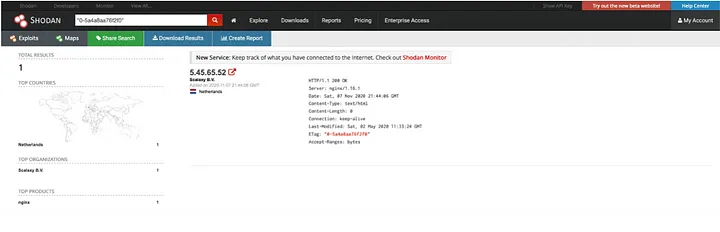

Sh1ttyKids ha semplicemente cercato su Shodan l’ETag che è riuscito a individuare e ha trovato una corrispondenza.

Il tentativo di accedere direttamente l’indirizzo IP in questione 5[.]45[.]65[.]52 porta solo ad una pagina vuota. Il ricercatore ha quindi verificato di nuovo l’intestazione HTTP della risposta e ha trovato lo stesso ETag. Il motivo per il quale invece le altre informazioni sul server non coincidono è sconosciuto.

Si arriva quindi alla riprova: il ricercatore ha provato a scaricare un file con lo stesso nome sull’indirizzo Onion e sull’indirizzo IP ed ecco la corrispondenza

Poco dopo, lo stesso indirizzo IP, 5[.]45[.]65[.]52 viene menzionato in un report dell’FBI. Il report non fornsice ulteriori informazioni, ma collega quell’indirizzo IP al server utilizzato per l’hosting dei dati rubati da Capcom. Tor non è più anonimo…