Report CERT 22 – 28 Giugno 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

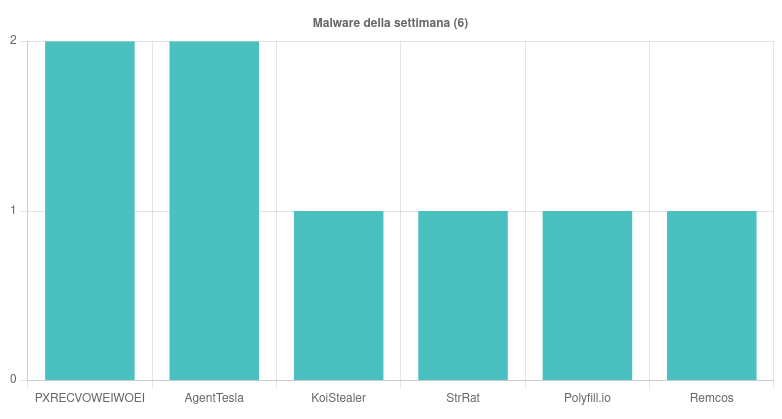

I malware della settimana 22 – 28 Giugno 2024

Durante la settimana 22 – 28 Giugno 2024, il CERT-AGID ha individuato, nello scenario italiano di suo riferimento, ben 31 campagne dannose. Tra queste, 15 con obiettivi italiani e 16 generiche, che hanno interessato anche l’Italia.

Il Report ha, in particolare, evidenziato 6 famiglie malware:

- 0bj3ctivity: Il CERT-AGID ha individuato un infostealer comparso per la prima volta a ottobre 2023 e non più emerso fino a questa settimana. Sono state rilevate due campagne a tema Preventivo che veicolano il malware via email con allegato JS.

- AgentTesla: sono state osservate due campagne a tema Documenti e Conferma, distribuite per email attraverso allegati IMG e RAR. Per approfondire > Anatomia di Agent Tesla, lo spyware più diffuso in Italia nel 2023.

- Polyfill.io: rilevata una campagna che ha colpito il servizio Polyfill.io, un pezzo di codice che aggiunge funzionalità moderne a browser più vecchi. Il dominio compromesso ha iniettato codice malevolo, reindirizzando gli utenti verso siti fraudolenti.

- KoiStealer: il CERT-AGID ha individuato una campagna a tema Resend che sfrutta un dominio italiano per rilasciare il payload iniziale. Viene scaricato, attraverso un collegamento LNK, un file XZIP contenente il malware.

- StrRat: rilevata una campagna veicolata via email con allegato JAR chiamata “RICHIESTA-QUOTAZIONI”. Per approfondire > Malware StrRat: analisi del CERT di una campagna di diffusione in Italia.

- Remcos: è stata scoperta una campagna che viene veicolata per email, contenenti allegati BAT. Il tema usato per diffondere la campagna è Intesa San Paolo. Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT.

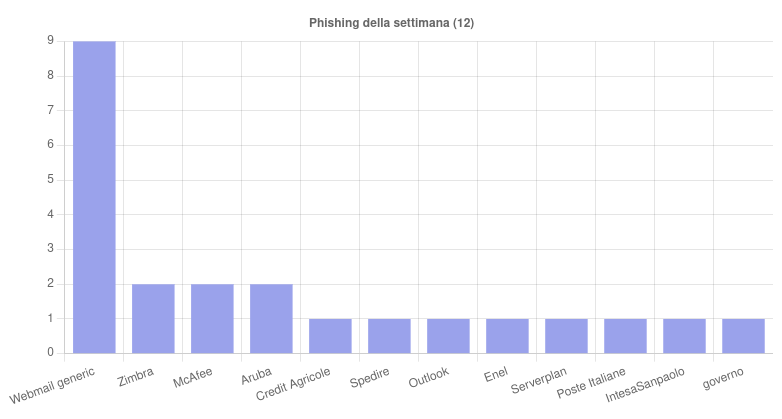

Le campagne di phishing e i temi della settimana 22 – 28 Giugno 2024

Nel Report CERT-AGID della settimana 22 – 28 Giugno 2024 le campagne di phishing hanno coinvolto 11 brand diversi. A suscitare particolare attenzione sono state le campagne di phishing a tema Zimbra, McAfee e Aruba e Poste Italiane. Hanno avute tutte lo stesso obiettivo: miravano a sottrarre password e dati delle carte di credito.

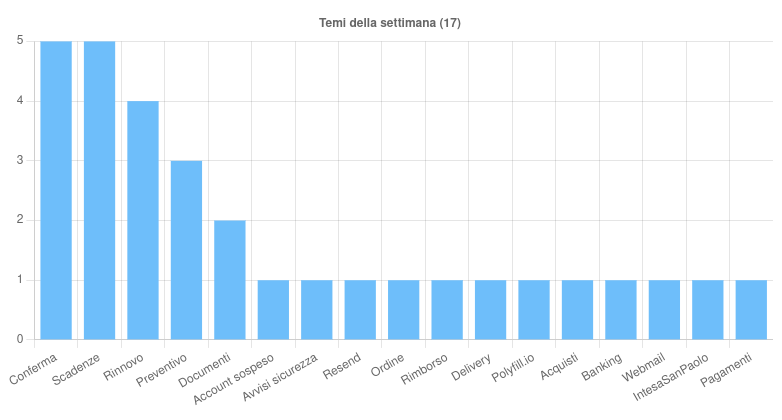

I temi più sfruttati durante la settimana 22 – 28 Giugno sono stati 17. I principali sono stati:

- Conferma: argomento costante nelle campagne di phishing che sono rivolte a clienti Zimbra e Crédit Agricole. E’ stato utilizzato anche per diffondere il malware AgentTesla per email.

- Scadenze: tema utilizzato per le campagne di phishing sotto il falso nome di Serverplan e webmails.

- Rinnovo: argomento sfruttato per le campagne di phishing McAfee e Aruba.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come