Quali malware girano nel panorama italiano? Quali campagne di attacco? Nei report settimanali del CERT-AgID tutte le informazioni utili: perché la prevenzione passa dalla consapevolezza.

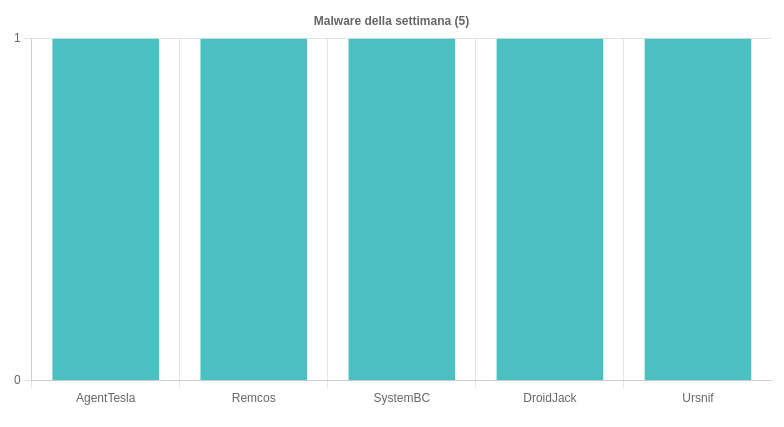

I malware della settimana 25 – 31 Marzo

La scorsa settimana il CERT AgID ha individuato e analizzato 36 campagne dannose, tutte mirate contro utenti italiani.

Le famiglie malware in diffusione sono 5, in dettaglio:

- AgenTesla, diffuso con una campagna a tema Ordine. Le email veicolavano allegati LZH. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Remcos è stato diffuso con una campagna a tema “Documenti”. Le email veicolavano allegati RAR, rinominati però in TAR;

- SystemBC è stato diffusi con una campagna mirata a tema Documenti. Gli attaccanti hanno usato allegati ONE;

- Ursnif è stato diffuso con l’ennesima campagna a tema Agenzia Entrate. Le email veicolavano allegati PDF con link al download di un file ZIP. Lo ZIP conteneva un JS dannoso. Per approfondire > Ursnif: il trojan bancario più diffuso in Italia;

- DroidJack è stato diffuso con una campagna a tema agenzia delle Entrate. Le email veicolavano link che rimandavano al download di un file APK. Il download si avvia solo su dispositivi Android. Per saperne di più > Ursnif sbarca su Android: l’analisi del CERT.

Remcos RAT in breve:

Remcos è un software commerciale molto usato, scritto in C++. E’ uno strumento legittimo, usato molto spesso per fornire supporto remoto o in corso di penetration testing. E’ molto usato dai cyber attaccanti a mò di RAT, remote access trojan.

SystemBC in breve:

Individuato per la prima volta nel 2019, SystemBC funge da backdoor che consente all’attaccante una connessione persistente sul sistema colpito. Agisce sia come proxy di rete per comunicazioni nascoste sia come RAT – remote access trojan. Può eseguire comandi Windows, scaricare ed eseguire script, eseguibili dannosi e DLL.

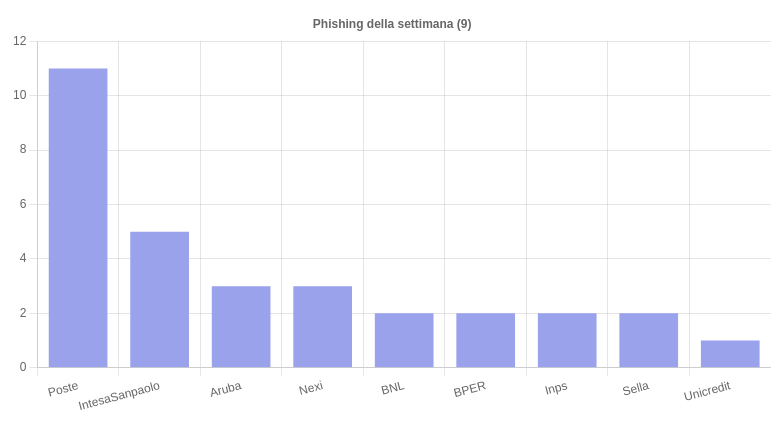

Le campagne di phishing e i temi della settimana 25 – 31 Marzo

Il CERT ha individuato e analizzato 31 campagne di phishing. Queste hanno sfruttato oltre 9 brand, quasi tutti afferenti al settore bancario. Il podio dei brand più sfruttati vede al primo posto, indiscutibilmente, Poste Italiane, sfruttato in 11 diverse campagne di phishing. Seguono Intesa San Paolo e Aruba. Anche questa settimana si registrano campagne di smishing che imitano comunicazioni ufficiali INPS.

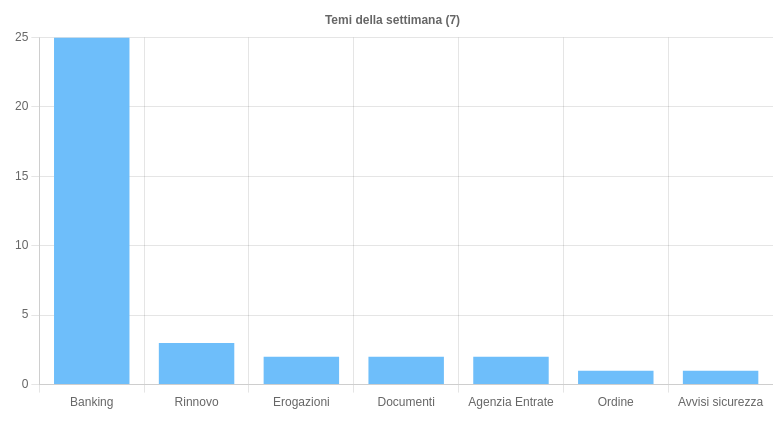

I temi sfruttati nelle 31 campagne sono 7, con grande spazio al tema bancario. Ecco i tempi più sfruttati:

- Banking: tema usato esclusivamente per le campagne di phishing;

- Rinnovo: tema usato per le campagne di phishing mirate al furto delle credenziali webmail;

- Erogazioni: è il tema sfruttato, ormai a cadenza settimanale, per le campagne di phishing contro utenti INPS.

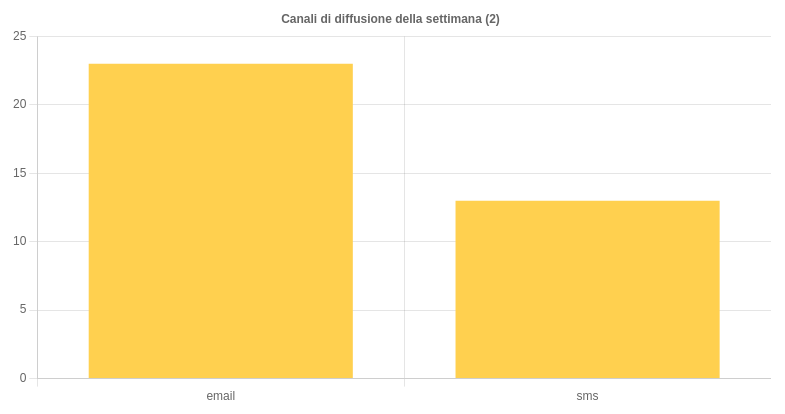

Canali di diffusione