Quali malware girano nel panorama italiano? Quali campagne di attacco? Nei report settimanali del CERT-AgID tutte le informazioni utili: perché la prevenzione passa dalla consapevolezza.

I malware della settimana 04 – 10 Marzo

La scorsa settimana il CERT-AgID ha individuato e analizzato 18 campagne dannose. 16 hanno mirato direttamente obiettivi italiani, le altre sono state generiche ma veicolate anche nel cyber spazio italiano.

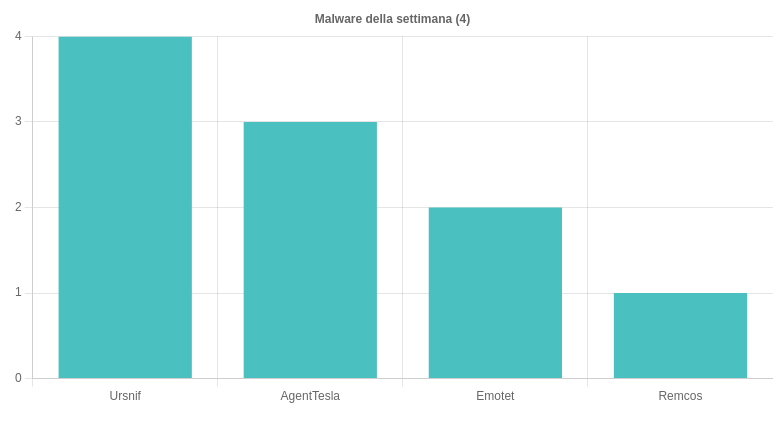

Le famiglie malware individuate in diffusione sono state 4, diffuse con 10 diverse campagne. In dettaglio:

- Ursnif è stato diffuso con 4 diverse campagne a tema Agenzia delle Entrate e MEF/MISE. Le email vettore hanno assunto diverse forme. Alcune contengono in corpo messaggio un link che porta al download di file ZIP contenenti, a loro volta, un file URL. Altre invece veicolano allegati XLS dannosi. Qui un report dettagliato del CERT sulle attività di Ursnif in Italia.

- AgentTesla è stato distribuito con 3 diverse campagne, una generica a tema Pagamenti e due mirate contro utenti italiani a tema Ordine e Preventivo. Le email veicolavano allegati LZH, GZ con VBS e 7Z. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Emotet torna in diffusione dopo 4 mesi con due campagne massive a tema resend. Le email veicolano allegati ZIP contenenti, a loro volta, file DOC armati di macro dannosa. Rimandiamo, sul tema, a questa apposita news, oppure al più esteso report pubblicato dal CERT.

- Remcos è stato diffuso con una campagna generica a tema Hotel. Le email veicolavano allegati RAR.

Remcos RAT in breve:

Remcos è un software commerciale molto usato, scritto in C++. E’ uno strumento legittimo, usato molto spesso per fornire supporto remoto o in corso di penetration testing. E’ però molto usato anche dai cyber attaccanti a mò di RAT, remote access trojan: insomma è usato per controllare da remoto un sistema bersaglio ed eseguire attività di elusione delle soluzioni antivirus, raccolta credenziali e informazioni di sistema, esecuzione di script e screenshot, ma anche come keylogger.

Le campagne di phishing e i temi della settimana 04 – 10 Marzo

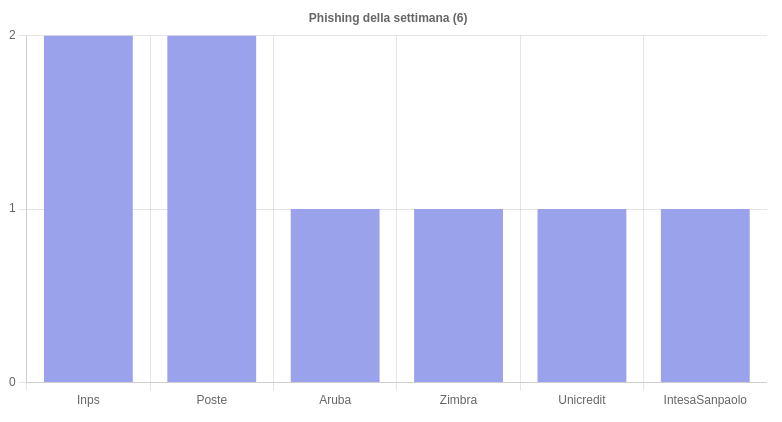

Le campagne di phishing individuate e analizzate sono state 8 ed hanno sfruttato 6 diversi brand. Di nuovo INPS è il soggetto più sfruttato, in particolare per raccogliere documenti di identità. Tra i brand più colpiti seguono poi Poste Italiane, Aruba e Zimbra. Solo in fondo alla “classifica” si notano i primi istituti Bancari: Unicredit e Intesa San Paolo.

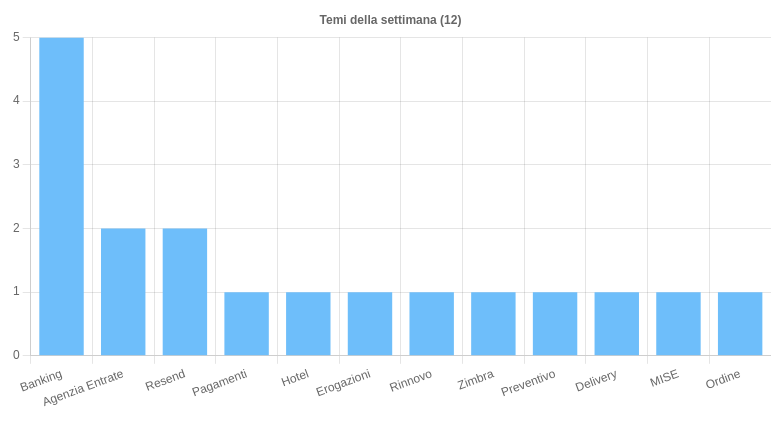

Queste campagne dannose hanno sfruttato 12 diversi temi per ingannare gli utenti. I principali sono stati:

- Banking, ovviamente. Il tema è usato sia per campagne di phishing sia per campagne di smishing rivolte a clienti di istituti bancari italiani. Anche la campagna INPS ha sfruttato questo tema.

- Agenzia delle Entrate è utilizzato, nello specifico, per veicolare Ursnif.

- Resend è stato sfruttato per veicolare Emotet.