Quali malware girano nel panorama italiano? Quali campagne di attacco? Nei report settimanali del CERT-AgID tutte le informazioni utili: perché la prevenzione passa dalla consapevolezza.

I malware della settimana 21 – 27 Gennaio

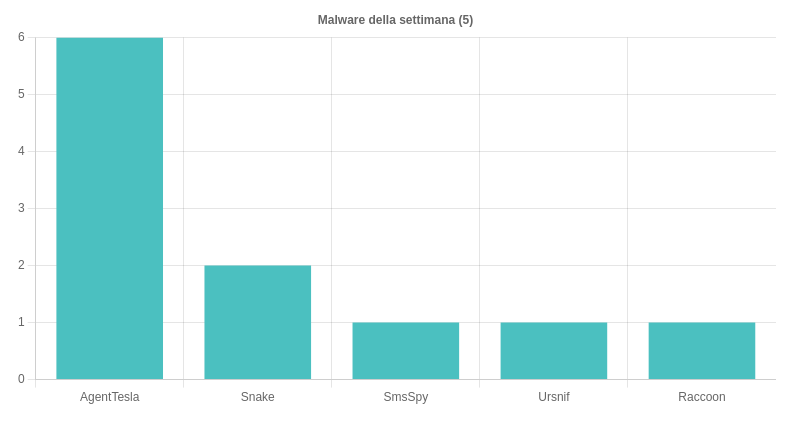

La scorsa settimana il CERT ha individuato e analizzato 26 campagne dannose: 18 di queste sono state mirate contro obiettivi italiani, mentre 8 sono state generiche ma transitate anche nel cyber spazio italiano. Le famiglie malware in circolazione sono state 5:

- AgenTesla è stato diffuso con 6 campagne, 5 mirate a tema Pagamenti e una invece generica a tema ordini. Le email veicolavano allegati IMG e i formati archivio ZIP e RAR. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Snake è stato rilevato in diffusione con due diverse campagne, una a tema Banking e una a tema Pagamenti. le email veicolavano allegati XLS e 7Z.

- SmsSpy è stato diffuso via SMS (smishing) a tema Banking. Gli SMS contenevano un link per il download dell’APK dannoso del malware.

- Ursnif è stato diffuso con una campagna che ha imitato comunicazioni ufficiali dell’Agenzia delle Entrate. Il link in corpo email portava al download di un file ZIP. Per approfondire > Dentro Ursnif, il trojan bancario più diffuso in Italia;

- Raccon è stato diffuso con una campagna generica. Le email recavano link abbreviati che puntavano al download di un file XLL. Se eseguito, il file XLL scarica uno ZIP contenente un file che solo apparentemente è una immagine JPG: in realtà è un eseguibile che scarica a sua volta codice in base 64 criptato (AES) che viene eseguito direttamente in memoria tramite PowerShell.

SmsSpy in breve:

è un malware pensato per dispositivi Android. Individuato in circolazione nel 2021, ha subito vari aggiornamenti e miglioramenti e oggi è diffuso a livello mondiale. E’ specializzato nel furto dati, soprattutto dai messaggi di testo ricevuti dall’utente. Può anche intercettare gli SMS in arrivo. La sua rimozione manuale è molto difficile perchè il malware spesso si camuffa da app o servizio legittimo.

Le campagne di phishing e i temi della settimana 21 – 27 Gennaio

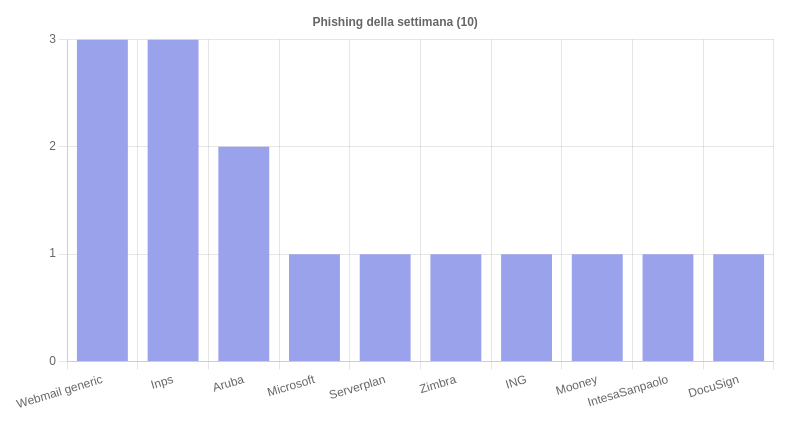

Le campagne di phishing individuate sono state 15 ed hanno coinvolto 10 brand. Di nuovo si registrano insistenti campagne di phishing ai danni di utenti INPS, ma non solo. C’è una seconda tipologia di minaccia, in crescita, per la quale il CERT ha reso uno specifico alert sul proprio canale Telegram: trattasi delle campagne di phishing che utilizzano frontend statici su IPFS.

Tra i brand più sfruttati troviamo INPS e Aruba, anche se va detto che sul gradino più alto del podio delle campagne di phishing troviamo “webmail generic”, ovvero quelle campagne generiche mirate al furto di credenziali per accedere ad account email.

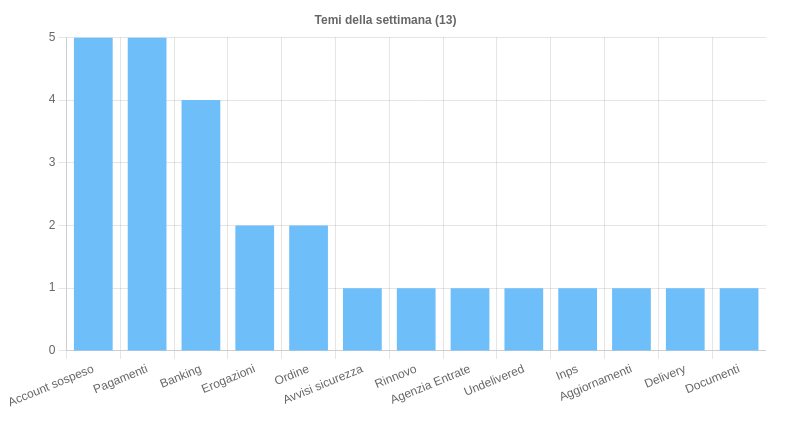

Tra i temi più sfruttati troviamo:

- account sospeso e pagamenti, ovvero i due temi più sfruttati per campagne di phishing mirate al furto di credenziali oppure di dati finanziari. Non solo: sono stati i temi usati per veicolare AgenTesla e Snake;

- banking è stato il tema più usato per le campagne di furto dati di clienti di vari istituti bancari, ma anche per veicolare il malware SmsSpy;

- erogazioni è stato l’ovvio tema sfruttati dagli attaccanti per inondare di comunicazioni fake finalizzate al furto dati di utenti INPS. In dettaglio sono stati sottratti documenti di identità e, in alcuni casi, gli estremi del conto corrente.

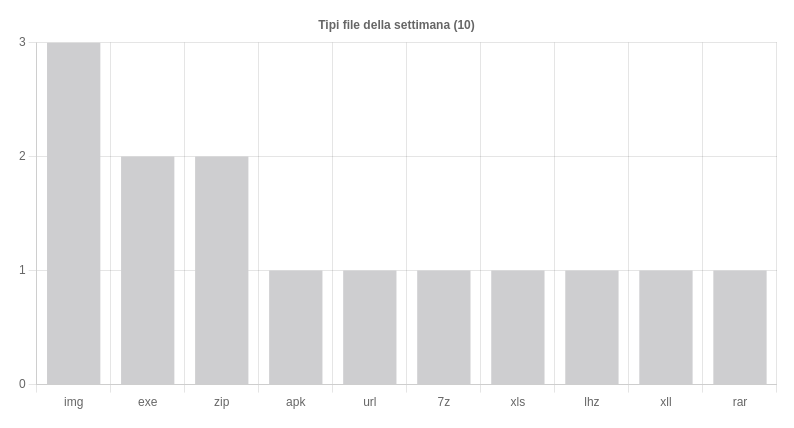

Tipologia di file di attacco e vettore

Tra i file vettore per distribuire malware questa settimana, tra molte conferme come gli archivi ZIP o 7Z, c’è una novità che balza subito all’occhio: il formato più utilizzato per veicolare malware è stato il formato IMG. Segue subito dopo il formato eseguibile EXE