EncryptHub: il phishing è ancora uno strumento efficacissimo

C’è un nuovo cyber criminale, o un gruppo, che si fa chiamare EncryptHub. Se ne parla molto perché in pochissimo tempo ha bucato pià di 600 aziende in giro per il mondo, distribuendo ransomware e spyware.

Come? Con attacchi tutti rivolti contro l’anello debole della catena della sicurezza informatica: le risorse umane. In particolare EncryptHub riesce ad irrompere nelle reti aziendali con attacchi di ingegneria sociale e spear-phishing.

Un attacco di ingegneria sociale è una tecnica in cui un malintenzionato manipola psicologicamente le persone per ottenere informazioni confidenziali o accesso a sistemi protetti, sfruttando la fiducia o la paura.

Lo spear phishing è una variante mirata di phishing, in cui l’attaccante invia messaggi personalizzati a una specifica vittima, spesso con contenuti che sembrano provenire da fonti affidabili, per indurla a rivelare dati sensibili, come password o informazioni bancarie.

EncryptHub in breve

Questo nuovo attore di minacce ha già colpito con successo 619 aziende dal Giugno 2024, periodo in cui gli esperti di sicurezza hanno individuato le sue prime attività illecite. Una volta ottenuto l’accesso necessario, l’attaccante sfrutta una serie di software RMM (Remote Monitoring and Management) per prendere il controllo remoto dei sistemi. Quindi distribuisce sulla rete bersaglio varie tipologie malware:

- infostealer e spyware come StealC e Rhadamanthys;

- ransomware di varie famiglie.

Secondo gli esperti, questo gruppo è affiliato a operazioni ransomware del calibro di RansomHub e BlackSuit. Ha infatti distribuito sulle reti violate entrambe le famiglie. Probabilmente opera proprio come Initial Access Broker oppure è un affiliato diretto.

Nelle scorse settimane EncryptHub ha anche distribuito un encyrptor personalizzato basato su PowerShell: probabilmente il gruppo utilizza anche una propria variante ransomware.

Come ottiene il punto di accesso iniziale

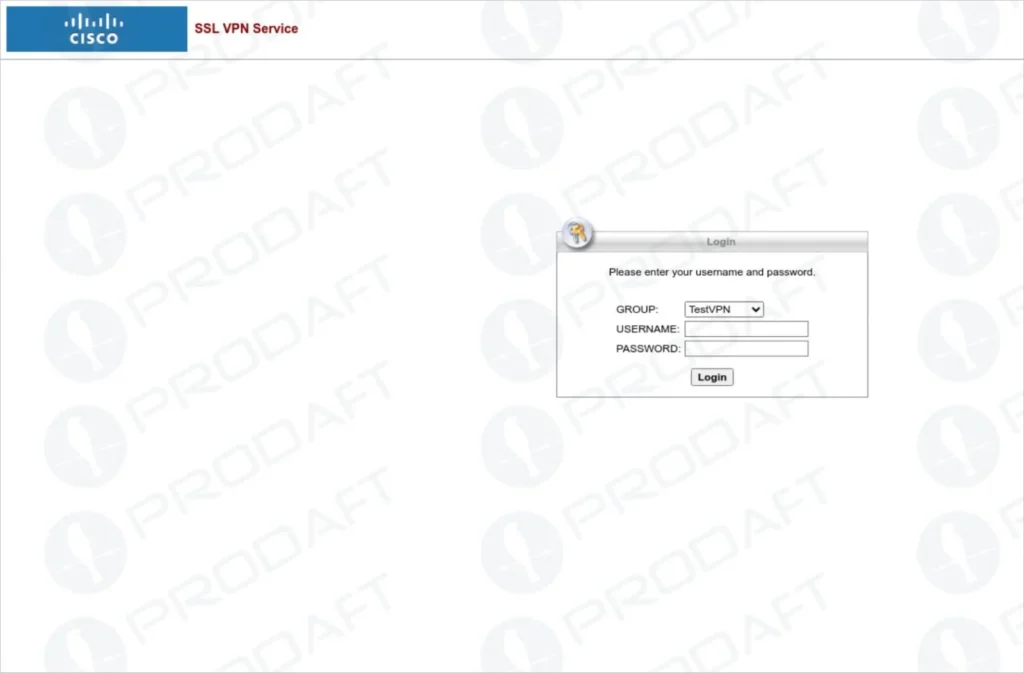

Il repertorio di phishing del gruppo è davvero variegato: dagli SMS alle telefonate, ma soprattutto utilizzano email che riportano i link a pagine di login fake di prodotti ben noti come Cisco AnyConnect, Palo Alto GlobalProtect, Fortinet e Microsoft 365.

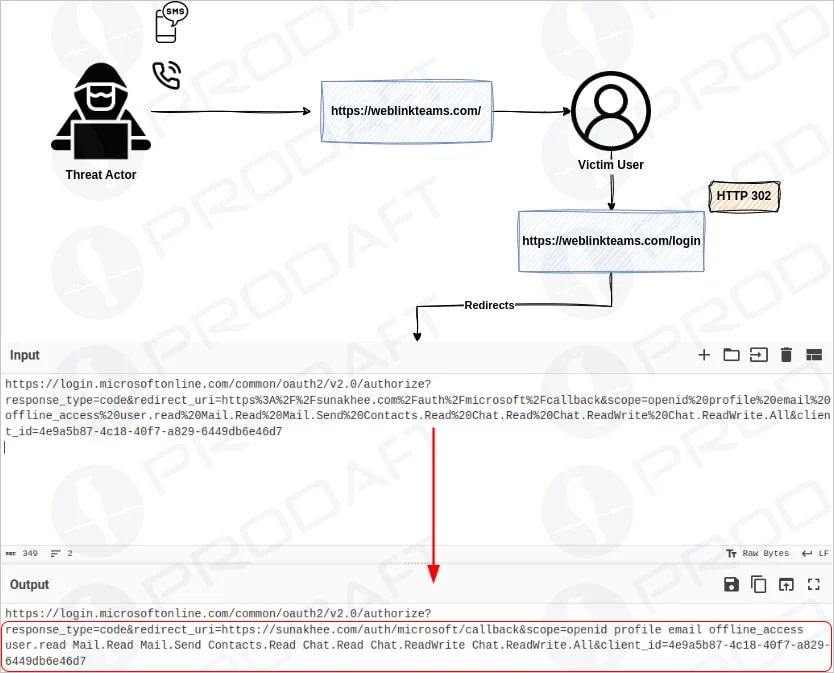

Uno degli stratagemmi più utilizzati è lo spear phishing. Gli attaccanti inviano messaggi alle vittime fingendosi un supporto tecnico, parlando di problemi di agli account per l’accesso alla VPN o a Microsoft 365. La vittima riceve un link che la reindirizza ad una pagina di login fake che ruba i cookie di sessione ottenendo le credenziali e i token di autenticazione MFA.

Terminato il furto delle credenziali, la vittima viene reindirizzata alle pagine reali del vendor del prodotto, per evitare qualsiasi sospetto.

EncryptHub al momento possiede oltre 70 diversi domini che imitano quelli reali dei prodotti sopra elencati. Tra questi linkwebcisco.com’ e ‘weblinkteams.com rendendo ancora più difficile l’identificazione delle pagine fake. La maggior parte provengono dall’hosting provider Yalishanda, noto per non rispondere alle richiese di takedown da parte delle autorità.

La distribuzione dei malware

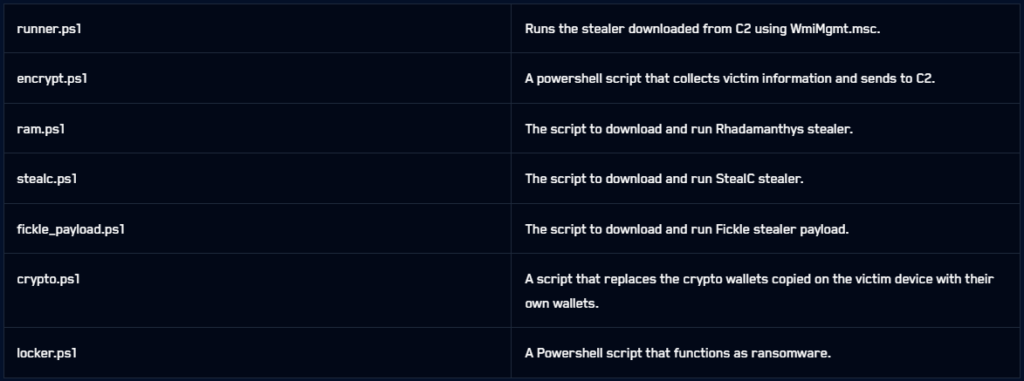

Una volt ottenuto l’accesso alla rete EncryptHub distribuisce una serie di script PowerShell e malware allo scopo di ottenere la persistenza, l’accesso remoto, rubare dati e criptare file. Tra gli RMM più usati dal gruppo ci sono AnyDesk, TeamViewer, ScreenConnect e Atera.

Successivamente, con differenti script Poweershell, distribuiscono gli infostealer mirando in particolare ai dati salvati nei web browser. Rubano così credenziali salvate, cookie di sessione ecc…

Il gruppo dispone anche di specifici script in Python per prendere di mira sistemi Linux e dispositivi Mac.

I dati rubati e il ransomware

BleepingComputer fa sapere che tra i dati rubati figurano dati:

- da noti password manager come 1Password, KeePassXC, LastPass, NordPass, Roboform, Keeper ecc…

- dati di configurazione di client VPN come Cisco VPN Client, FortiClient, Palto Alto Networks GlobalProtect, OpenVPN e WireGuard;

- dati di wallet di criptovaluta ra i quali Ethereum, Coinbase, Opera, Brave, Trezor ecc…

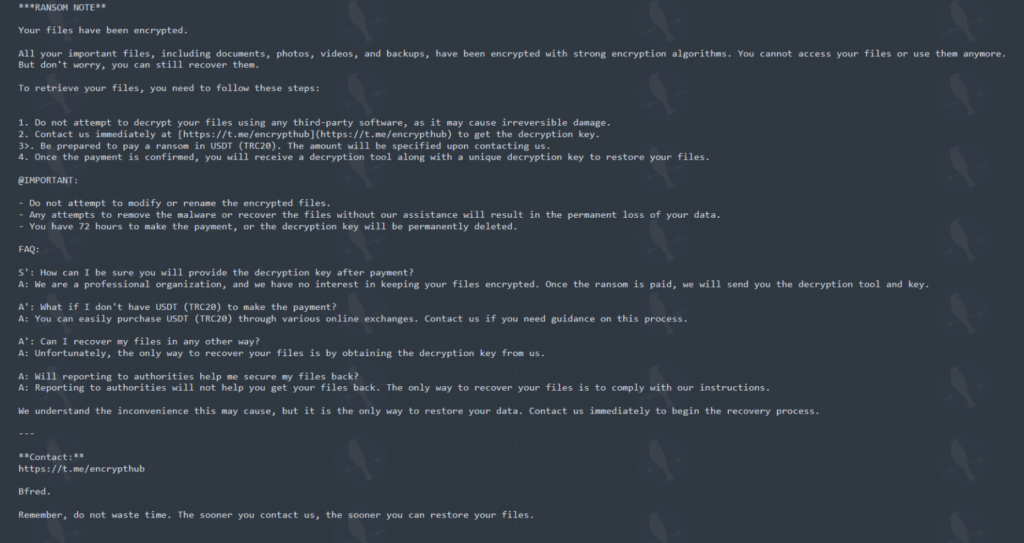

Il ransomware personalizzato in uso si basa su PowerShell che utilizza l’algoritmo AES. Cancella i file originali e aggiunge l’estensione “.crypted”.

Sotto la nota di riscatto:

Come difendersi dal phishing: prevenire gli attacchi informatici

La maggior parte degli attacchi informatici, inclusi quelli di phishing, è causata da un errore umano o da una scarsa consapevolezza dei rischi. Secondo uno studio condotto da Cybersecurity Ventures, l’80% degli incidenti di sicurezza è direttamente attribuibile a errori umani. Questo evidenzia come la consapevolezza e la preparazione siano cruciali per la protezione dei dati aziendali.

Oltre a implementare tecnologie di sicurezza come firewall avanzati e sistemi di rilevamento delle intrusioni, la formazione continua del personale gioca un ruolo fondamentale nella difesa contro il phishing. I dipendenti devono essere educati a riconoscere i segnali di phishing, come e-mail sospette, link ingannevoli e allegati pericolosi. Un programma di sensibilizzazione costante aiuta a ridurre significativamente i rischi legati agli attacchi di ingegneria sociale.

Campus Digitale, la nostra piattaforma di formazione, offre corsi specializzati sulla sicurezza informatica, tra cui moduli dedicati al riconoscimento del phishing e alla protezione dei dati sensibili. Investire nella formazione del personale è un passo essenziale per ridurre le vulnerabilità aziendali e proteggere le risorse digitali. Per maggiori dettagli, visita il nostro sito e scopri come possiamo supportarti nella protezione della tua azienda.