SpyNote è uno spyware dotato di varie funzionalità che permettono agli aggressori di rubare dati personali e finanziari. Non solo: permette anche di ottenere il controllo completo dei dispositivi. Vediamo nell’articolo di cosa si tratta.

SpyNote: cronistoria

SpyNote è uno spyware, ovvero un tipo di malware progettato per monitorare in maniera segreta l’attività del dispositivo e per rubare informazioni personali. Non si tratta di uno spyware nuovo: documentato per la prima volta nel 2016 dalla Unit 42 di palo Alto, ha poi subito varie evoluzioni nel corso degli anni. La più importante è stata l’introduzione della funzionalità RAT, che ha aggiunto alle sue tradizionali operazioni di trojan bancario anche quelle spyware e di controllo remoto. In Italia è comparso per la prima volta nel 2022, con una campagna ai danni di utenti di Poste Italiane.

Ultimamente, SpyNote ha iniziato ad essere presente con maggior frequenza nei Report settimanali del CERT. È stato riscontrato sia nella settimana del 19-25 ottobre 2024 che in quella del 26 ottobre – 1 novembre 2024.

Il CERT-AGID ha confermato un aumento delle varianti malware di tipo banking trojan, che integrano funzionalità di trojan ad accesso remoto (RAT), capaci di prendere il controllo completo dei dispositivi Android, rubare informazioni personali e spiare le vittime. SpyNote è uno di questi malware. Solitamente è diffuso tramite campagne di smishing (phishing via SMS) camuffate da messaggi di istituti bancari o enti che invitano le vittime a installare aggiornamenti o app infette.

Tutte le funzionalità di SpyNote

SpyNote si distingue dalle altre famiglie spyware per la ricchezza di funzionalità che possiede. Tra le sue funzionalità troviamo:

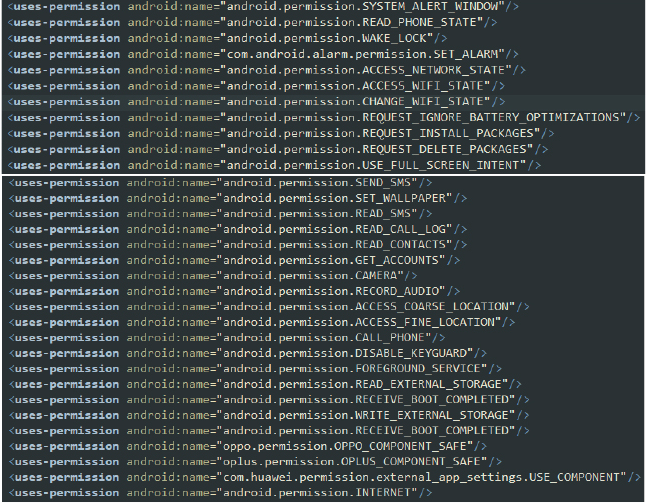

- auto-abilitazione delle autorizzazioni: lo spyware abusa dei servizi di accessibilità per concedersi autorizzazioni che simulano click come se fossero eseguiti da un utente. Consente, ad esempio, di ottenere codici di autenticazione a due fattori all’insaputa della vittima. Le foto sottostante mostra tutte le autorizzazioni che il malware può richiedere.

- controllo completo del dispositivo: ottiene l’accesso alla fotocamera, ai contatti, può acquisire screenshot, registrare telefonate e intercettare SMS;

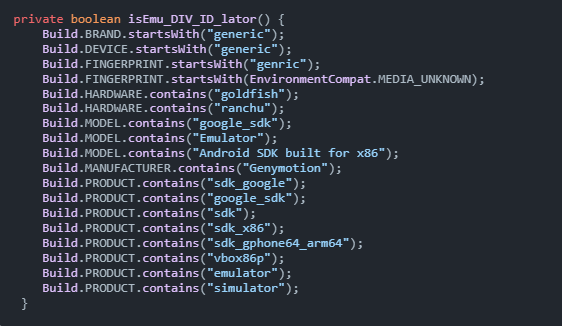

- rilevamento degli emulatori: SpyNote utilizza una funzione che ricerca keyword specifiche per verificare che l’ambiente in cui sta operando non sia un ambiente test (o una sandbox). L’immagine sottostante contiene le keyword controllate prima di iniziare l’aggressione. Se presenti, lo spyware entrerà in modalità standby;

- localizzazione del dispositivo: monitora la posizione GPS del dispositivo in modo costante. Ciò permette all’aggressore di sapere dove si trova la vittima;

- esclusione dalle app recenti: non compare tra le app usate di recente;

- sistemi per eludere il rilevamento: il sistema riesce a confondere l’analisi e rendere il malware più difficile da rilevare;

- attacchi overlay per rubare le credenziali quando si aprono applicazioni bancarie, wallet di criptovaluta e social network;

- keylogging: raccoglie informazioni, le codifica in base 64 e le conserva in un file txt per poi inviarle al server C2. Una caratteristica questa che rende SpyNote molto attraente per i criminali informatici;

- comunicazioni continue con il C2: ottenere l’accesso alla rete consente al malware di manipolare le impostazioni di rete e di comunicare con i server di comando e controllo.

SpyNote si distingue quindi per l’elevata capacità di raccogliere informazioni e per la flessibilità che offre agli attaccanti di estendere le funzionalità grazie alle costanti interazioni con il C2. E’ un malware molto apprezzato dagli attaccanti perché non consente solo di svuotare conti correnti, ma anche di effettuare operazioni complesse che puntano allo spionaggio.

Campagna italiana di SpyNote di aprile 2024

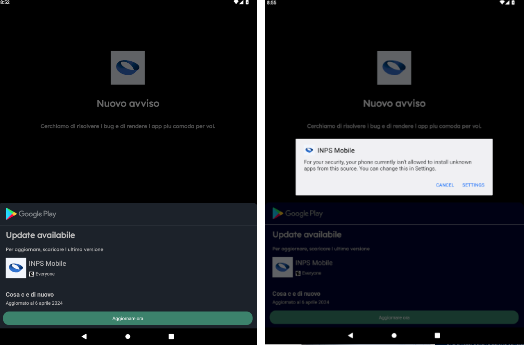

Durante il mese di aprile è comparsa in Italia una campagna che mirava a compromettere i dispositivi Android con il malware SpyNote. Per diffondere il malware è stata creata una falsa applicazione, spacciata per INPS Mobile. La pagina che mirava a trarre in inganno le vittime era stata creata nel dettaglio, riproducendo i loghi e contenuti che riprendevano quelli ufficiali.

Cliccando sul pulsante “Scaricare” la vittima riceveva un file APK che richiedeva di concedere determinati permessi. Alla fine, veniva mostrata dall’applicazione la pagina ufficiale del sito INPS .

L’APK scaricato fungeva da copertura per celare il vero malware. Se installato sul dispositivo, era scaricato un ulteriore file APK, identificato proprio come SpyNote. L’aggressore da questo momento in poi otteneva il controllo totale sul dispositivo.

Contrastare i malware: alcuni suggerimenti

Uno dei principali vettori di diffusione di SpyNote sono le campagne di smishing, nelle quali il malware si camuffa da enti o istituti bancari ufficiali. Anche se non esiste una protezione totale al 100%, è possibile adottare alcune azioni preventive che possono ridurre il rischio. Ecco alcune raccomandazioni utili:

- evitare di cliccare su link o allegati sospetti, che potrebbero nascondere malware o reindirizzare a siti web malevoli (per verificare di non essere reindirizzati ad una pagine differente è possibile vedere in anteprima l’effettivo indirizzo di navigazione passando il puntatore del mouse sopra i link senza cliccarci);

- non scaricare file, se non provenienti da fonti fidate;

- verificare la legittimità di app e software prima di aggiornarli o scaricarli;

- per le aziende, investire nella formazione in cyber security di tutti i dipendenti. Ricordiamo infatti che il fattore umano rimane l’anello debole della catena di sicurezza;

- usare software antivirus avanzati, come le soluzioni Seqrite, perfette per contrastare i malware come SpyNote, dato che comprendono:

- soluzioni EDR (Endpoint Detection and Response), ottime per monitorare, rilevare e rispondere a comportamenti sospetti in tempo reale;

- firewall;

- monitoraggio attività file, che notifica all’azienda quando i file sono stati copiati, modificati o cancellati;