Una nuova minaccia incombe per gli utenti Android, si tratta del malware bancario BingoMod: prima ti truffa, poi elimina totalmente il contenuto del dispositivo infetto.

Il malware bancario BingoMod

BingoMod rientra nella categoria dei malware bancari.

Questa tipologia di malware si pone come obiettivo la sottrazione delle credenziali di accesso finanziare memorizzate all’interno del dispositivo Android ma, a differenza di altri malware, non si limita solamente a questa operazione.

La pericolosità di questo nuovo malware consiste nella cancellazione dei dati all’interno del dispositivo dopo aver eseguito la truffa.

Le modalità di compromissione

Il malware BingoMod per compromettere i dispositivi Android utilizza le seguenti tecniche

- app dannose: il malware è distribuito tramite applicazioni dannose sugli store di terze parti;

- phishing e Smishing: si tratta di tecniche di diffusione malware che avvengono via email o SMS. In questo caso gli utenti, tramite tecniche di ingegneria sociale, sono indotti a scaricare app dannose che si spacciano per app di sicurezza;

Potrebbe interessarti > Phishing kit, usati dai cyber criminali per automatizzare le truffe online: cosa sono e come difendersi - drive-by Downloads: in questo caso gli utenti sono indotti a visitare delle pagine web che scaricano automaticamente il malware sul dispositivo senza alcun consenso da parte dell’utilizzatore.

Il meccanismo di funzionamento

Come detto precedentemente il malware è diffuso tramite delle campagne di phishing che inducono gli utenti a scaricare app che si mascherano da applicazioni antivirus legittime.

Quando l’utente installa l’app, visualizza immediatamente la richiesta di permissioni per i servizi di accessibilità di Android. Questi servizi, pensati per facilitare l’uso dei dispositivi per gli utenti con disabilità, consentono ampio potere di azione al malware. La richiesta di permissioni viene, in questo caso, camuffata come fosse un’azione necessaria per garantire la funzionalità dell’app.

Dal momento dell’autorizzazione, il malware inizierà ad agire in background, trasmettendo i dati al server C&C sotto controllo degli attaccanti. BingoMod punta in generale i dati sensibili, ma dimostra “particolare attenzione per quelli bancari. Nel dettaglio sono due le tecniche utilizzate dai trojan bancari:

- key-logging: registra e invia all’attaccante ogni battitura / tap dell’utente sul dispositivo;

- intercettazione degli SMS: intercetta tutti gli SMS, in cerca principalmente dei codici OTP.

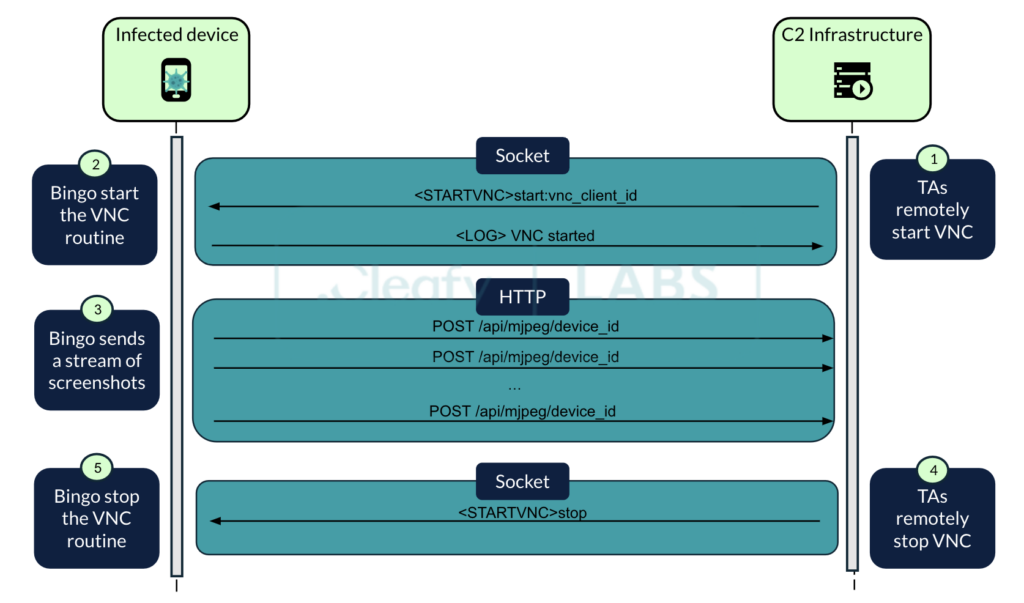

Inoltre, BingoMod sfrutta due canali di comunicazione separati:

- un canale basato su socket per la trasmissione dei comandi;

- un canale https per la trasmissione delle immagini.

Infine, una volta concluso il furto dei dati, BingoMod cancella totalmente i dati all’interno dei dispositivi infetti per non lasciare alcuna traccia, neppure di sé stesso. Non è una tecnica di sicurezza del tutto nuova, infatti è sfruttata da altri malware ben noti, come Brata. Lo scopo è quello di impedire agli analisti di sicurezza l’analisi del funzionamento del malware.

Per saperne di più > Brata: il trojan bancario per Android che bersaglia l’Italia

Clicca per l’analisi tecnica approfondita del malware