Data breach alla Nato: i dati di 362 persone, rubati dal COI (ambiente in cui vengono condivise le informazioni non classificate della NATO) finiscono pubblicati su Breach Forum. Esposti nome completo, email, organizzazione ecc…

Data breach alla Nato: qualche dettaglio

Il COI Cooperation Portal è un ambiente di condivisione di informazioni non classificate della NATO. Fornisce supporto alle organizzazioni della NATO, ai paesi membri e ai loro partner di missione, alla pubblica amministrazione, così come all’industria e al mondo accademico dei paesi appartenenti all’Alleanza e al Partenariato per la Pace (PfP).

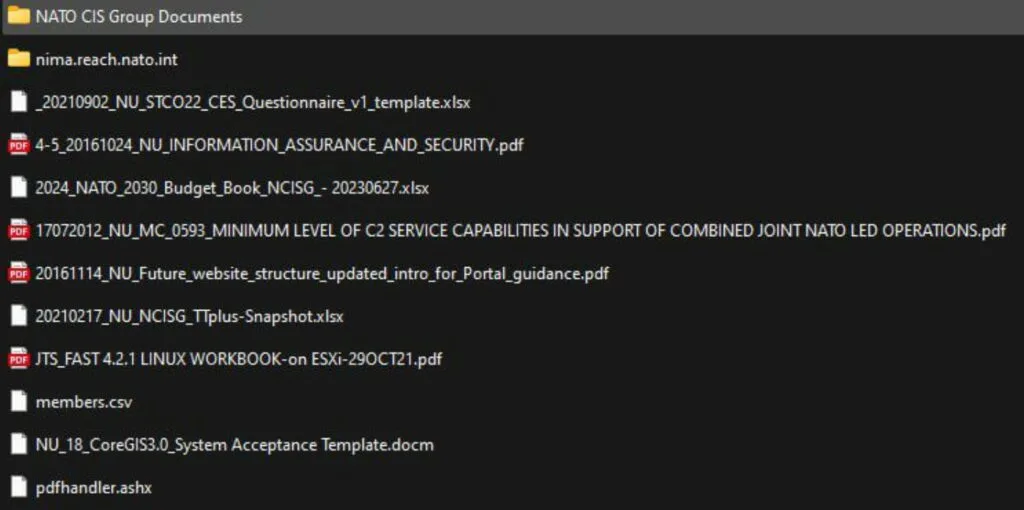

Il data breach sembra coinvolgere 362 membri e i dati rubati comprendono: nome completo, email, organizzazione e altri tipi di documenti.

I dati pubblicati su un forum dell’underground hacking

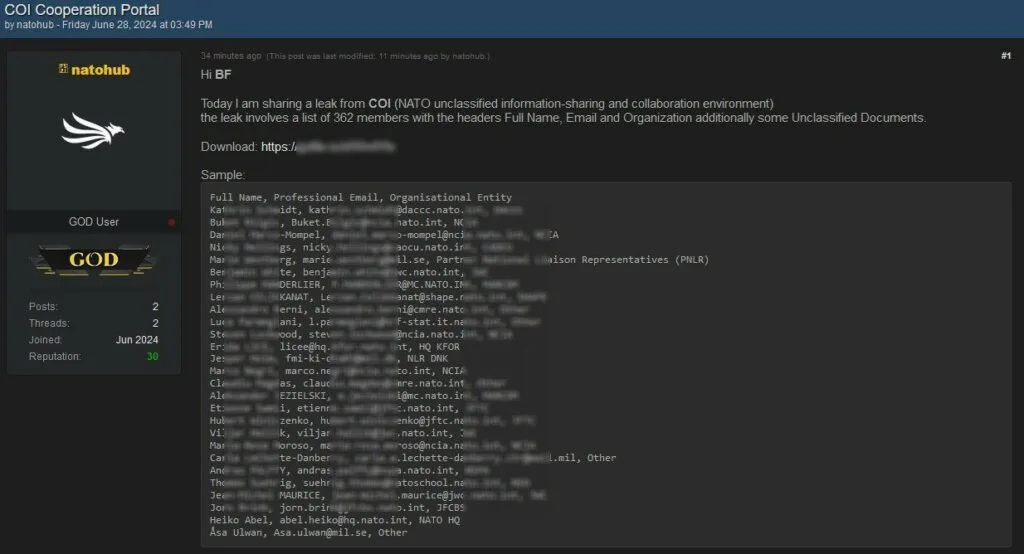

E’ stato l’utente “natohub” a riportare sul forum dell’underground hacking Breach Forums la notizia del data breach alla Nato, oltre a condividere alcuni link per scaricare dei file d’esempio.

Di seguito la traduzione del messaggio pubblicato da natohub:

Ciao BF

Oggi condivido una fuga di notizie dal CIO (ambiente di collaborazione e condivisione di informazioni non classificate della NATO). Il data breach riguarda un elenco di 362 membri con il nome completo dei capi. email e organizzazione, oltre ad alcuni documenti non classificati.

Per approfondire > Attacco informatico a Europol: dati venduti su un forum dell’underground hacking

La divulgazione di queste informazioni, pur non essendo classificate, potrebbe costituire una seria violazione della privacy e della sicurezza delle comunicazioni all’interno della NATO. Le informazioni trapelate, infatti, potrebbero essere sfruttate da malintenzionati per effettuare attacchi di phishing mirati, utilizzando tecniche di social engineering per ingannare e manipolare i membri della NATO e ottenere accesso non autorizzato a dati sensibili.

Inoltre, tali informazioni potrebbero facilitare altre attività malevole, come il monitoraggio delle comunicazioni, il furto di identità, l’infiltrazione nelle reti informatiche della NATO eccetera. La compromissione di questi dati potrebbe avere conseguenze gravi non solo per la sicurezza individuale dei membri della NATO, ma anche per la sicurezza collettiva dell’organizzazione e dei suoi alleati, mettendo a rischio operazioni cruciali e strategie di difesa.

Per approfondire > E se il Data Breach diventa un danno irreparabile?

Come evitare i data breach: step basilari

Garantire una sicurezza informatica al 100% è impossibile. Ciò che però si può fare è ridurre al minimo il rischio che si possano verificare data breach. Di seguito elenchiamo gli step essenziali per raggiungere un buon livello di sicurezza informatica:

- Forma i tuoi dipendenti / tutti coloro che accedono alla rete: l’anello debole della catena di sicurezza informatica è l’utente. Per questo è necessario formare i dipendenti e renderli consapevoli dei rischi. Consigliamo di stabilire un protocollo di reazione nel caso in cui si verifichi un attacco informatico, così che tutti sappiano come comportarsi.

Ad esempio è fondamentale spiegare perché non scaricare file/cliccare su link contenuti nelle email: spesso l’accesso alle reti avviene sfruttando la parte più debole della catena informatica: l’utente. Per questo non bisogna cliccare su link contenuti nelle email inaspettate e sospette. Per Approfondire > Attacchi basati sulle macro di Office: come funzionano?

La sensibilizzazione, così come la formazione, sono attività essenziali per eludere il rischio di intrusioni, però non sono sufficienti. E’ necessario utilizzare anche strumenti in grado di limitare e rilevare comportamenti anomali. Ecco i nostri consigli sulle soluzioni di sicurezza:

- Adotta l’approccio zero trust: per evitare l’abuso di privilegi da parte dei dipendenti permetti agli utenti di accedere solo alle informazioni che gli sono davvero necessarie per lavorare (secondo il privilegio minimo). Per approfondire > Approccio Zero Trust: nuova frontiera della sicurezza informatica

- Predisponi un piano di backup: è fondamentale dotarsi di soluzioni di backup e di organizzarsi per eseguire backup di tutti i dati a cadenza regolare. Disporre di backup integri e il più recenti possibile consente di minimizzare la perdita dei dati e accelerare i processi di rispristino. A tale scopo, ti consigliamo di valutare la nostra soluzione Strongbox Cloud PRO, appositamente pensata per le PMI.

- Aggiorna costantemente il sistema operativo, i software e gli applicativi: verifica che siano sempre aggiornati all’ultima versione disponibile ed installa le patch. La suite di soluzioni di sicurezza aziendali Seqrite ha funzionalità specifiche a tale scopo: dalla gestione centralizzata delle patch alla scansione delle vulnerabilità.

- Adotta un SOC – Security Operation Center: il SOC è un centro operativo il cui scopo consiste nel monitorare la rete aziendale per rilevare attività anomale e nel reagire prontamente per limitarne i danni. E’ composto da esperti di sicurezza informatica, ingegneri, analisti dei dati che lavorano in maniera congiunta. E’ uno strumento molto importante per le aziende perché consente di proteggere i dati, di conformarsi alle normative, di ridurre l’impatto degli attacchi e anche di compensare la mancanza di personale specializzato. Per approfondire > SOC – Security Operation Center: che cosa, perché, come. A tale scopo ti consigliamo di valutare Octofence, la nostra soluzione davvero efficace e Made in Italy.

- Impedisci i data breach con soluzioni mirate come il Data Loss Prevention di Seqrite.

- Utilizza sistemi di protezione preventiva: l’Intrusion Prevention Sistem (IPS) e le WAAP rappresentano utili protezioni perimetrali, se posti a difesa dei servizi esposti su Internet. L’IPS rappresenta un meccanismo proattivo: consiste in un passo avanti alla mera individuazione, impedendo che la minaccia possa colpire effettivamente la rete aziendale. Le WAAP sono soluzioni che proteggono le applicazioni WEB e le API che attingono dati da più fonti, consentendo una gestione unificata della sicurezza e fornendo report aggregati.