Quali malware girano nel panorama italiano? Quali campagne di attacco? Il report annuale del CERT tira le somme rielaborando i dati dei report settimanali

Report annuale CERT: i malware del 2022 in Italia

Nel corso del 2022 il CERT-AGID ha individuato, analizzato e contrastato 1763 campagne dannose. Una media di quasi 5 al giorno. Numeri doppi rispetto a quelli del 2021, ma, come ribadisce il CERT, tali numeri rispecchiano non tanto un raddoppio del numero di cyber attacchi contro utenti italiani, quanto una maggior efficacia dell’infrastruttura di monitoraggio a disposizione del CERT. Ciò non toglie che il quadro mostri un netto peggioramento della situazione.

Venendo ai numeri, emerge che la tipologia di malware più utilizzata è quella degli infostealer, specializzati nel furto di informazioni sensibili. Il dato è schiacciante: il 93% degli indicatori di compromissione diramati dal CERT nel 2022 riferiscono a campagne di distribuzione di malware infostealer.

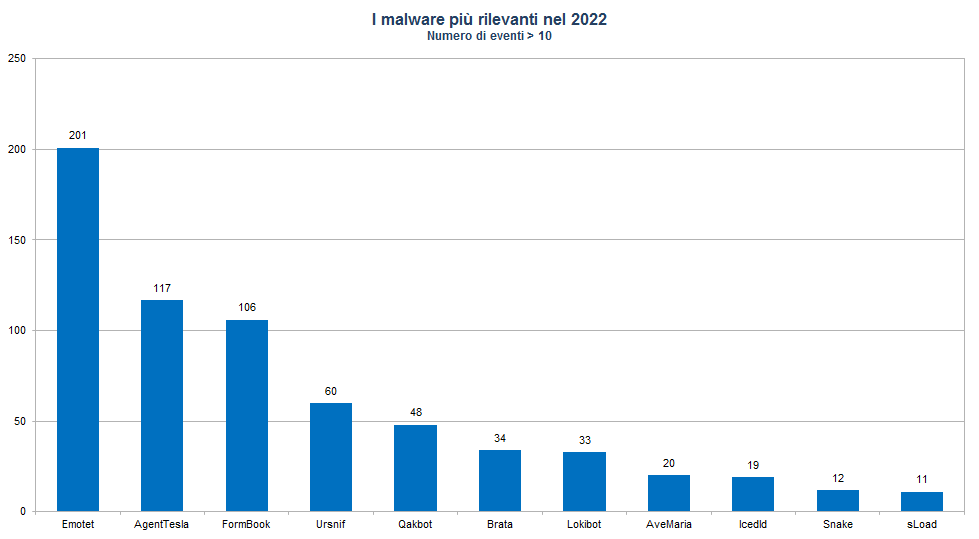

Complessivamente sono 56 le famiglie malware circolate in Italia. La top 10 vede

- Emotet: per approfondire > La botnet Emotet aumenta la propria attività e riduce drasticamente il tasso di rilevamento;

- AgenTesla: per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Formbook: per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia

- Ursnif: per approfondire > Dentro Ursnif, il trojan bancario più diffuso in Italia;

- Qakbot: per approfondire > Anatomia di Qakbot, il trojan bancario e infostealer che bersaglia l’Italia

- Brata: per approfondire > Brata, il RAT per Android diffuso in Italia, si evolve in minaccia persistente. Ora intercetta gli SMS e le OTP

- Lokibot: LokiBot ha molte funzioni, oltre al furto delle credenziali. Ad esempio, appena “dentro” Android, apre il browser e scarica un URL dal quale verrà installato un proxy SOCK5 per reindirizzare il traffico in uscita. Può rispondere automaticamente agli SMS e inviare altri SMS ai contatti della vittima: nella quasi totalità dei casi si tratta di SMS di spam usati per infettare nuovi utenti. Infine può mostrare false notifiche provenienti da altre app. Questa funzionalità serve a ingannare gli utenti facendo loro credere di avere ricevuto del denaro sul proprio conto bancario e per indurli quindi ad aprire l’app di mobile banking. Quando l’utente tocca la notifica, LokiBot mostra una pagina falsa invece dell’app reale: le credenziali di login inserite finiranno nelle mani degli attaccanti.

- AveMaria: è un malware già conosciuto, individuato in diffusione in Italia nel Luglio di quest’anno: il nome viene da una stringa di codice del malware stesso. E’ un malware infostealer pensato per il furto delle credenziali degli account di posta elettronica da Microsoft Exchange Client o Outlook e dai browser.

- IcedId: IceID è un trojan bancario. Ha un’architettura modulare e la capacità di sottrarre le credenziali bancarie agli utenti tramite un attacco MITM (man-in-the-middle). IceID imposta un proxy locale e reindirizza tutto il traffico Internet attraverso questo. Inoltre può scaricare ed eseguire le componenti necessarie a rimanere invisibile. E’ dotato di un modulo per la diffusione nella rete, peculiarità raramente osservata in altro trojan bancari.

- Snake

- sLoad: per approfondire > sLoad nuovamente in diffusione via PEC: info e come eliminare il trojan rubadati

Da questo punto di vista il CERT ribadisce due punti:

- che i malware osservati hanno decisamente modificato le tecniche di attacco e le funzionalità dannose, facendo registrate una notevole evoluzione in termini di efficacia dei malware stessi;

- che la maggior parte delle informazioni rubate dai sistemi vengono rivendute nel dark web. In molti casi questi dati, soprattutto credenziali, sono rivendute agli operatori ransomware che ottengono così un primo accessi alle reti. In alcuni casi invece il CERT ha osservato come, pochi minuti dopo l’infezione, alcuni attaccanti distribuiscono anche un beacon Cobalt Strike. Anche in questo caso, gli attaccanti preparano il terreno per accessi successivi, che probabilmente vengono messi in vendita.

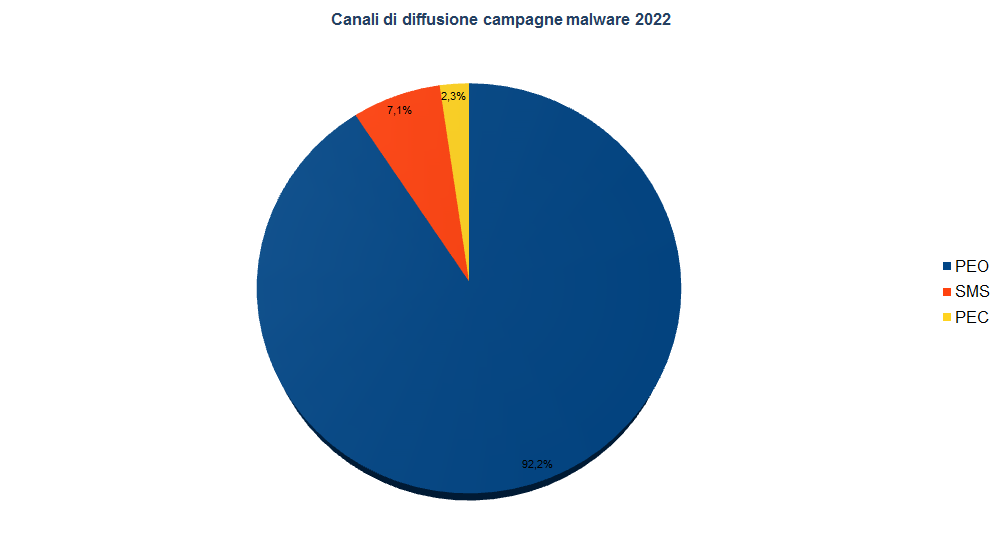

L’allarme del CERT sullo smishing

Nel report annuale il CERT segnala anche l’aumento delle campagne distribuite via SMS. E’ il cosiddetto smishing. I temi più usati dalle campagne circolate via SMS riguardano il mondo bancario, soprattutto avvisi di sicurezza, e fantomatici bonus / servizi erogati da INPS. Nella quasi totalità dei casi, questi attacchi di smishing sono finalizzati all’installazione, sui dispositivi target di malware infostealer. In dettaglio, tali malware mirano a rubare gli SMS ricevuti dalle vittime, soprattutto quando contengono i codici di autenticazione multi fattore.

Cresce anche l’uso degli SMS per diffondere malware per l’accesso remoto. Invece di limitarsi a rubare le informazioni dallo smartphone colpito, in questo caso gli attaccanti ottengono il controllo totale del dispositivo. Il tema più usato per gli attacchi di smishing via SMS è quello delle spedizioni. Certo, ci sono state variazioni sul tema, ma avvisi di consegna o problemi di consegna pacchi sono stati “l’esca” più utilizzata nel 2022.

Le famiglie malware specializzate in ambienti Android e più diffuse in Italia sono state

- Brata

- SmSGrab

- SmsRat

- Coper

- SmSControllo

- Mailbot

- Spynote

- Xenomorph

Report annuale CERT: sulle campagne malware via PEC ci sono buone notizie

I dati del report annuale CERT portano, però, anche una buona notizia. Il numero di attacchi circolati via PEC resta basso, anche nel 2023. Va detto che c’è una certezza, un malware che spunta nella quasi totalità delle volte che si parla di attacchi via PEC. Parliamo di sLoad, sorvegliato speciale del CERT, e che non a caso sta affinando il più possibile le tecniche di evasione delle analisi.

Il CERT ha, nel circuito PEC, contrastato campagne di diffusione anche di Emotet, IceId e WinGo. Questi sono malware, però, che sono diffusi anche tramite altri canali: sono sLoad è diffuso soltanto nel circuito PEC

Campagne dannose: i temi relativi a soldi e vendite i più utilizzati

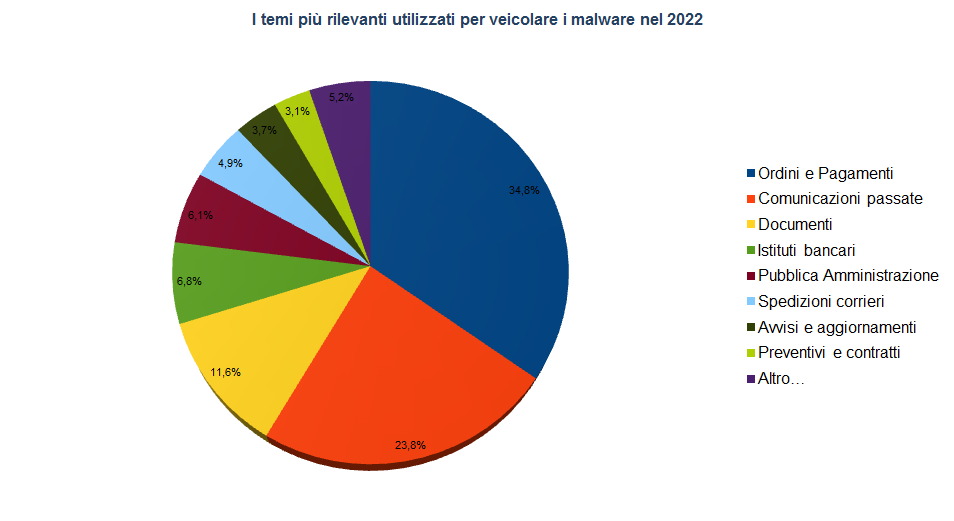

Un dato emerge molto chiaramente dal report annuale CERT: il 50% dei temi sfruttati per lanciare gli attacchi afferisce

- a comunicazioni volte a convincere la vittima a visionare “ordini e pagamenti” falsi;

- a fingere uno scambio di corrispondenza già in corso. In questo caso l’attaccante cerca di convincere la vittima che stia proseguendo una conversazione già avviata.

Anche il tema Documenti resta molto in voga, soprattutto quando le email o gli SMS compromessi sono destinati ad aziende e liberi professionisti.

Le campagne mirate contro clienti di istituti bancari, Intesa San Paolo tra tutti, sono molto curate: spesso recano anche recapiti reali o simulano le comunicazioni ufficiali con tanto di loghi. Al di là di lievi variazioni, la tecnica è sempre la stessa: l’attaccante fa leva sull’urgenza per “abbassare” le difese e l’attenzione della vittima, per convincerla d’istinto a scaricare un allegato o cliccare su un link.

Le campagne dannose relative al tema Spedizioni invece nel 2022 han fatto coppia fissa, in pratica, con i classici documenti Office allegati alle email. Documenti Office armati, ovviamente, della classica macro dannosa.

Quali tipologie di file sono più usate per diffondere malware?

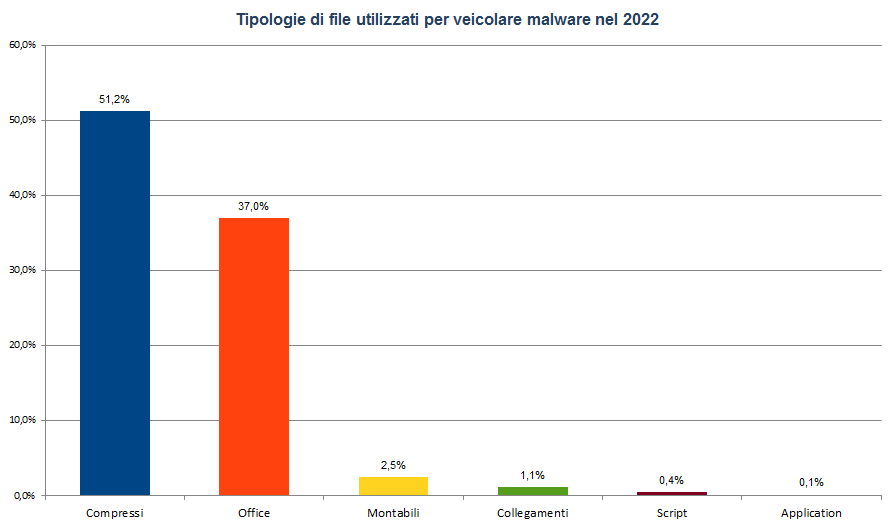

Limitandoci all’analisi delle tipologie di file usate per distribuire malware, non ci sono grandi novità rispetto al 2021. I file archivio con estensione ZIP, contenenti a loro volta documenti Office sono la combinazione più utilizzata. I formati immagine montabili (come ISO) o file contenenti script completano il podio.

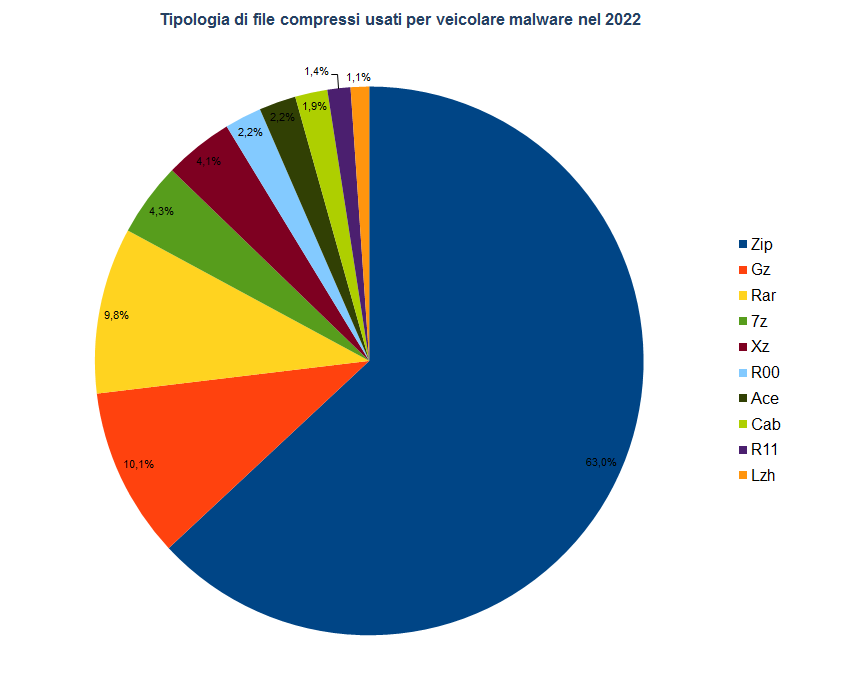

Guardando ai formati compressi, il file ZIP rappresentano oltre il 63% dei contenuti dannosi individuati: il formato GZ pesa per il 10%, il formato RAR per il 9.8%. Tra i documenti Office, capifila sono i fogli Excel e i documenti Word.

Lo sfruttamento di vulnerabilità tramite exploit kit è tecnica di attacco meno diffusa in Italia. Il CERT segnala comunque una serie di campagne che hanno usato l’exploit per la vulnerabilità Equation Editor (CVE-2017-11882).