ZeroTrust: per l’NSA statunitense e Microsoft sostengono questo è il modello di sicurezza più efficiente per difendersi dalle cyber minacce complesse di oggi.

Zerotrust: storia di un modello di sicurezza

Il concetto non è nuovo e ruota attorno al presupposto che un intruso potrebbe già essere presente nella tua rete. Ne consegue che i dispositivi e le connessioni non dovrebbero essere mai considerati attendibili in modo implicito. Di conseguenza, è necessario verificarne sempre la sicurezza e l’autenticità.

Questo modello deve i natali a a John Kindervag che ha coniato il termine ZeroTrust nel 2010. In realtà si inizia a parlare di modello Zero Trust, anche se con altro nome, già negli anni 2000. Il salto avviene nel 2009 quando Google ha implementato internamente il modello di sicurezza Zero Trust. Poi il dibattito è, ovviamente, ritornato molto vivo sulla scia del ormai famoso e infausto attacco alla supply-chain di SolarWinds, in conseguenza del quale si è riaccesa la discussione sui benefici di una architettura di sicurezza Zero Trust per reti sensibili.

Il Presidente di Microsoft Brad Smith ha sostenuto il modello ZeroTrust addirittura nel corso dell’udienza che ha sostenuto presso il Senato degli Stati Uniti in relazione all’attacco SolarWind, ribadendo come tale concetto rappresenti il miglior approccio possibile per una organizzazione o per un ente al fine di garantire la sicurezza delle proprie reti.

“Le migliori e più basilari pratiche di sicurezza e igiene informatica non erano purtroppo utilizzate con la regolarità e disciplina che ci aspetteremmo da clienti di alto profilo come le agenzie di sicurezza. Nella maggior parte dei casi non erano presenti né l’autenticazione a più fattori né la modulazione dei privilegi di accesso secondo necessità né altri meccanismi che sono requisiti fondamentali per costruire un ambiente Zero Trust. Eppure la nostra esperienza e i nostri dati suggeriscono senza dubbio che se tali misure fossero state in atto, gli aggressori avrebbero avuto soltanto un limitato impatto rispetto alla compromissione di dati preziosi, anche dopo aver ottenuto l’accesso agli ambienti di lavoro dell’agenzia” ha dichiarato Smith.

Insomma, pare proprio che l’attacco SolarWind abbia scosso le acque in profondità e adesso sia Microsoft che l’NSA raccomandano il modello di sicurezza Zero Trust per reti critiche (sistemi di sicurezza nazionale, dipartimento della difesa ecc…) e grandi imprese.

Zero Trust è un progetto a lungo termine

I principi cardine di questo modello sono

- la costante verifica dell’autenticazione e autorizzazione degli utenti,

- l’accesso con privilegi minimi,

- l’accesso segmentato secondo rete, utente, dispositivo e app.

Il diagramma sopra mostra la sicurezza Zero Trust secondo Microsoft, che vede al centro la verifica in tempo reale dell’applicazione delle policy di sicurezza. Nel modello, l’accesso a dati, app, infrastruttura e reti è concesso solo dopo aver verificato e autenticato l’identità e riscontrata la sicurezza dei dispositivi. Comprendere e verificare come gli utenti, i processi, i dispositivi si relazionano coi dati è lo scopo fondamentale di Zero Trust, ha dichiarato anche l’NSA.

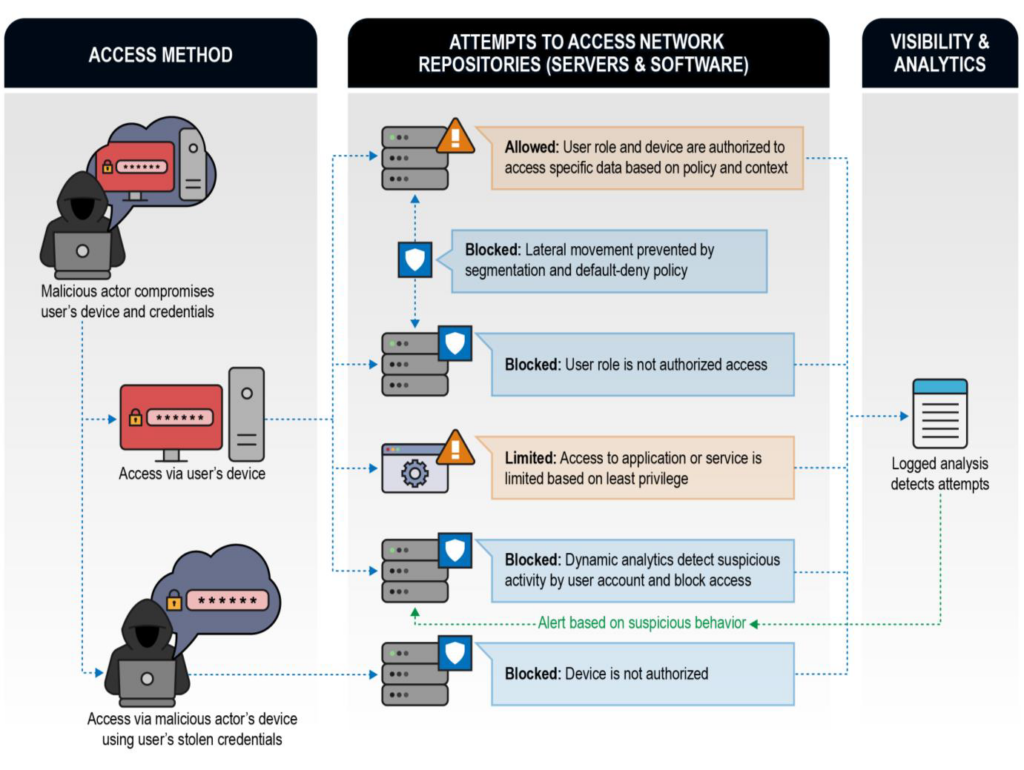

Ecco che si rendono necessarie più unità di osservazione che garantiscano la possibilità di fare un accurato quadro delle attività sulla rete. Solo così sarà possibile valutarne la legittimità e quindi prevenire eventuali movimenti laterali che un cyber attaccante potrebbe tentare per diffondersi lungo la rete target. Tali verifiche sono possibili grazie a combinazioni dei dati dell’utente e dei dispositivi con una serie di informazioni quali l’orario, la posizione, il comportamento mostrato… Tramite questi dati si può impostare un sistema sicuro capace di consentire o negare l’accesso a specifiche risorse a determinati utenti. La decisione viene quindi registrata in modo tale da poter essere riutilizzata anche in future analisi di attività sospette. L’intero processo di verifica va applicato ad ogni singola richiesta di accesso ad una risorsa aziendale, se si vuole che il modello sia coerente al suo interno e capace quindi, di garantire sicurezza.

“Zero Trust è un modello che implementa un monitoraggio completo della sicurezza: dai controlli di accesso granulari basati sul rischio all’automazione del sistema di sicurezza in maniera coordinata attraverso tutti gli aspetti dell’infrastruttura: tutto si concentra sulla protezione delle risorse critiche (i dati) in tempo reale entro un ambiente di rischio dinamico“

prosegue il documento dell’NSA.

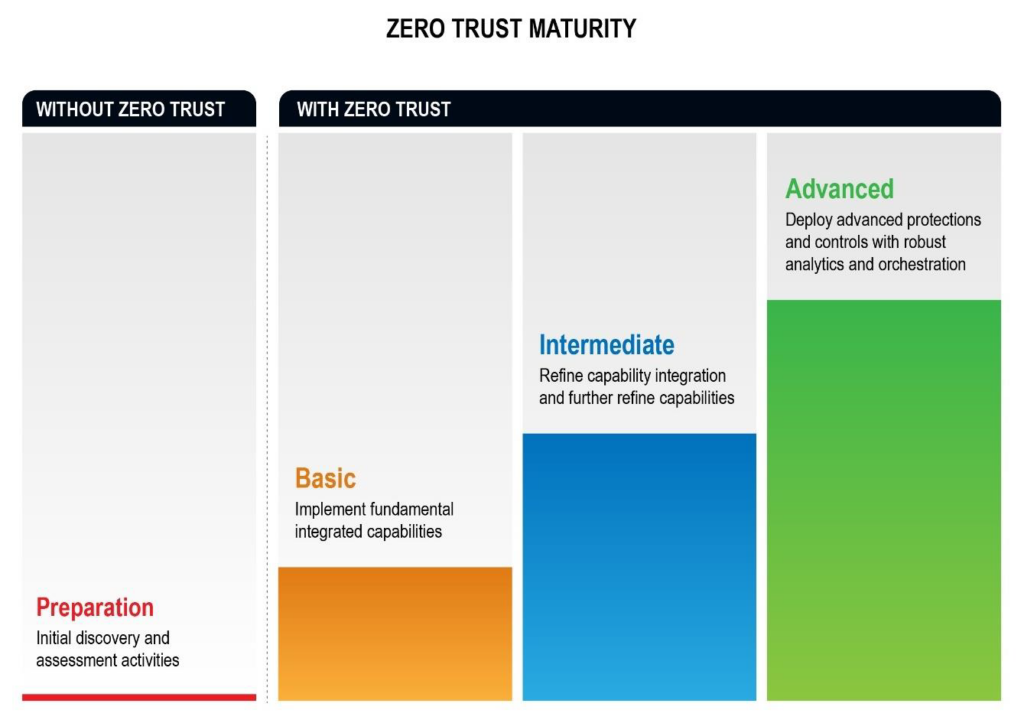

Già da queste brevi righe introduttive si capisce come costruire un ambiente Zero Trust sia una attività di lungo periodo. La buona notizia è che tale transizione può essere incrementale. Inoltre è bene tenere a mente che riduce in ogni caso il rischio ad ogni nuovo passo. Infatti garantisce una vera e propria impennata della visibilità sulla rete e una migliorata capacità di risposta automatica nel tempo.

Per approfondire > Approccio Zero Trust: nuova frontiera della sicurezza informatica

ZeroTrust: i benefici per la rete

L’NSA, nel suo documento ha fornito tre diversi esempi, basati su incidenti di cyber sicurezza realmente accaduti. Presenta quindi i vantaggi che un approccio Zero Trust può portare alla sicurezza degli asset aziendali. Esempi che mostrano come l’attacco avrebbe potuto essere respinto se fosse stato attivo un modello Zero Trust.

Nel primo esempio, l’attaccante ha avuto accesso alla rete bersaglio da un dispositivo non autorizzato. Per farlo ha usato credenziali legittime rubate ad un dipendente con un livello di autenticazione sufficiente in un ambiente di sicurezza tradizionale. Nel secondo esempio la minaccia è interna o derivante da un attore che ha compromesso un dispositivo tramite exploit inviato tramite connessione dati mobile. In questo caso, nell’ambiente tradizionale, l’attore può enumerare i dispositivi in rete, aumentare i privilegi concessi e spostarsi lateralmente per trovare altri sistemi da attaccare.

Nel terzo esempio l’NSA disegna un tipico attacco alla supply-chain. Qui l’attore aggiunge codice dannoso ad dispositivo o ad un applicativo che l’azienda mantiene e aggiorna regolarmente seguendo le best practices di cyber security. In un ambiente Zero Trust il dispositivo o l’app compromessa non sarebbero in grado di comunicare con l’attaccante perché questo non sarebbe considerato attendibile per impostazione predefinita.

“I suoi privilegi di accesso ai dati sarebbero strettamente controllati, ridotti al minimo e monitorati; la segmentazione sarebbe rafforzata dalle policy; l’analisi verrebbe utilizzata per monitorare le attività anomale. Inoltre, anche nel caso in cui il dispositivo possa scaricare aggiornamenti per applicazioni firmate (dannose o meno), le connessioni di rete consentite ad un dispositivo in un modello Zero Day vedrebbero applicate policy di sicurezza basate sulla negazione degli accessi per impostazione predefinita: qualsiasi tentativo di connettersi ad indirizzi remoti per dialogare con un eventuale server C&C verrebbero molto probabilmente bloccati”

conclude l’NSA.

Certo, i problemi sono molti, primo tra tutti la resistenza interna alle organizzazioni rispetto a cambiamenti di questo tipo. D’altronde parliamo sempre di una riprogettazione completa del modello esistente di sicurezza. Utenti, amministratori, il management stesso dovrebbero, per prima cosa, adottare la stessa mentalità perché lo Zero Trust possa funzionare.