Zero trust: le nuove linee guida dell’ NSA aiutano le aziende ad implementare questo modello modello per minimizzare i rischi nella rete

Zero Trust: le nuove linee guida dell’NSA

La National Security Agency ha pubblicato delle nuove linee guida per aiutare le aziende e gli enti a limitare i movimenti di eventuali attaccanti nella rete interna. Come? Adottando i principi del framework zero trust.

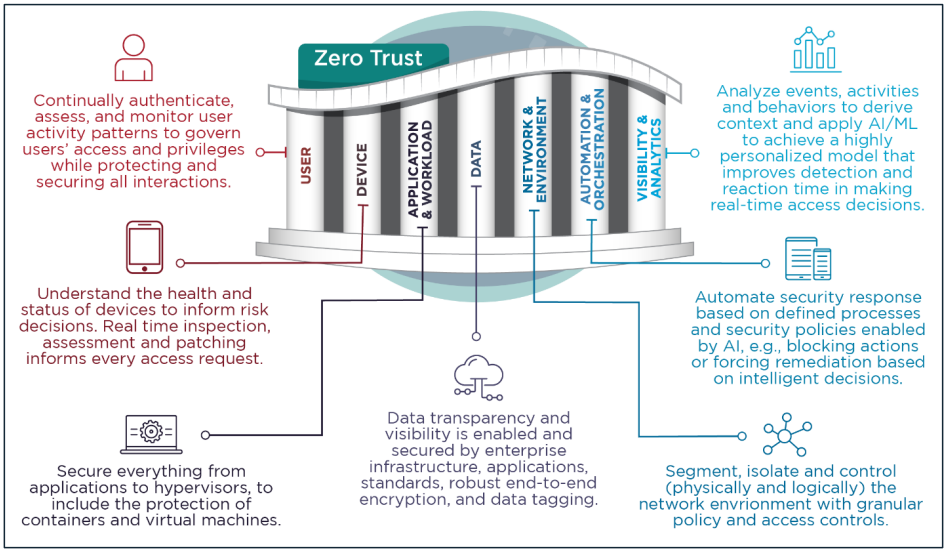

Un’architettura di sicurezza zero trust necessita di rigidi controlli per l’accesso alle risorse nella rete, indipendentemente che queste siano entro o fuori il perimetro fisico dell’azienda. Questo perché il modello zero trust parte dall’assunto che una minaccia esista già entro la rete, minaccia che va limitata il più possibile. Un modello completamente ribaltato rispetto a quello di sicurezza classico, che invece presuppone che tutti coloro che agiscono entro la rete interna siano affidabili.

Per approfondire > Approccio Zero Trust: nuova frontiera della sicurezza informatica

Modello zero trust: segmentazione e mappatura flusso dati

In che modo il modello zero trust garantisce maggiore sicurezza di rete? A grandi linee tramite mappatura continua del flusso di dati: questa misurazione inizia con l’identificare come e dove sono elaborati ed archiviati i dati. In un modello zero trust maturo l’azienda sipone di visibilità completa sul flusso dati e può mitigare accessi anomali o nuovi / imprevisti.

Macro e micro segmentazione della rete aziendale: segmentare la rete aziendale, ovvero suddividerla in più segmenti, serve principalmente ad impedire / limitare gli spostamenti laterali degli attaccanti sulla rete. Tendenzialmente basta creare aree di rete diverse per gli utenti di ciascun reparto. Con la micro segmentazione, la gestione di rete viene “frammentata” in componenti più piccoli quindi vengono implementate rigide policy di accesso alle risorse. Isolare utenti, applicazioni o flussi di lavoro in segmenti ha anche altri due vantaggi: riduce la superficie di attacco e limita molto l’impatto d un data breach.

“La rete e l’ambiente isolano le risorse critiche da accessi non autorizzati definendo l’accesso alla rete, controllando i flussi i dati, segmentando le applicazioni così come i carichi di lavoro e utilizzando la criptazione end-to-end”

si legge nelle Linee Guida NSA.

Software-defined networking (SDN)

Un controllo ancora più granulare sulla micro segmentazione si può ottenere grazie all’ SDN (Software-defined networking – SDN), che garantisce un sistema di monitoraggio e allerta personalizzabile. Le reti SDN separano il piano di controllo dalla gestione del traffico, consentendo la programmabilità e l’automazione delle reti attraverso software centralizzati. Alcuni concetti chiave includono:

- Control Plane e Data Plane Separati: il controllo della rete è centralizzato in un controller SDN, mentre il traffico è instradato attraverso dispositivi di rete separati.

- Programmabilità: le reti SDN sono altamente programmabili, consentendo agli amministratori di rete di configurare le risorse di rete in modo dinamico attraverso l’interfaccia software.

- Automazione: l’automazione è semplificata, consentendo azioni come il provisioning rapido delle risorse di rete e la risposta automatizzata agli eventi di rete.

- Gestione Centralizzata: la gestione della rete è centralizzata, semplificando il monitoraggio, il controllo e la configurazione della rete.

Le reti SDN offrono flessibilità, scalabilità e agilità, consentendo alle organizzazioni di adattarsi rapidamente alle esigenze in evoluzione delle applicazioni e degli utenti.

I 6 livelli di maturità del modello zero trust e gli altri contributi dell’NSA

Per ognuno dei 4 componenti del modello zero trust descritti, l’NSA riporta nelle Linee Guida 6 diversi livelli di maturità che vanno dalla fase di preparazione alla fase più avanzata, nella quale sono implementati i controlli e i sistemi di gestione per consentire maggiore visibilità e un monitoraggio più dettagliato.

D’altronde, spiega chiaramente l’NSA, la progettazione di un ambiente simile è complessa e richiede il passaggio sistematico, step by step, alle varie fasi di maturità. Se realizzata correttamente però, l’ambiente zero trust garantisce un’infrastruttura aziendale resistente, in grado di limitare minacce e attacchi.

L’NSA comunque è da tempo impegnata nella divulgazione dei vantaggi di questo modello di sicurezza. In particolare ha già pubblicato

- nel Febbraio 2021 la guida Embracing a Zero Trust Security Model, che descrive il modello zero trust e i vantaggi;

- nell’Aprile 2023 la guida Advancing Zero Trust Maturity Throughout the User Pillar, con indicazioni concrete per raggiungere la maturità nel quadro zero trust.

Per saperne di più > ZeroTrust: per l’agenzia di Sicurezza Nazionale U.S.A e Microsoft questo è l’unico approccio valido alla cybersecurity