I dispositivi Android obsoleti rischiano il blocco e la richiesta di una pagamento di riscatto sulla piattaforma Telegram a causa di Rafel RAT. Vediamo come difendersi nell’articolo

Rafel RAT: presentazione

Rafel RAT è un malware open source per Android, uno dei principali strumenti utilizzati dal gruppo criminale APT-C-35 (DoNotTeam). Se inizialmente è stato impiegato per spionaggio, ha poi evoluto le sue funzionalità fino a diventare uno strumento ransomware. Nello specifico, sfrutta tecniche avanzate per infettare i dispositivi e criptare i dati e in seguito, attraverso una richiesta di riscatto, ricavarne denaro. Il malware viene diffuso attraverso il download di applicazioni al di fuori degli store ufficiali.

Le versioni Android colpite

Il malware punta ad infettare dispositivi non aggiornabili alle ultime versioni del sistema operativo (e quindi obsoleti) oppure a dispositivi più recenti ma sui quali non sono state installate le patch e gli upgrade. Le versioni colpite riguardano le edizioni Android 11 e precedenti, ovvero più dell’87% dei dispositivi Android in circolazione.

Va sottolineato che la vulnerabilità non dipende dalla marca e dal modello, dato che sono stati presi di mira dispositivi differenti (Samsung, Huawei, Xiaomi, ecc.) ma il punto debole rimane la versione del sistema operativo installato.

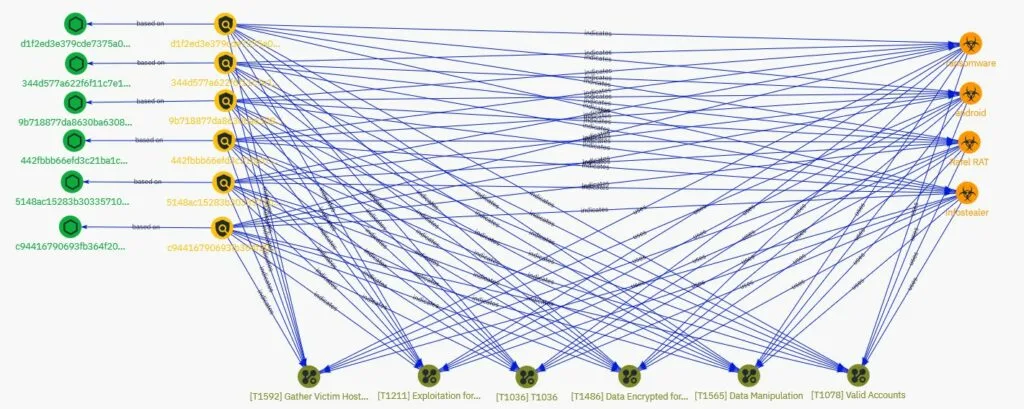

Tecniche di attacco di Rafel RAT

[T1592] Gather Victim Host Information: usa scanner internet per cercare pattern associati a contenuti dannosi progettati per raccogliere informazioni sull’host dei visitatori. Questo gli consente di identificare bersagli e di personalizzare le sue campagne.

[T1211] Exploitation for Defense Evasion: Rafel RAT utilizza le vulnerabilità dei software presenti sui sistemi compromessi per bypassare le misure di sicurezza e acquisire privilegi elevati. Questo gli consente di eseguire il payload del ransomware, disattivare i processi di sicurezza o iniettare codice maligno nei processi legittimi. E’ utile monitorare comportamenti anomali nei processi in modo tale da riuscire a rilevare l’explotation del software. Ad esempio arresti anomali, scrittura di file sospetti sul disco o segnali di Process Injection.

[T1036] Masquerading: Rafel RAT usa tecniche di mascheramento per occultare la sua presenza o la sua origine sui sistemi compromessi. Per rilevarlo è possibile raccogliere e confrontare gli hash dei file, così come i nomi dei file sul disco e nelle risorse dei binari.

[T1486] Data Encrypted for Impact: il malware usa anche tecniche di cifratura dei dati, in modo tale da impedire l’accesso o il recupero delle informazioni sui sistemi infetti. Cripta i file, i dischi ecc. Per rilevare l’attività di cifratura dei dati, è possibile utilizzare il monitoraggio dei processi per controllare l’esecuzione e i parametri della riga di comando dei binari coinvolti nella distruzione dei dati. Inoltre, si può monitorare la creazione di file sospetti e rilevare attività insolite di modifica dei file, come un gran numero di cambiamenti nelle directory degli utenti. In alcuni casi, il monitoraggio dell’installazione di driver di kernel insoliti può essere utile per l’individuazione.

[T1565] Data Manipulation: Rafel RAT può usare tecniche di manipolazione dei dati per modificare o falsificare le informazioni sui sistemi infetti o durante la loro trasmissione. Per rilevare la manipolazione vanno ricercati i valori sospetti verificando gli hash, le posizioni e le modifiche dei file importanti.

[T1078] Valid Accounts: il malware può rubare credenziali per accedere ad account reali. Per rilevare l’uso di account legittimi, si possono configurare solide politiche di audit sull’attività degli account nell’azienda.

Quali sono le funzionalità di Rafel RAT?

- Infostealer: Rafel RAT raccoglie dati sensibili dai sistemi attraverso tecniche di keylogging e cattura schermo;

- Persistenza: crea attività pianificate e modifica le chiavi di registro per eseguire il malware quando si avvia il sistema;

- Cifratura e Anti-Analisi: usa chiavi XOR per cifrare i payload e verifica la presenza di software prima di eseguire azioni malevole;

- Ransomware: l’ultima evoluzione di Rafel RAT include capacità ransomware (cifrazione delle vittime e richiesta di un riscatto). Questa funzionalità evidenzia l’evoluzione continua delle tattiche di questi gruppi cyber.

Come mitigare il rischio di infezione

Tra le best practice da adottare per eludere il rischio di infezione, consigliamo di:

- mantenere aggiornati i sistemi operativi scaricando le patch e le ultime versioni. Nel momento in cui il dispositivo non supporta più le piattaforme mobili aggiornate, va sostituito;

- scaricare solo software e app dagli store ufficiali, in modo tale da eludere la possibilità di effettuare il download di app fasulle;

- evitare l’uso di reti Wi-Fi pubbliche;

- investire in misure di sicurezza robuste, grazie a soluzioni di rilevamento e risposta avanzate come l’Endpoint Detection and Response (EDR) e l’Extended Detection and Response (XDR) di Seqrite, ottime per l’analisi degli incidenti informatici e il recupero dei sistemi.