KeyPlug ha colpito per diversi mesi le aziende italiane: secondo gli esperti la backdoor (accesso nascosto nel sistema) sarebbe attribuibile al gruppo criminale APT41. Scopriamo nell’articolo i dettagli

Il gruppo criminale APT41

APT41, uno dei più longevi gruppi di hacking cinesi attivo dal 2012, ha una lunga storia di attacchi contro una vasta gamma di organizzazioni. È conosciuto con numerosi nomi diversi tra cui Amoeba, Barium, Bronze Atlas e Export, Blackfly, Red Kelpie ecc. Tra i suoi obiettivi si annoverano governi, fornitori di hardware, sviluppatori di software, think tank, fornitori di servizi di telecomunicazioni e istituzioni educative. È conosciuto per le sue vaste campagne di spionaggio informatico e criminalità informatica. Il suo scopo è quello di rubare proprietà intellettuale, dati sensibili e compromettere sistemi.

Le operazioni del gruppo APT41 si distinguono per la loro complessità. Inoltre, testimoniano un alto livello di competenze e di risorse.

Scovata la backdoor KeyPlug

Da ormai diversi mesi, KeyPlug ha preso di mira numerose industrie italiane con l’obiettivo di compiere attività di cyberspionaggio. È scritta per colpire i sistemi operativi Windows e Linux, sfruttando i protocolli di comunicazione a seconda della configurazione del campione di malware analizzato.

La sua pericolosità consiste nella sua capacità di rimanere resiliente e silente all’interno dei sistemi aggrediti, anche nel caso in cui siano presenti sistemi di difesa (come firewall o Endpoint Detection and Response EDR).

Analisi tecnica della backdoor KeyPlug

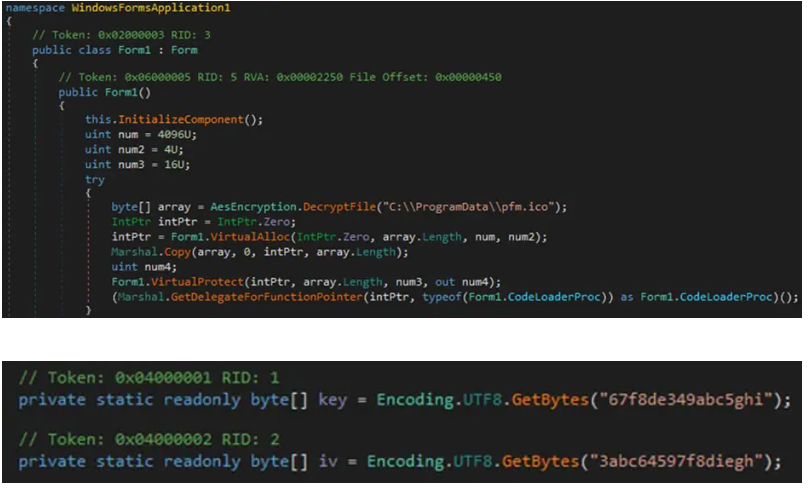

L’infezione inizia con un componente scritto utilizzando il framework .NET, che funge da loader. Quest’ultimo serve per decodificare un contenuto fraudolento all’apparenza legittimo (denominato pfm.ico). La decodifica viene effettuata attraverso l’algoritmo di crittografia AES.

Come ridurre il rischio?

Le attività illecite del gruppo criminale filocinese APT41 rappresentano una minaccia globale e includono la distribuzione di malware, phishing e lo sfruttamento delle vulnerabilità zero-day.

I rischi legati alle loro operazioni criminali sono preoccupanti perché, rubando la proprietà intelletuale, i segreti commerciali e i dati sensibili delle aziende potrebbero portare a vantaggi competitivi illegittimi. Per questo richiedono un’osservazione attenta da parte degli esperti di sicurezza informatica.

Le aziende, per ridurre il rischio legato alle loro operazioni, dovrebbero investire nella formazione del personale. Grazie ad una solida awareness sulla sicurezza è più facile mitigare l’errore umano e arginare le principali minacce informatiche.

Per approfondire > Data Breach Investigations Report 2024: come minimizzare il rischio dovuto al fattore umano

È poi indispensabile mantenere aggiornati i propri sistemi attraverso l’adozione di un’efficace politica di patching, come quella offerta da Seqrite , che consenta di migliorare e correggere le vulnerabilità di sicurezza e altri errori generici.

Per approfondire > Cosa può succedere se non installi le patch sui software in uso nella tua azienda?