Google ha deciso di introdurre nuovi domini di primo livello, tra i quali ZIP e MOV. Esperti in allarme per i rischi truffe, attacchi di phishing e distribuzione di malware.

Google introduce nuovi domini di primi livello

I primi giorni di Maggio Google ha annunciato, nel suo blog ufficiale, l’introduzione di 8 nuovi domini di primo livello che aggiungono nuove estensioni in Internet. Tra i nuovi domini “.dad”, “.phd”, “.mov” ecc…

I ricercatori di sicurezza e gli amministratori IT, però, hanno già espresso forti preoccupazioni rispetto ai domini .zip e .mov. Va detto che entrambi questi domini sono disponibili già dal 2014, ma solo da questo mese sono diventati disponibili a tutti. Oggi cioè chiunque potrebbe acquistare un dominio come s-mart.zip per un sito web.

Il timore è che i cyber criminali possano utilizzare questi nuovi domini per attacchi di phishing ma anche per la distribuzione di malware. Infatti il nome dominio corrisponde a quello di estensioni di file che vengono comunemente utilizzati online e ora questi saranno automaticamente convertiti in URL da alcune piattaforme o app online.

Quali rischi con i domini ZIP e MOV?

Vediamo più in concreto quali rischi hanno denunciato i ricercatori di sicurezza. Due tipologie di file che vediamo abitudinariamente girare online sono proprio i file archivio ZIP e i file video MPEG4, il cui nome file, rispettivamente, finisce proprio in .zip e .mov. Insomma, parliamo di due tipi di file molto popolari e molto diffusi.

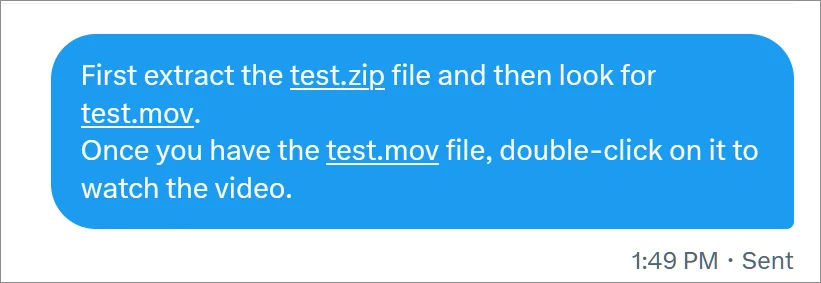

Il problema è che adesso sono anche domini di primo livello e i ricercatori sanno che piattaforme e app di messaggistica, così come i social media, convertiranno automaticamente i nome di file con estensioni ZIP e MV in URL. Nella foto sotto, pubblicata da Bleeping Computer, un esempio concreto di questo pericolo. Se un utente invia alcune istruzioni per aprire il file ZIP e avere accesso ad un file MOVE, questi innocui filename sono convertiti in URL.

E’ verosimile che buona parte degli utenti si troverà a pensare che l’URL possa essere utilizzato per scaricare il file associato e quindi finirà a fare clic sul collegamento. Adesso però il rischio è che quell’URL non conduca più ad un file, ma ad un sito web che potrebbe essere compromesso con malware o approntato per attacchi di phishing.

Un caso concreto di sfruttamento di dominio ZIP è già stato individuato

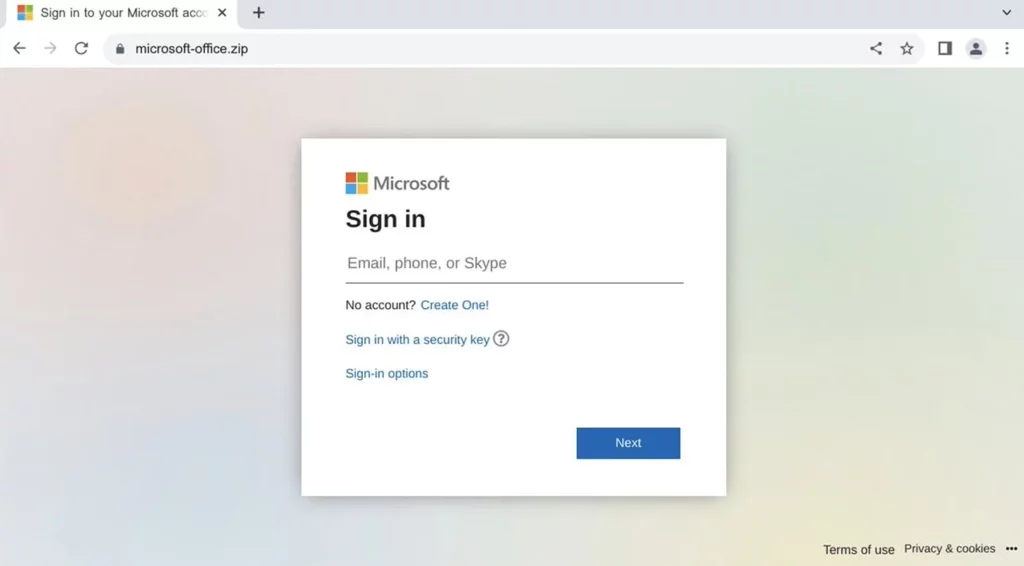

Bleeping Computer segnala che il rischio paventato da molti ricercatori di sicurezza è tutt’altro che teorico. Ad esempio la società di cyber intelligence Silent Push Labs ha già individuato un uso truffaldino del dominio ZIP.

La pagina microsoft-office[.]zip è a tutti gli effetti una pagina di phishing che tenta di rubare le credenziali dell’account Microsoft.

I rischi non finiscono qui: i caratteri Unicode e i browser basati su Chromium

Un altro rischio segnalato è quello dell’uso di caratteri Unicode sui browser basati su Chromium. Infatti l’uso di specifici caratteri Unicode negli URL e del separatore @ può consentire il dirottamento delle vittime verso domini dannosi.

Per approfondire: l’alert del CERT> Perché destano preoccupazione i nuovi domini .zip?

In concreto, sui browser Chromium è possibile utilizzare caratteri Unicode molto simili, purtroppo, allo slash.

U+2044 (⁄) e U+2215 (∕) sono facilmente confondibili col comune slash (/). Combiare questi caratteri col separatore @ (usato nelle URL per identificare alla sua destra il dominio, alla sua sinistra l’utente) consente di generare, nei fatti, un dominio fittizio.

Il CERT riporta quest’esempio:

https://google.com∕gmail∕[email protected]Questo URL contiene i due caratteri Unicode sopra indicati al posto dello slash e il separatore @. Se l’utente copia e incolla questo URL sul browser, non sarà indirizzato verso il dominio google.com ma reindirizzato verso bing.com.

Altri esempio riportati dai ricercatori sono URL come https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Prendiamo l’URL sopra e sostituiamo tutti gli slash col carattere Unicode U+2215 (∕) e aggiungiamo @ prima di v1.27.1.zip

Il risultato? Cliccare sulla URL sopra porterà l’utente verso la porzione dell’hostname dell’URL v1.27.1.zip. Che a tutti gli effetti potrebbe ormai essere un dominio compromesso e non un file ZIP.

I due URL però sono praticamente indistinguibili apparentemente

legittimo > https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

dannoso > https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1271.zipIl CERT fa sapere che se già sono stati individuati domini ZIP registrati allo scopo di ospitare pagine di phishing, non ci sono evidenze dello sfruttamento dei nuovi domini di primo livello con l’uso dei caratteri Unicode e del separatore @.